Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Наивные преступники. Как обыватели прячут цифровые улики - «Новости»

Содержание статьи

Большинство?преступников — далеко не профессионалы, поэтому и используемые ими способы сокрытия данных наивны. И тем не менее эти способы в массе своей срабатывают — просто потому, что у следователя может не быть времени или достаточной квалификации для того, чтобы провести качественный анализ. Какие же способы используют среднестатистический Джон и среднестатистическая Мэри, чтобы сокрыть улики? Набор уловок невелик, а сами уловки достаточно бесхитростны.В один прекрасный день я настраивал вложенный криптоконтейнер, защищенный?аппаратным криптоключом, и пытался понять, как можно добраться до информации, если ключ выдернули из компьютера. В голове все более четко формировался ответ: никак. В этот самый момент меня попросили прокомментировать документ — по сути, руководство полицейских экспертов?по поиску цифровых улик. Документ привел меня в такой восторг, что, не спросив официального разрешения от его авторов, я решил написать на его основе статью. Вложенные криптоконтейнеры вместе с аппаратным криптоключом отправились в сторону, а?я сел изучать методы, которыми, по словам полицейских, большинство подследственных пытаются заметать следы и скрывать улики.

Перемещение данных в другую папку

Нет, сейчас мы обсуждаем не «сокрытие» коллекции порнографических картинок в папке «Курсовые по сопромату». Мы обсуждаем наивный, но достаточно?действенный способ спрятать улики, просто переместив определенные данные в другое место на диске.

Что это, очевидная глупость или запредельное простодушие? Каким бы наивным ни казался этот способ, он вполне может сработать для?редких и экзотических данных — таких как jump lists (кстати, а знаешь ли ты, что это такое?) или база данных мессенджера WhatsApp. У эксперта может просто не найтись времени или достаточной целеустремленности, чтобы обшаривать весь компьютер в поисках базы данных от… а от чего, собственно? Программ для мгновенного обмена сообщениями существует сотни, если?не тысячи; поди пойми, какой из них пользовался преступник. И, заметь, у каждого приложения сугубо собственные пути к файлам, имена и даже свои форматы баз данных. Искать их вручную на компьютере с десятками тысяч папок и?сотнями тысяч файлов — занятие бесперспективное.

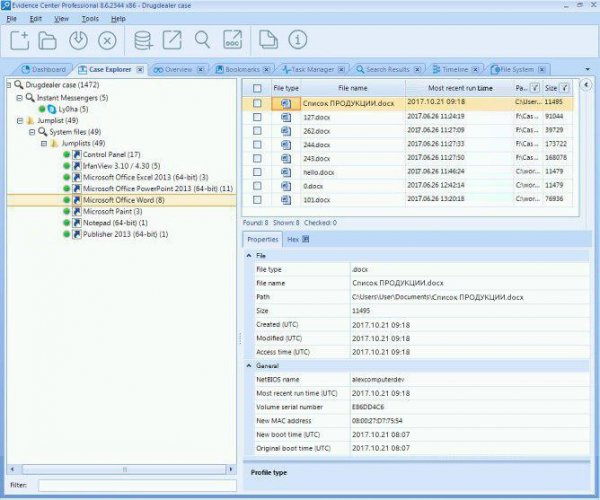

jump lists

Очевидно, что такой способ сокрытия улик сработает, исключительно если расследуются преступления, не связанные с информационной безопасностью. У следователя может не возникнуть вопросов по поводу содержимого жесткого диска подозреваемого, и?его анализ превратится в формальность. В таких и только таких случаях метод — назовем его «методом Неуловимого Джо» — может сработать.

Использование «безопасных» методов коммуникации

Этот пункт вызвал у меня особое восхищение. Современные преступники, как ни странно, неплохо ориентируются?в вопросах безопасности. Они довольно хорошо представляют, каким образом передаются сообщения между участниками чата, где они сохраняются и как их удалять.

В документе подробно описываются возможности, которыми может воспользоваться следствие для того, чтобы все-таки получить доступ к чатам. Здесь и исследование областей freelist баз данных в формате SQLite, и официальные запросы к производителям мессенджеров (например, Microsoft без лишних вопросов отдаст следствию логи бесед в Skype — ведь хранятся они на серверах компании), и даже?запросы к производителям смартфонов (здесь вспоминается история, в которой компания BlackBerry помогла канадской полиции локализовать банду наркоторговцев, решивших воспользоваться фирменным мессенджером компании на старой платформе BlackBerry OS).

В этой связи на ум приходит курьезный случай, о котором?я услышал на полицейском мероприятии. Американская полиция задержала человека, подозревавшегося в наркоторговле в особо крупных размерах. Подозреваемый был неплохо подкован технически и в качестве единственного?метода общения выбрал Apple iMessage. Сообщения iMessage не сохраняются на серверах Apple, а подозреваемый тщательно очищал историю переписки после каждой сессии. В резервной копии его iPhone не обнаружилось ничего интересного.

Однако, когда полиция взялась за исследование его?компьютера (у преступника был Mac), их радости не было предела: на компьютере нашлись сотни тысяч (!) сообщений, о самом существовании которых преступник (теперь уже точно преступник) вовсе не подозревал. Осудить наркоторговца помогла новинка (на тот момент) от Apple — система Continuity, которая синхронизировала сообщения iMessage между всеми устройствами, зарегистрированными?в одной учетной записи.

К слову, докладчик жаловался, что все существовавшие на тот момент программы для анализа баз данных iMessage не справлялись с таким количеством сообщений и попросту падали; полиции пришлось писать собственную утилиту для парсинга разбухшей БД.

Мораль? Морали?здесь нет: если ты не специалист в IT, знать о подобных моментах невозможно.

Переименование файлов

Еще одна наивная попытка спрятать улики — переименование файлов. Как бы просто это ни звучало, переименование, к примеру, зашифрованной базы данных какого-нибудь защищенного мессенджера во что-то вроде C:WindowsSystem32oobeen-USaudit.mui вполне в?состоянии пройти мимо внимательного взгляда эксперта. Действительно, в каталогах Windows хранятся тысячи файлов; найти среди них что-то необычное (особенно если оно не выделяется размерами) — задача, ручным трудом не решаемая.

Каким образом?ищут такие файлы? Наивному обывателю простительно не знать о существовании целого класса специализированных программ, предназначенных именно для поиска подобных файлов на дисках (и образах дисков) подозреваемых. Используется отнюдь не только поиск по имени файла; применяется комплексный?подход, когда анализируются следы (например, в реестре Windows) установленных приложений, после чего отслеживаются пути к файлам, к которым получали доступ эти приложения.

Другой популярный способ поиска переименованных файлов — так называемый карвинг, или сквозной поиск по содержимому. В точности такой же подход, иначе известный как «поиск по сигнатурам», использовался с начала времен абсолютно во всех антивирусных программах. При помощи карвинга можно проанализировать как?содержимое файлов на диске, так и содержимое самого диска (или только занятых областей) на низком уровне.

Стоит ли переименовывать файлы? Это — очередная хитрость «Неуловимого Джо», способная защитить лишь от очень ленивого следователя.

- © АНБ прячет на жестких дисках шпионское программное обеспечение - «Интернет»

- © Send Nudes: пользователи придумывают оригинальные способы попросить у подруг фото в стиле "ню" - «Интернет и связь»

- © Способы открыть окно Установка и удаление программ в Windows 7 - «ОС»

- © Способы удаления Яндекс Бар из Firefox - «Браузеры»

- © Способы диагностики PostgreSQL - «Видео уроки - CSS»

- © Ученые: интернет меняет способы использования памяти - «Интернет и связь»

- © USB-клавиатура не работает: возможные причины и способы решения проблемы - «Windows»

- © Способы установки пароля на компьютере Windows 7 - «ОС»

- © Простые способы убрать Яндекс Бар с Оперы - «Браузеры»

- © 1. [Уроки по CSS3] Что такое CSS и способы подключения стилей - «Видео уроки - CSS»

|

|

|