Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Хак-группа Turla распространяет бэкдор вместе с установщиком Flash Player - «Новости»

Специалисты компании ESET обнаружили новый метод компрометации рабочих станций, который использует хакерская группировка Turla. Эта техника применяется в атаках, нацеленных на сотрудников посольств и консульств стран постсоветского пространства.

Группа Turla (она же Snake или Uroburos) известна ИБ-специалистам давно и специализируется на операциях кибершпионажа. Эти парни засветились на радарах специалистов в области информационной безопасности благодаря различным вещам, в том числе, созданию чрезвычайно скрытного трояна для Linux. От деятельности группировки пострадали уже 45 стран мира и сети, принадлежащие государственным учреждениям, посольствам, военным, исследовательским центрам и фармацевтическим компаниям. Ее жертвами становились крупные организации из Европы и США, в 2016 году хакеры провели атаку на швейцарский оборонный холдинг RUAG. Характерные для Turla методы – атаки типа watering hole и целевой фишинг. Но, как показало новое исследование ESET, группировка продолжает совершенствовать свой инструментарий.

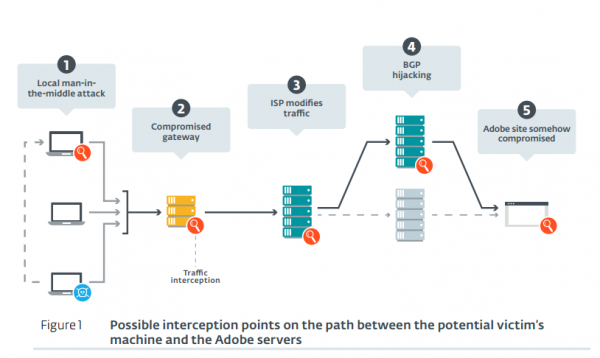

Исследователи ESET рассказали, что Turla объединила в единый пакет собственный бэкдор и программу-установщик Adobe Flash Player, а также внедрила специальные техники, чтобы домены и IP-адреса загрузки поддельного софта внешне напоминали легитимную инфраструктуру Adobe. Данные меры заставляют потенциальную жертву поверить, что она скачивает подлинное ПО с сайта adobe.com, хотя это не соответствует действительности. Подмена легитимного установщика вредоносным производится на одном из этапов пути от серверов Adobe к рабочей станции.

Специалисты ESET предполагают, что подобная атака может производиться следующими способами:

- одна из машин в целевой корпоративной сети может быть взломана, чтобы использоваться в качестве плацдарма для локальной атаки Man-in-the-Middle (MitM). Далее трафик компьютера жертвы будет перенаправлен на скомпрометированную машину в локальной сети;

- атакующие могут скомпрометировать сетевой шлюз организации для перехвата входящего и исходящего трафика между корпоративной сетью и интернетом;

- перехват трафика может производиться на уровне интернет-провайдера. Похожим образом действует малварь FinFisher. Известные жертвы находятся в разных странах и, по данным ESET, используют услуги минимум четырех провайдеров;

- хакеры могут выполнить атаку на BGP-маршрутизаторы (Border Gateway Protocol hijacking) для перенаправления трафика на контролируемый ими сервер, хотя эта тактика, скорее всего, привлекла бы внимание систем мониторинга.

После запуска поддельного инсталлятора Flash Player на компьютер жертвы будет установлен один из бэкдоров группы Turla. Это может быть одна из версий Windows-бэкдора Mosquito, вредоносный файл jаvascript или неизвестный файл, загруженный с фиктивного и несуществующего URL-адреса Adobe.

Эксперты подчеркивают, что сценарии, связанные с компрометацией Adobe, исключены. То есть вредоносные программы группа Turla не были внедрены в какие-либо легитимные обновления Flash Player и не связаны с известными уязвимостями продуктов Adobe. Также практически исключена компрометация сайта загрузки Adobe Flash Player.

Далее малварь выполняет основную задачу – эксфильтрацию конфиденциальных данных. Атакующие получают уникальный идентификатор скомпрометированной машины, имя пользователя, список установленных продуктов безопасности и ARP-таблицу.

На финальной стадии процесса поддельный инсталлятор загружает и запускает легитимное приложение Flash Player.

По данным ESET, новый инструмент используется в атаках минимум с июля 2016 года. Связь с Turla установлена на основании нескольких признаков, включающих использование бэкдора Mosquito и нескольких IP-адресов, ранее отнесенных к данной хакерской группе.

- © Хакерская группа Fancy Bear обновила свой бэкдор Xagent - «Новости»

- © Хакеры атаковали доменные зоны .edu и .gov - «Интернет»

- © Во время крупнейшей атаки на банки хакеры украли огромные суммы денег - «Интернет»

- © "Аль-Каеда" нанимает хакеров - «Интернет»

- © В популярном флэш-плеере критическая уязвимость - «Интернет»

- © Хакеры "КиберБеркута" взломали сайты президента Польши и Варшавской фондовой биржи - «Интернет и связь»

- © "Лаборатория Касперского" раскрыла шпионскую сеть в 40 странах - «Интернет и связь»

- © Выявлена группировка хакеров, занимавшихся кибершпионажем в 31 стране мира - «Интернет»

- © Спамеры организовали DDoS-атаку на Spamhaus - «Интернет»

|

|

|