Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

«Тревожные кнопки» большинства производителей можно с легкостью вывести из строя - «Новости»

Специалист компании Duo Security Марк Лавлесс (Mark Loveless) опубликовал отчет, посвященный уязвимостям в так называемых «аварийных» или «тревожных» кнопках (panic button) различных производителей. Устройства, которые должны помогать пользователям защищать себя, оказалось очень легко взломать.

Простые IoT-устройства, безопасность которых проверял Лавлесс, работают очень просто. Этот небольшой гаджет нужно постоянно носить при себе (в кармане, на ключах, на поясе и так далее) , а в случае возникновения опасности, пользователь может незаметно нажать на кнопку устройства, таким образом предупредив друзей и родных о том, что у него проблемы. Такие гаджеты обычно работают через Bluetooth и соединяются со специальным приложением на смартфоне владельца. Данные о местоположении пользователя, вместе с предупреждающим сообщением, отправляются «доверенному лицу» после нажатия кнопки.

Лавлесс протестировал «тревожные кнопки» компаний Wearsafe, Revolar и ROAR. Как оказалось, все гаджеты, не считая произведенных компанией ROAR, нельзя назвать защищенными. Из-за использования Bluetooth устройства легко обнаружить даже с помощью простейших антенн и оборудования (при этом они очевидным образом определяются как индивидуальные средства защиты).

Хуже того, атакующий может спровоцировать отказ в обслуживании таких устройств, то есть осуществить DoS-атаку, в итоге отключив «аварийную» кнопку вовсе. Также гаджеты позволяют отслеживать местоположение своих владельцев и зачастую подвержены проблеме небезопасного сопряжения.

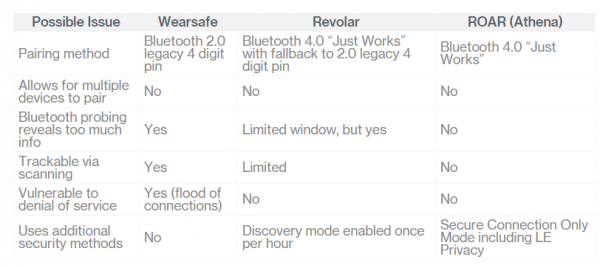

Сравнительная таблица проведенных тестов

Исследователь подчеркивает, что обе компании никак не отреагировали на сообщения Duo Security об обнаруженных уязвимостях, хотя проблемы были найдены еще в прошлом году. Журналисты издания ZDNet связались с представителями Wearsafe и Revolar самостоятельно, но тоже удостоились лишь частичного ответа. Так, представители Wearsafe поблагодарили Лавлесса за проведенное тестирование через журналистов, но не сообщили никакой информации о выходе патчей. В свою очередь, представители Revolar заявили, что работают над исправлениями, но не назвали никаких конкретных сроков.

- © Кнопку "Нравится" признали частью свободы слова - «Интернет и связь»

- © В NAS компании Seagate устранена критическая уязвимость - «Новости»

- © Добавить рамку вокруг кнопки - «Линии и рамки»

- © Владельцы смартфонов Sony Xperia смогут вернуть половину их стоимости - «Новости сети»

- © Kaspersky Mobile Security: защита смартфонов от вирусов, спама и утечек данных - «Интернет»

- © Кнопка Google +1 принесет еще больше пользы веб-мастерам? - «Интернет»

- © Устраняем причины, если планшет выключился и не включается - «Мобильные устройства»

- © Новый стандарт беспроводной связи составит конкуренцию Bluetooth - «Интернет»

- © Популярные оружейные сейфы Vaultek можно взломать и открыть удаленно - «Новости»

- © Изменить цвет кнопки в форме - «Формы»

|

|

|