Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Патчи для уязвимости в Cisco ASA оказались неэффективными - «Новости»

На прошлой неделе стало известно, что в продуктах компании Cisco, работающих под управлением ПО Adaptive Security Appliance (ASA), обнаружили опасный баг, получивший идентификатор CVE-2018-0101.

Согласно опубликованному компанией бюллетеню безопасности, баг получил 10 баллов по десятибалльной шкале CVSS. Проблема связана с работой Secure Sockets Layer (SSL) VPN в ASA, а именно активацией функции webvpn. Баг позволяет неавторизованному атакующему, при помощи специально сформированных пакетов XML, выполнить произвольный код или спровоцировать отказ в обслуживании (DoS) и последующую перезагрузку устройства.

Напомню, что проблеме подвержены следующие продукты компании:

- Серия 3000 Industrial Security Appliance (ISA);

- Серия ASA 5500 Adaptive Security Appliances;

- Серия ASA 5500-X Next-Generation Firewalls;

- ASA Services Module для свитчей Cisco Catalyst 6500 и роутеров Cisco 7600;

- ASA 1000V Cloud Firewall;

- Adaptive Security Virtual Appliance (ASAv);

- Серия Firepower 2100 Security Appliance;

- Firepower 4110 Security Appliance;

- Firepower 9300 ASA Security Module;

- Firepower Threat Defense Software (FTD).

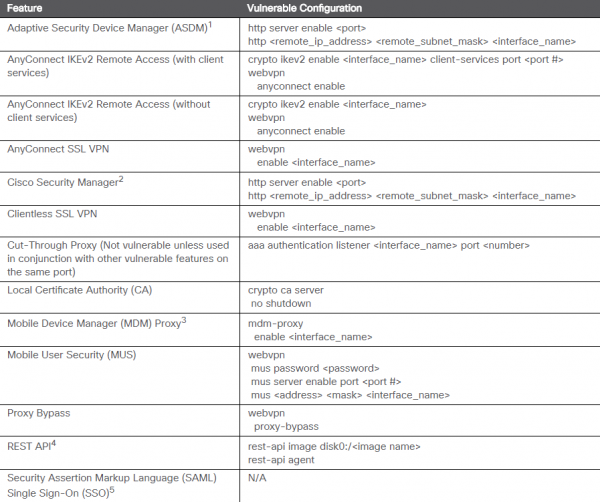

Но, как оказалось, представленные разработчиками патчи были не до конца эффективны. Более того, исследователи обнаружили новые векторы атак и выяснили, что проблема представляет опасность для большего числа решений (при условии их специфической конфигурации):

Так как вышедшие на прошлой неделе патчи, к тому же, создавали дополнительную DoS-уязвимость, инженеры Cisco уже представили обновленные версии исправлений, которые рекомендуется установить как можно скорее.

По данным Cato Networks, сейчас в сети можно обнаружить около 120 000 устройств ASA, с активированной функцией webvpn.

- © Cisco исправила критическую уязвимость в Adaptive Security Appliance - «Новости»

- © Сетевая инфраструктура тюменского технопарка создана на базе решений Cisco - «Интернет»

- © Алексей Лукацкий. Интервью с бизнес-консультантом компании Cisco - «Новости»

- © Опубликованы детали уязвимости в AMD Secure Processor - «Новости»

- © CTI внедрила корпоративную систему IP-телефонии для Яндекса - «Интернет»

- © В роутерах Asus обнаружили сразу несколько опасных проблем - «Новости»

- © В Google Chrome обнаружена критически опасная уязвимость - «Интернет»

- © CISCO желает купить Skype за пять миллиардов долларов - «Интернет»

- © Microsoft исправила критический баг в Malware Protection Engine, обнаруженный британскими спецслужбами - «Новости»

- © Выполнение произвольного кода и отказ в обслуживании в PHP - «Интернет»

|

|

|