Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Критическая уязвимость в Exim угрожает как минимум 400 000 почтовых серверов - «Новости»

В начале февраля 2018 года специалист команды Devcore, Мех Чанг (Meh Chang), обнаружил критическую уязвимость в составе агента пересылки сообщений Exim. Проблема получила идентификатор CVE-2018-6789, и разработчики Exim исправили ее в версии 4.90.1, вышедшей еще 10 февраля текущего года.

Хотя патч вышел месяц тому назад, уязвимость, по самым скромным подсчетам, затрагивает сотни тысяч серверов по всему миру, и исправление пока установлено далеко не на все из них. Так, сам Чанг пишет о 400 000 уязвимых серверов, но согласно свежей статистике Security Space, Exim используют более 500 000 почтовых серверов в мире (больше 50%). Статистика Shodan, датированная концом 2017 года, выглядит еще более удручающе, здесь речь идет почти о 4,5 млн серверов.

Обнаруженный Чангом баг распространяется на все версии Exim и представляет собой классическое переполнение буфера (buffer overflow), связанное с работой функции декодирования base64. Так, злоумышленник может вынудить уязвимый сервер выполнить произвольный код, причем аутентификация для этого не потребуется. Процесс эксплуатации бага исследователь подробно описал у себя в блоге.

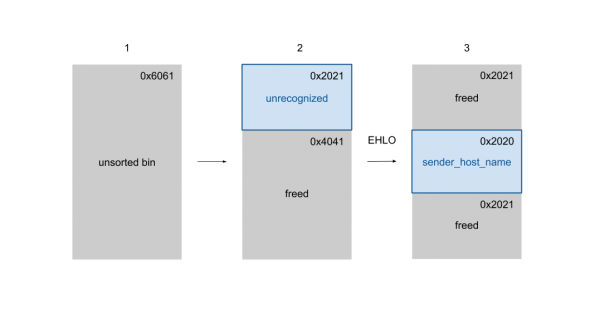

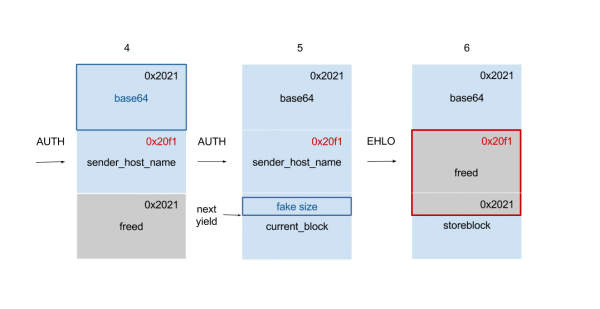

Разработчики Exim пишут в бюллетене безопасности, что они не совсем уверены в критичности проблемы и надеются на то, что эксплуатация бага довольно сложна. На иллюстрациях ниже можно увидеть структуру эксплоита, который использовал Чанг.

Пока специалисты не обнаруживали готовых эксплоитов для CVE-2018-6789 и атак с их использованием, однако после детального раскрытия информации об уязвимости, они определенно появятся в самое ближайшее время. Всем администраторам и владельцам Exim-сервером настоятельно рекомендуется обновиться до Exim 4.90.1 как можно скорее.

- © Исследователь опубликовал информацию сразу о двух критических уязвимостях в Exim - «Новости»

- © В новом Photosohop CS3 обнаружена критическая уязвимость - «Интернет»

- © Используй, свободно! Как работает уязвимость use-after-free в почтовике Exim - «Новости»

- © В DHCP обнаружены и устранены сразу две уязвимости, включая RCE - «Новости»

- © Новую 0-day уязвимость в Adobe Flash используют хакеры, но патча пока нет - «Новости»

- © В Google Chrome обнаружена критически опасная уязвимость - «Интернет»

- © В Firefox 3 найдена первая критическая уязвимост - «Интернет»

- © Критическая уязвимость фреймворка Electron угрожает безопасности Windows-приложений - «Новости»

- © Переполнение буфера в функции mysql_connect в PHP - «Интернет»

- © Cisco исправила критическую уязвимость в Adaptive Security Appliance - «Новости»

|

|

|