Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Компания Recorded Future выявила самые атакуемые уязвимости - «Новости»

Каждый год эксперты компании Recorded Future изучают положение дел в даркнете и на основании этого подготавливают список наиболее «популярных» уязвимостей в киберпреступном мире. Отчет аналитиков (PDF) позволяет составить представление о том, какие технологии продукты требуют внимания в первую очередь.

«Мы проводим этот анализ благодаря тому, что продажа и использование эксплоитов – это индустрия, ориентированная на получение прибыли, — рассказывают представители Recorded Future. — Если вы киберпреступник и пытаетесь заработать, то вам придется вступать в дискуссии. Если утаивать слишком много, вы не сможете заработать денег, поэтому преступникам необходимо немного “высовываться”, а мы можем воспользоваться этим обстоятельством и обнаружить наиболее крупные темы таких бесед».

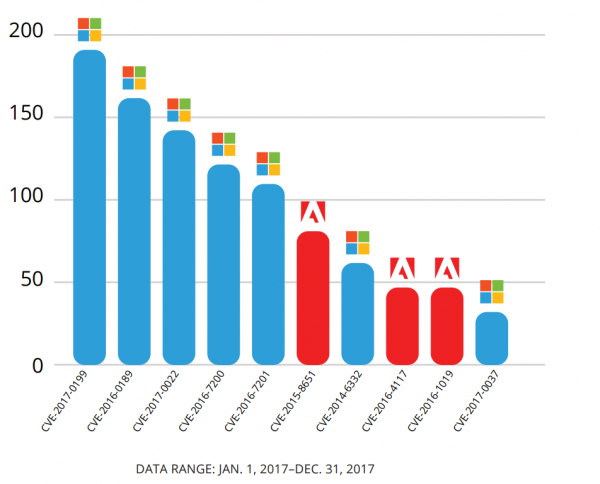

В этом году выводы, сделанные исследователями, таковы: преступники перестали полагаться на использование уязвимостей в продуктах Adobe, и их фокус сместился в сторону различных решений Microsoft. Если в отчетах прошлых лет эксплоиты для Flash доминировали, занимая сразу семь позиций списке десяти самых атакуемых уязвимостей, теперь ситуация изменилась. Как можно увидеть на графике ниже, сейчас вся первая пятерка самых «популярных» уязвимостей, это баги в продукции Microsoft.

Первая тройка проблем, это: CVE-2017-0199 (проблема позволяет посредством зараженного документа Microsoft Office загрузить и выполнить скрипт Visual Basic, содержащий PowerShell команды); CVE-2016-0189 (старая уязвимость в браузере Internet Explorer, которую эксплоит киты используют для доставки малвари на машины жертв); CVE-2017-0022 (проблема, позволяющая похитить данные, которую используют эксплоит-киты Astrum (aka Stegano) и Neutrino, хотя по шкале CVSS уязвимость оценивается лишь в 4,3 балла).

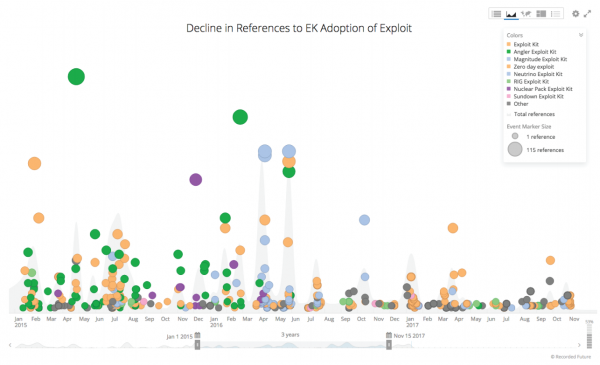

Также аналитики Recorded Future отмечают еще один тренд последнего времени: в целом наборы эксплоитов стремительно теряют актуальность и своих клиентов. Недавно об этой тенденции писали и эксперты Palo Alto Network. Дело в том, что падение спроса на эксплоит-киты началось еще в 2016 году, и теперь этот процесс лишь закономерно набирает обороты. Происходящее объясняется очень просто: использовать наборы эксплоитов становится все сложнее, ведь современные браузеры уже не так просто скомпрометировать, особенно после массового отказа от Flash и перехода на HTML5. Кроме того, на работу одного из самых популярных эксплоит-китов, RIG, значительно повлияла операция Shadowfall, проведенная рядом компаний и независимых ИБ-специалистов летом 2017 года.

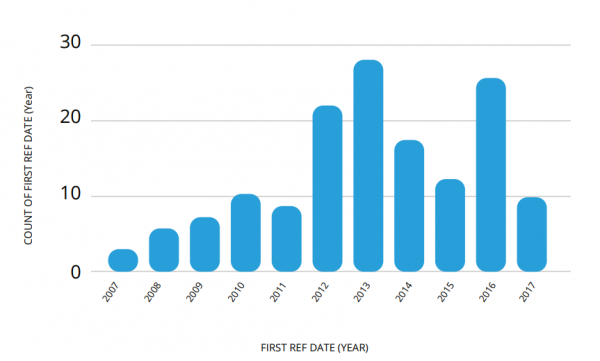

По данным Recorded Future, в еще 2016 году киберкриминал произвел на свет сразу 26 различных наборов эксплоитов, но лишь 10 новых эксплоит-китов появились в 2017 году, и только AKBuilder, Disdain и Terror демонстрировали сколь-нибудь замутную активность. Исследователи отмечают, что сейчас гораздо большей популярностью пользуется майнинговая малварь, отчасти заменившая собой наборы эксплоитов и шифровальщики, которые те распространяли.

- © Криптовалюта Litecoin набирает популярность на черном рынке, обгоняя Monero - «Новости»

- © Jaguar Future-Type: автономный электромобиль будущего - «Новости сети»

- © Задержанного белоруса назвали "самым плодовитым киберпреступником Восточной Европы" - «Интернет и связь»

- © Стартап Faraday Future провёл церемонию закладки фундамента завода по выпуску электромобилей - «Новости сети»

- © Faraday Future намекает на выпуск электрического купе-кроссовера - «Новости сети»

- © Positive Technologies: 83% сайтов имеют критичные уязвимости - «Интернет»

- © Чучхе онлайн: Какие сайты посещает политическая элита Северной Кореи | - «Интернет и связь»

- © Facebook и Mozilla объявили бойкот Adobe Flash из-за "шпионской" уязвимости - «Интернет и связь»

- © Компания Zerodium предлагает 45 000 долларов за уязвимости в Linux - «Новости»

- © Установка майнинговой малвари на серверы Oracle WebLogic принесла преступникам более 220 000 долларов - «Новости»

|

|

|