Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

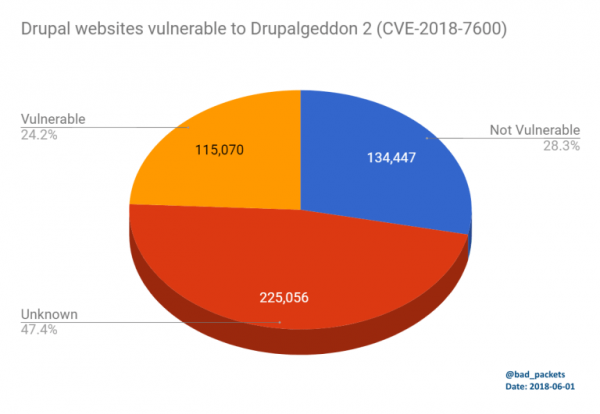

Более 115 000 сайтов на Drupal все еще уязвимы перед проблемой Drupalgeddon2 - «Новости»

Независимый ИБ-эксперт Трой Марш (Troy Mursch) провел исследование и изучил миллион самых посещаемых сайтов по версии Alexa. Он обнаружил, что критическая уязвимость, недавно обнаруженная в составе CMS Drupal, по-прежнему представляет собой большую проблему, невзирая на все предупреждения экспертов. Согласно данным Марша, перед Drupalgeddon2 все еще уязвимы более 115 000 сайтов.

Суммарно специалист обнаружил порядка 500 000 сайтов, работающих на базе Drupal, а это примерно половина всех установок CMS вообще. Для 225 056 из них не удалось определить версию CMS, так что в теории уязвимых установок может быть даже больше.

Напомню, что о проблеме Drupalgeddon2 (CVE-2018-7600) стало известно в марте 2018 года. Уязвимость позволяет атакующему удаленно, без аутентификации выполнить произвольный код в самом «сердце» CMS, полностью скомпрометировав уязвимый сайт. Для этого злоумышленнику не потребуется регистрация, аутентификация и какие-либо сложные манипуляции. Фактически, достаточно просто обратиться к определенному URL-адресу. Под угрозой оказались все наиболее актуальные версии CMS веток 7.х и 8.х, вплоть до 8.5.0.

Уязвимость Drupalgeddon3 (CVE-2018-7602), в свою очередь, была обнаружена в ходе детального изучения проблемы CVE-2018-7600 самими специалистами Drupal Security Team. Хотя разработчики сообщали, что новый патч лишь дополняет первое выпущенное исправление, вскоре стало понятно, что у злоумышленников появился еще один вектор атак на необновленные сайты.

Ранее уже сообщалось, что баги серии Drupalgeddon взяли на вооружение киберпреступники. В частности уязвимости эксплуатировали крупный ботнет Muhstik и еще несколько бот-сетей на базе Tsunami. Взломщики использовали скомпрометированные ресурсы для DDoS-атак или установки на серверы майнеров XMRig и CGMiner (для добычи Monero и Dash соответственно).

Недавно специалисты Malwarebytes сообщили, что в основном компрометации подвергаются сайты, работающие на 7.5.x ветке Drupal (таковых насчитывается почти половина от общего числа взломанных ресурсов), а также на ветке 7.3.x (30% сайтов). Это вовсе неудивительно, учитывая, что ветка 7.3.x в последний раз обновлялась в 2015 году.

По данным специалистов, на 80% скомпрометированных сайтов были установлены криптовалютные майнеры (в основном скрипты Coinhive). При этом исследователи обнаружили как простые варианты инъекций, так как и глубоко обфусцированные или с динамическим кодом. Таким образом преступники стараются избегать ненужного им внимания и обнаружений.

По информации Троя Марша, в настоящее время заражения сайтов на Drupal криптовалютными майнерами не просто продолжаются, но количество таких атак только продолжает расти. С мая 2018 года исследователь отслеживает несколько вредоносных кампаний такого рода и заносит все собранные данные в Google Docs.

- © Drupalgeddon2: уязвимость, о которой предупреждали авторы Drupal, действительно оказалась опасной - «Новости»

- © Разработчики анонсировали второй патч для проблемы Drupalgeddon2 - «Новости»

- © Взломанные сайты на базе Drupal распространяют майнеры, трояны и занимаются скамом - «Новости»

- © В Drupal исправлена критическая уязвимость, связанная с работой CKEditor - «Новости»

- © В сети опубликован эксплоит для проблемы Drupalgeddon2, и хакеры уже им пользуются - «Новости»

- © Проблема Drupalgeddon2 используется для заражения серверов бэкдорами и майнерами - «Новости»

- © Предпоследняя капля. Разбираем уязвимость Drupalgeddon2 в Drupal 7 - «Новости»

- © Расширение Archive Poster для Chrome уже несколько недель скрыто майнит криптовалюту - «Новости»

- © Разработчики Drupal анонсировали скорый выход патчей для «крайне критической» уязвимости - «Новости»

- © В популярном флэш-плеере критическая уязвимость - «Интернет»

|

|

|