Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Мошенники маскировали свои ресурсы под государственные сервисы и сайты браузеров - «Новости»

Специалисты Group-IB выявили мошенническую сеть, насчитывающую два десятка сайтов. Злоумышленники вводили пользователей в заблуждение, маскируясь под государственные сервисы и сайты популярных браузеров.

Создатели фейковых ресурсов обещали посетителям вознаграждение, достигающее 200 000 рублей. Чтобы его «заработать», необходимо было выполнить ряд условий, каждое из которых требовало денежного взноса: минимальная сумма — 350 руб, максимальная — 1700 руб. «Работа» сети по выманиванию денег была поставлена на поток: начиная с апреля 2018 года с ее помощью мошенники зарабатывают на доверчивых гражданах из России, Украины, Белоруссии и Казахстана. По подсчетам исследователей, всего за месяц фейковые ресурсы суммарно посетили порядка 300 000 человек.

Мошенническая сеть была обнаружена после того, как 20 мая 2018 года в Центр реагирования на киберинциденты CERT Group-IB поступила жалоба на ресурс http://browserupd[.]space.

Посетителям сайта обещали от 50 до 3000 долларов (от 3000 до 200 000 рублей) за использование якобы «обновленных» версий браузеров Google Chrome, Safari, Opera и так далее. Создатели ресурса объясняли «невиданную щедрость» маркетинговой акцией: для поощрения первых 10 000 пользователей, обновивших браузер, якобы было выделено 1 500 000 долларов. Разумеется, никто никаких денег не получил.

Как удалось установить специалистам Group-IB, мошенническая схема работала следующим образом. Злоумышленники не просто копировали бренд, логотипы и фирменные цвета браузеров, но и идентифицировали их, «подстраивая» свое предложение поучаствовать в промо-акции под конкретного пользователя. Так, на сайте был установлен специальный скрипт, который проверял тип браузера пользователя и, исходя из полученной информации, автоматически подгружал нужный контент, а также генерировал персональное «свидетельство об обновлении браузера» с реальным IP-адресом пользователя, данными его операционной системы и, собственно, браузера.

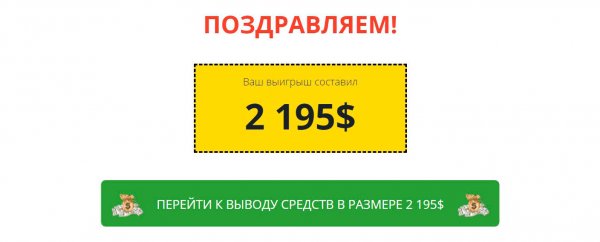

К примеру, если у пользователя был установлен Google Chrome, то весь контент был «заточен» именно под него. Так, в одном из сценариев, посетителю сайта сообщали, что после «автоматического обновления» Google Chrome до версии 66, выигрыш составил 2195 долларов (около 135 000 руб.). Однако для получения приза необходимо конвертировать доллары в рубли и оплатить «комиссию» (в данном случае она составила 162 рубля). Деньги предлагалось заплатить через платформу e-pay, ранее неоднократно замеченную в сомнительных схемах.

Анализируя информацию о ресурсе, специалисты выяснили, что тот был зарегистрирован 26 апреля 2018 года, и с ним связаны еще 9 идентичных сайтов (browserupd[.]space, successupdate[.]space, successbrowser[.]space и так далее). Но куда больше исследователей заинтересовал тот факт, что параллельно «браузерной схеме» мошенники запустили ее вариацию, имитирующую работу государственных онлайн-сервисов.

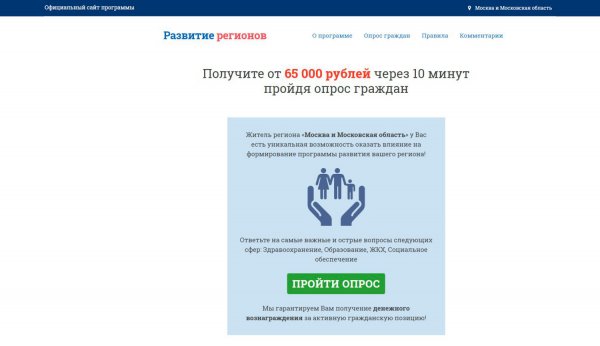

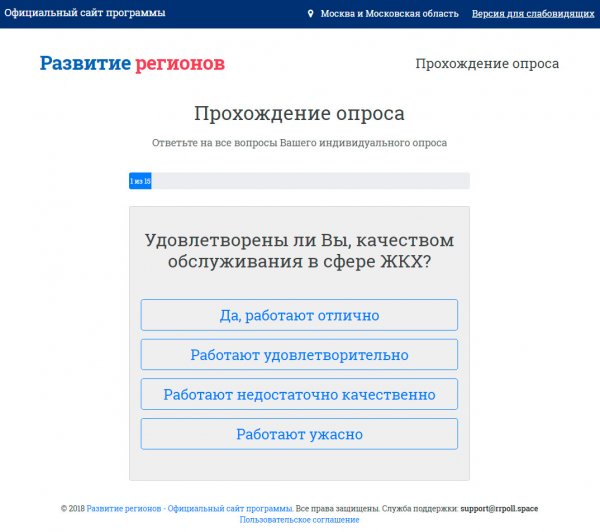

Одним из самых популярных, судя по посещаемости, ресурсов мошеннической сети стала фейковая интернет-платформа «Активный гражданин». Начиная с 11 апреля текущего года, злоумышленники создали шесть идентичных фальшивых сайтов программы «Развитие регионов», на которых посетителям обещали выплатить от 65 000 рублей за ответы на интерактивный опрос о необходимости реформирования ЖКХ, сферы образования и здравоохранения.

Равно как и в случае с фальшивыми браузерами, мошенническая схема была ориентирована на конкретного пользователя: программа по IP-адресу определяла местонахождение посетителя сайта, в зависимости от чего менялся контент и оформление ресурса. Например, для жителей российской столицы в шапке опроса упоминается Москва и Московская область, а для жителей Винницкой области сайт стилизован под цвета украинского флага.

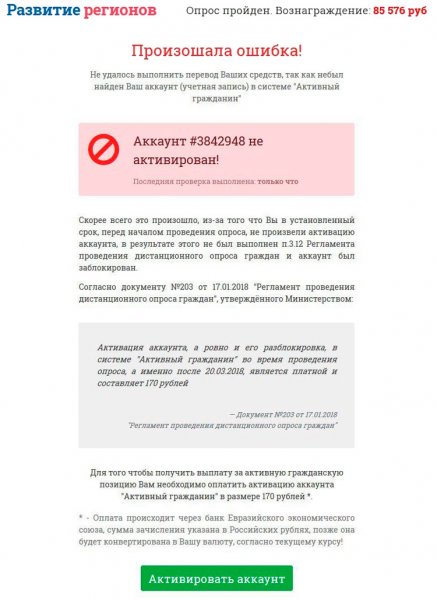

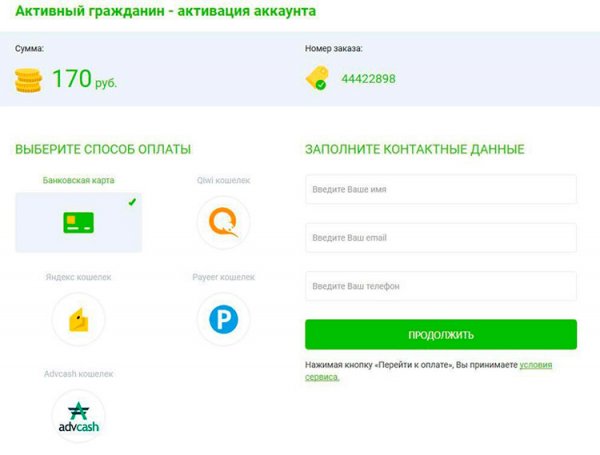

Даже ответив на вопросы, пользователи не могли получить свое вознаграждение из-за якобы неактивированного аккаунта: «Активация аккаунта и его разблокировка в системе „Активный гражданин“ во время проведения опроса является платной и составляет 170 рублей». Чтобы запутать пользователей, мошенники ссылались на некий «Регламент проведения дистанционного опроса граждан» № 203 о 17 января 2018 года. Оплату предлагали провести через несуществующий банк Евразийского экономического союза, но фактически деньги шли через ту же платформу e-pay, которая была задействована в первой схеме.

Но даже оплатив активацию аккаунта, «активный гражданин» вновь не мог получить свой выигрыш, — мошенники раскручивали его на новые и новые расходы. «Прейскурант» выглядел так:

- Заверение реквизитов для получения средств — 350 руб.

- Внесение данных опроса в единый реестр — 420 руб.

- Комиссия информационной системы — 564 руб.

- Оплата страховки перевода — 630 руб.

- Регистрация выплаты в управляющем департаменте — 710 руб.

- Активация цифровой подписи — 850 руб.

- Согласование перевода со службой безопасности — 975 руб.

- Регистрация цифровой подписи — 1190 руб.

- Оплата услуги — моментальный перевод — 1280 руб.

- Подключение шифрованной линии связи — 1730 руб.

Несмотря на незначительный срок работы мошеннических сайтов (от месяца до двух) специалисты Group-IB отмечают масштаб, с которым действовали злоумышленники: у них были «заготовки» со стилистикой и контентом под различные регионы России, Украины, Белоруссии и Казахстана. Распространение ссылок на мошеннические сайты происходило через спам-рассылку и рекламу: в среднем каждый из сайтов ежемесячно посещали от 4 500 до 35 000 человек.

«Опасной тенденцией последних лет является постоянно растущий уровень подготовки мошеннических схем. Это касается как внешних характеристик — дизайна сайтов, оформления интерактивных элементов, таких как фальшивые форумы, окна опросов, так и технологической инфраструктуры: как только блокируется один ресурс, на его месте появляется новый, как только одна схема исчерпала себя и не приносит желаемого дохода — меняется „упаковка“ и запускается новая „акция“. Особенностью схемы с браузерами и госсайтами является качественная проработка всех звеньев цепи: от правдоподобного контента, целой сети взаимосвязанных мошеннических ресурсов до системы вывода денег. Это и позволило мошенникам за короткое время сгенерировать значительный охват, составляющий свыше 300 000 посетителей менее чем за 2 месяца», — говорит Ярослав Каргалев, заместитель руководителя CERT Group-IB.

- © Мошенники вымогали деньги через фальшивые интернет-опросы. Были "ловушки" и для белорусов - «Интернет и связь»

- © Фишинговая кампания с использованием Google AdWords принесла хакерам более 50 млн долларов в Bitcoin эквиваленте - «Новости»

- © Хакерские атаки на сайты министерств пока удается отражать - «Интернет»

- © Конструктор обновления браузеров - «Блог для вебмастеров»

- © Сайты Рунета могут получить премию Вебби - «Интернет»

- © Мошенники заработали около 60 000 долларов на сбое Telegram - «Новости»

- © Более 1000 сайтов на базе Magento взломаны. Похищены данные банковских карт, а на ресурсы установлены майнеры - «Новости»

- © Google расследует случай взлома и кражи трафика сайтов - «Интернет»

- © Мошенники заработали более 2 000 000 рублей на ажиотаже вокруг криптовалюты GRAM - «Новости»

- © Мошенники предлагают скинуться по 500 рублей на борьбу со спамерами-хакерами - «Интернет»

|

|

|