Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

- рулевой редуктор на уаз купить в

- autogur.ru

- Теплица из поликарбоната 4 метра

- Производство и продажа теплиц. Фотографии и описания конструкций теплиц

- vseteplichky.ru

- рулевой редуктор на уаз купить в

- autogur.ru

- Теплица из поликарбоната 4 метра

- Производство и продажа теплиц. Фотографии и описания конструкций теплиц

- vseteplichky.ru

PHDays HackBattle 2.0: как атаковали ICO школьной столовой - «Новости»

В этом году конкурс HackBattle проводился в рамках PHDays 8 уже второй раз. В 2017 году в конкурс HackBattle привлек большое внимание аудитории. Тогда в соревновании приняло участие почти 100 специалистов по информационной безопасности, а посмотреть финал в большом зале пришло так много зрителей, что невозможно было подобраться к сцене. Рассказываем, как прошло соревнование в этом году, а также публикуем задачи конкурса, чтобы все желающие смогли попробовать себя в их решении.

Формат и правила конкурса

Соревнования проходили на протяжении всего PHDays. Так, в первый день были проведены отборочные испытания: выбирали двух кандидатов, которые решили больше всех заданий за наименьшее время. Во второй день на главной сцене форума состоялся финал: хакеры должны были атаковать одну и ту же цель. Победа доставалась тому, кто первым сумеет пробиться и повысить привилегии на целевой системе. Финал в режиме реального времени комментировали эксперты по информационной безопасности, а самые яркие моменты демонстрировались на большом экране.

Отбор

Как и год назад, на отборочном этапе участникам предложили на скорость решить задачи формата CTF. На решение 10 задач отводилось 35 минут. За каждую задачу начислялось определенное количество баллов в зависимости от сложности. Участвовать в отборе можно было только один раз. В этот раз, с учетом пожеланий участников первого HackBattle, появилась возможность работать не только на заранее подготовленных рабочих станциях, но и на своих ноутбуках.

Отдельный стол для тех, кто пришел с ноутбуками

Участники отборочного испытания

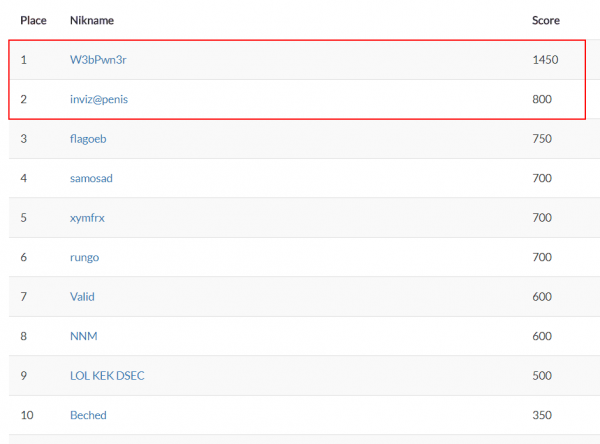

Определить людей, которые выйдут в финал и смогут под прессингом зрительского внимания достойно справиться с решением задачи, было непросто. До конца отборочных соревнований было абсолютно неясно, кто станет финалистом, — борьба была очень острой. Разница между лидерами скорборда составляла всего в 50-100 баллов, а в случаях, когда счет был равный, — всего в несколько секунд! Только в шесть часов вечера, после закрытия отборочных соревнований, были определены имена финалистов. Ими стали Владислав «W3bPwn3r» Лазарев и Артур «inviz@penis» Хашаев.

Турнирная таблица

Финал

16 мая 2018 года, ровно в 14:00 на главной сцене состоялся финал HackBattle 2.0. Все происходящее на мониторах хакеров стримилось на большой экран и комментировалось специалистами Positive Technologies.

Битва сильнейших

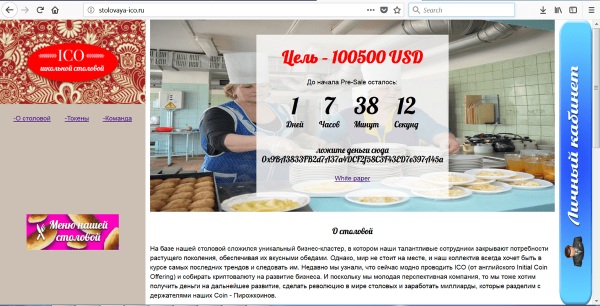

В качестве финального испытания участникам предложили атаковать одну и ту же цель: в этом году жертвой хакеров стал сервер, на котором проводилось ICO школьной столовой. Дело в том, что за последние полгода эксперты Positive Technologies провели множество пентестов ICO и в каждом проекте обнаружили уязвимости различной степени опасности. По мнению экспертов, в данной сфере вопрос информационной безопасности пока явно не приоритетным. Посвятив финал этой теме, специалисты хотели привлечь внимание к безопасности криптовалютных сервисов.

Сайт ICO школьной столовой

По легенде хакеры должны до начала presale-этапа ICO успеть подменить кошелек, размещенный на главной странице cайта, любым другим (увидеть задачу можно в конце статьи). Отметим, что задача состояла из нескольких этапов и могла быть решена различными способами.

Поединок продолжался 20 минут (полную версию финала, как и другие видеоматериалы конференции, можно посмотреть на сайте PHDays). Победу в напряженной схватке одержал Владислав «W3bPwn3r» Лазарев, который первым справился с заданием.

Победитель — Владислав Лазарев

Задачи с конкурса

Все задачи, кроме десятой, являются виртуальными машинами в формате OVA. Десятая задача —бинарный файл для Unix. Все виртуальные машины имеют статические адреса из подсети 172.30.0.0/24, шлюз 172.30.0.1, DNS 8.8.8.8. Для переконфигурирования указаны доступы к виртуальным машинам.

1. WhiteHub (150)

NotSoEvil corp has developed a clone application with blackjack and Brian Crepes. Can you find the sensitive information there?

https://static.ptsecurity.com/phdays/2018/hackbattle/1.ova

phd:ckjyktnbnyfpfgfl

http://172.30.0.15/

2. Rates (350)

Our rate changer is rocket science, can you make it through to the secret info?

https://static.ptsecurity.com/phdays/2018/hackbattle/2.ova

phd:cfvsqkexibqgfhfljrc

http://172.30.0.16/

3. Mine is bigger (150)

Bet you can’t beat me! Prove different.

Unix user would know what is going on here:

https://static.ptsecurity.com/phdays/2018/hackbattle/3.ova

phd:vjzgeirfnsxtndpfgfl

http://172.30.0.17

4. PHP Power (100)

Are you good enough at source code analysis?

https://static.ptsecurity.com/phdays/2018/hackbattle/4.ova

phd:zboegjlheuelheue

http://172.30.0.18/

5. Too Smart (450)

This NES games search engine seems to have some vulnerabilities. Unfortunately they claim to have bought a new age firewall, can you make it through and get the private game.

https://static.ptsecurity.com/phdays/2018/hackbattle/5.ova

ssh: task:13372018

http://172.30.0.13/

6. The Meme’s Mystery — ez part (100)

Find out what this meme is hiding.

Note that this tasks has two flags. Send the second flag to The Meme’s Mystery (hard part)

The Meme’s Mystery — ez part (350)

The meme’s intelligence has increased, but the flag still seems to be reachable

Note that this is the second flag of the task

https://static.ptsecurity.com/phdays/2018/hackbattle/6.ova

ssh: task:13372018

http://172.30.0.12/

7. JWT strikes back (50)

In memorial of old JWT bugs, the task we solve…

https://static.ptsecurity.com/phdays/2018/hackbattle/7.ova

ssh: task:13372018

http://172.30.0.11:5000/

8. Robots Strike Back (100)

Robots are back, defeat them again and save the princess, mighty warrior!

https://static.ptsecurity.com/phdays/2018/hackbattle/8.ova

dev;V3ryHardP@ssw0rd12345

http://172.30.0.20

9. Ticket to ride (250)

We have developed a nice website to get you some comfortable tickets, is it secure enough?

https://static.ptsecurity.com/phdays/2018/hackbattle/9.ova

dev;V3ryHardP@ssw0rd12345

http://172.30.0.19/

10. Trace Me (50)

This program prints flag, go get it. Oops, nearly forgot to say that it is ouputed to stdout. Hope you are still able to get it

https://static.ptsecurity.com/phdays/2018/hackbattle/10

Final

https://static.ptsecurity.com/phdays/2018/hackbattle/Final.ova

dev;V3ryHardP@ssw0rd12345

IP-address 172.30.0.21

In hosts file add strings:

172.30.0.21 stolovaya-ico.ru

172.30.0.21 www.stolovaya-ico.ru

172.30.0.21 blog.stolovaya-ico.ru

172.30.0.21 www.blog.stolovaya-ico.ru

Entry point: stolovaya-ico.ru

- © PHDays 8: опубликована конкурсная программа - «Новости»

- © PHDays 8: совсем скоро стартуют онлайн-конкурсы - «Новости»

- © Конкурс Wallarm на PHDays до 30 апреля - «Новости»

- © Конкурс по конкурентной разведке перед PHDays 2018 стартует сегодня - «Новости»

- © Positive Hack Days 8: хакеры и ИТ-специалисты со всего мира покажут «цифровую изнанку» - «Новости»

- © Счетчики крутятся, или Взломай smart grid на PHDays 8 - «Новости»

- © Взлом АСУ ТП, или Как устроить конец света - «Новости»

- © На форуме PHDays 8 сотрудник японской компании взломал электросчетчик и вогнал энергетиков в долги - «Новости»

- © Все о телеком-безопасности на PHDays - «Новости»

|

|

|