Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Ошибка в настройках Amazon S3 привела к утечке внутренних данных хостера GoDaddy - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Как стало известно, еще в июне 2018 года аналитики компании UpGuard обнаружили в свободном доступе неправильно настроенный бакет Amazon S3 (abbottgodaddy). Он содержал закрытую информацию об облачной инфраструктуре GoDaddy, одного из крупнейших в мире хостеров и регистраторов, насчитывающего более 17 000 000 клиентов.

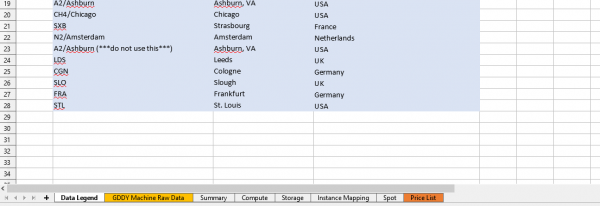

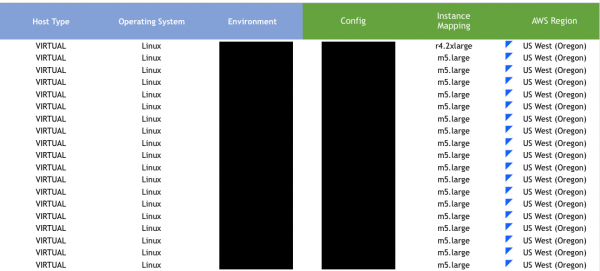

Так как доступ к содержимому бакета мог получить любой желающий, исследователи нашли там документ GDDY_cloud_master_data_1205 (AWS r10).xlsx, размером 17 Мб. В этом файле Excel содержались данные о «десятках тысяч систем», их конфигурации, а также стоимости их работы в Amazon AWS, включая скидки, актуальные для различных сценариев использования.

К примеру, лист GDDY Machine Raw Data содержал более 24 000 уникальных имен хостов и подробное описание связанных с ними машин (ОС, регион AWS, память, CPU и так далее).

Исследователи подчеркивают, что хотя бакет не содержал учетных данных и приватной информации, столь подробная информация об инфраструктуре компании тоже может быть полезна злоумышленникам, как минимум в качестве фундамента для планируемой атаки.

Разобравшись, с чем имеют дело, специалисты немедленно уведомили о своей находке представителей GoDaddy. В итоге утечка была ликвидирована 26 июля 2018 года.

Как выяснилось, ответственность за неправильную настройку бакета лежит на неизвестном менеджере AWS, который забыл защитить рабочую информацию должным образом. При этом представители GoDaddy заявили, что в документе не отражено реальное состояние инфраструктуры компании, якобы тот был лишь моделью, составленной сотрудником AWS.

- © DoS-уязвимость в TCP-стеке Linux позволят удаленно спровоцировать отказ в обслуживании - «Новости»

- © Смартфоны Samsung Galaxy S7 оказались уязвимы перед проблемой Meltdown - «Новости»

- © В прошивках многих Android-смартфонов обнаружены уязвимости - «Новости»

- © Компания Facebook открыла исходные коды библиотеки Fizz, облегчающей работу с TLS 1.3 - «Новости»

- © Мировой регистратор заблокировал почти 1,4 тыс. доменов российского провайдера - «Интернет»

- © Из-за уязвимости в составе Symfony в опасности оказались сайты на Drupal - «Новости»

- © Разработчики HP исправили два опасных бага, угрожавших более чем 200 моделям принтеров - «Новости»

- © ESET: Россия вошла тройку лидеров по количеству угроз для Android - «Новости»

- © WWW: Nexmon SDR — программа для превращения Raspberry Pi в SDR - «Новости»

- © GitHub предупредит пользователей, если их пароли скомпрометированы - «Новости»

|

|

|