Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Найдены новые способы обмана блокировщиков рекламы и защищающих от слежки механизмов - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Специалисты Левенского католического университета представили на конференции Usenix Security Symposium доклад, посвященный способам обмана блокировщиков рекламы и защищающих от слежки механизмов. Эксперты проанализировали как встроенные механизмы современных браузеров, так и популярные сторонние расширения. Доклад специалистов удостоился награды Distinguished Paper Award.

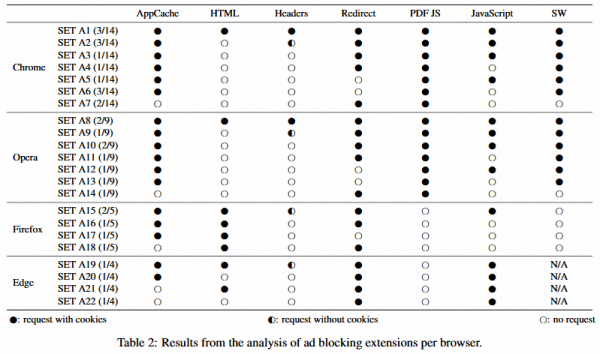

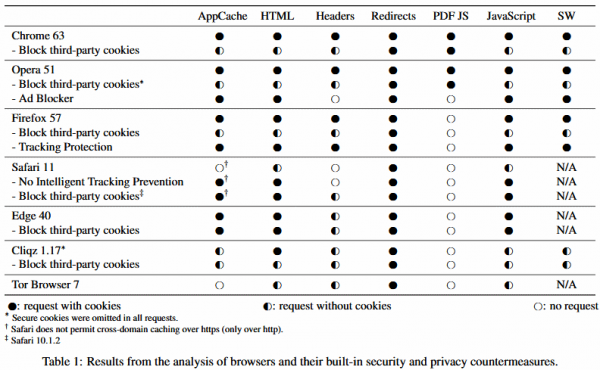

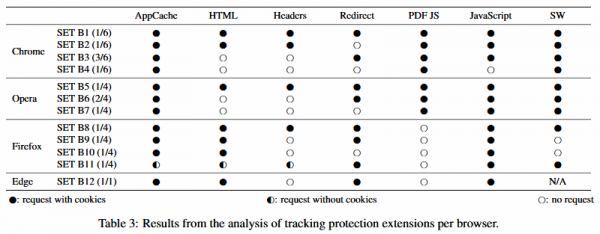

Исследователи изучили, как именно браузеры и сторонние решения защищают пользователей от слежки посредством межсайтовых запросов и «постоянных» куки (persistent cookies). Некоторые браузеры имеют встроенную защиту, к примеру, в Firefox есть механизм Tracking Protection, а в Opera встроенный блокировщик рекламы. Также для этих целей существуют и отдельные продукты (расширения, аддоны), задача которых — блокировать рекламу или предотвращать слежку.

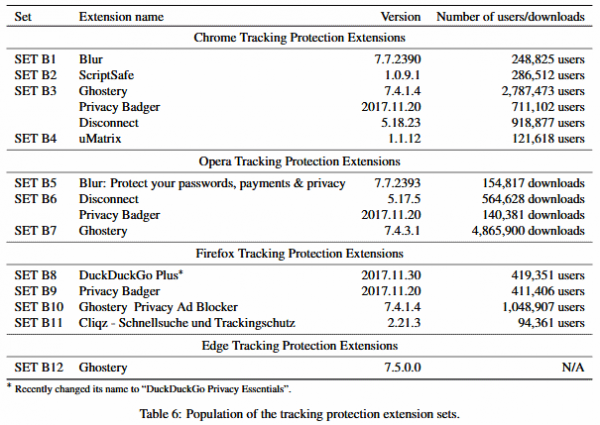

Чтобы определить эффективность этих защитных механизмов и продуктов, сотрудники Левенского католического университета создали кастомный фреймворк (его код доступен на GitHub) и протестировали с его помощью 7 браузеров, 31 блокировщик рекламы и 15 антитрекинговых расширений.

Как оказалось, каждый браузер и каждый защитный аддон можно обмануть как минимум одним способом.

Так, исследователи проверили, будут ли расширения и браузеры блокировать межсайтовые запросы куки, которые инициированы с помощью:

- AppCache API;

- использования малоизвестных тегов HTML;

- хэдера Location;

- различных редиректов < meta >;

- встроенного в PDF файлы кода jаvascript;

- jаvascript «location.href»;

- service worker’ов.

Результаты проведенных тестов можно увидеть в таблицах ниже.

Кроме того, исследователи изучили 10 000 наиболее популярных сайтов по версии Alexa, исследовав 160 059 веб-страниц. Эксперты искали подтверждения того, что рекламщики или иные стороны используют для обмана защитных механизмов перечисленные выше техники. Сканирование показало, что в настоящий момент эти методы еще никем не применяются. То есть исследователи действительно продемонстрировали новаторский подход к вопросу, и полученные ими данные могут являться настоящей «золотой жилой» для операторов трекинговых сервисов.

Чтобы не ставить пользователей под удар публикацией своей работы, специалисты не только уведомили разработчиков браузеров и расширений о проблемах, но и предложили им способы борьбы с ними. Все сообщения об ошибках и сопутствующую документацию можно найти на сайте wholeftopenthecookiejar.eu.

- © Ботнет из кондиционеров и обогревателей может вызвать перебои с энергоснабжением - «Новости»

- © В процессорах VIA C3 нашли бэкдор - «Новости»

- © Хорошо заработать на майнинговых скриптах Coinhive сумели всего 10 человек - «Новости»

- © В прошивках многих Android-смартфонов обнаружены уязвимости - «Новости»

- © Смартфоны Samsung Galaxy S7 оказались уязвимы перед проблемой Meltdown - «Новости»

- © 0-day уязвимость в macOS позволяет обойти защитные механизмы в один клик - «Новости»

- © Браузерную защиту от уязвимости Spectre удалось обойти - «Новости»

- © Браузер Opera получит встроенную защиту от криптоджекинга - «Новости»

- © Исследователи заставили колонки Amazon Echo подслушивать пользователей - «Новости»

- © Инженеры Mozilla удалили 23 аддона для Firefox, собиравших информацию о пользователях - «Новости»

|

|

|