Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Пользователи ряда аддонов для Kodi оказались заражены майнинговой малварью - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Эксперты ESET предупреждают, что пользователи популярного опенсорсного медиаплеера Kodi стали целью вредоносной кампании. По данным специалистов, как минимум три репозитория с плагинами заражены и распространяют среди пользователей майнинговую малварь.

Kodi, по сути, представляет собой лишь «основу» медиаплеера, предполагающую подключение различных аддонов. Такие плагины существуют практически для всего, будто то YouTube, Hulu, пиратский стриминг платных каналов или фильмов с торрент-порталов. Для подключения всего этого многообразия, достаточно установить Kodi, а затем прописать в настройках URL одного или более репозитория с аддонами, откуда и будут установлены выбранные.

Вредоносная операция, судя по всему, началась еще в декабре 2017 года, и первым был скомпрометирован аддон script.module.simplejson (верия 2.16.0 и выше) из уже неработающего репозитория Bubbles. Однако когда Bubbles закрылся, распространять малварь начали через репозитории Gaia и XvBMC (недавно тоже были закрыт из-за нарушений авторских прав). Однако одни и те же аддоны для Kodi, как правило, доступны в разных репозиториях, и, скорее всего, вредоносные файлы по-прежнему существуют в других источниках.

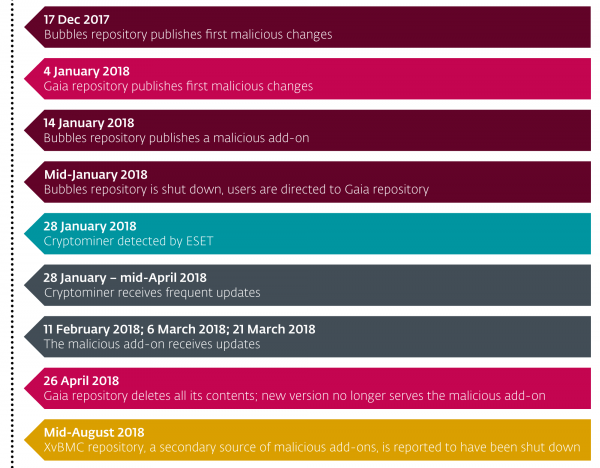

Хронология атак

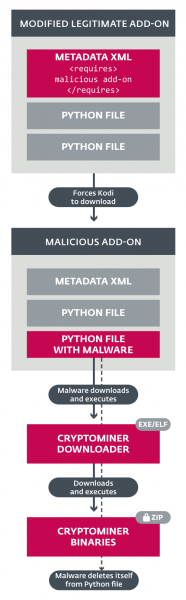

Аналитики ESET пишут, что обнаруженная ими малварь провоцировала загрузку дополнительного плагина для Kodi, который определял, с какой ОС имеет дело, а затем скачивал и устанавливал подходящий майнер для криптовалюты Monero. Хотя Kodi доступен для множества платформ, операторы данной кампании ограничивались компрометацией пользователей Windows и Linux.

Схема заражения

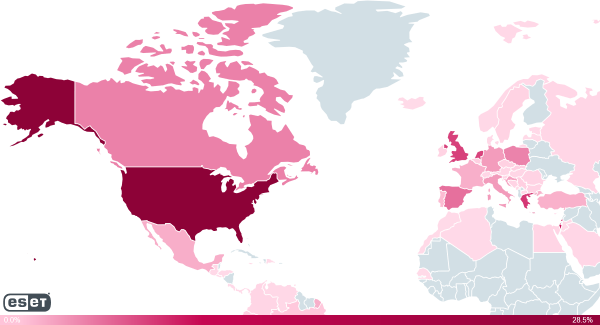

Исследователи предполагают, что за прошедшее время преступники заразили около 4700 человек (определить точное количество пострадавших сложно) и добыли таким образом 62 Monero, то есть около 7000 долларов США по текущему курсу. Большинство пострадавших находится в США, Великобритании, Греции, Израиле и Голландии, то есть в тех странах, где Kodi пользуется большой популярностью.

География атак

Определить, пострадала ли машина, использовавшая вышеупомянутые репозитории, можно установив на нее антивирусное ПО, а также обратив внимание на загрузку CPU, ведь майнинговая малварь зачастую оттягивает на себя изрядную часть мощностей системы.

Нужно заметить, что это не первый случай, когда пользователи Kodi становятся жертвами злоумышленников. В 2017 году неизвестные заражали плагины для медиаплеера ботом для проведения DDoS-атак.

- © Вредонос MagentoCore обнаружен на сайтах 7339 магазинов - «Новости»

- © Критическая уязвимость исправлена в Packagist - «Новости»

- © Свежая уязвимость в Apache Struts 2 уже находится под атакой - «Новости»

- © Еще одна компания, Feedify, пострадала от атаки MageCart - «Новости»

- © ESET: Россия вошла тройку лидеров по количеству угроз для Android - «Новости»

- © Авиакомпания British Airways стала жертвой группы MageCart - «Новости»

- © В составе Ghostscript нашли RCE-уязвимость, патча для которой нет - «Новости»

- © Публикация PoC-эксплоита для популярного WordPress-плагина породила волну массовых сканов - «Новости»

- © IoT-ботнеты Mirai и Gafgyt эксплуатируют баги в Apache Struts и SonicWall - «Новости»

- © Youtube активно готовится к внедрению в работу платных каналов - «Интернет»

|

|

|