Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Эхо кибервойны. Как NotPetya чуть не потопил крупнейшего морского перевозчика грузов - «Новости»

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Содержание статьи

- NotPetya — приемный ребенок Petya

- NotPetya играет в морской бой

- Свистать всех наверх!

- Штаб борцов с «Не-Петей»

- Последствия в цифрах и деталях

Петя или не Петя?

Первое упоминание Petya датируется еще 2016 годом, когда эксперты компании G Data сообщили, что обнаружена опасная вымогательская малварь. Petya работал по принципу криптолокера: предотвращал загрузку ОС, шифровал все данные и просил выкуп за расшифровку, уведомляя жертву, что диск компьютера зашифрован «военным алгоритмом шифрования».

В основном Petya атаковал рекрутеров, рассылая письма от якобы откликнувшихся на определенную вакансию людей. В само письмо злоумышленники добавляли ссылку на полное портфолио на Dropbox. Вместо PDF или файла Word, в формате которых соискатели обычно посылают свои резюме и портфолио, по ссылке находился исполняемый файл pplication_portfolio-packed.exe.

Запуск приводил к падению системы в «синий экран смерти» и последующей перезагрузке. Перед непосредственным ребутом малварь портила MBR жесткого диска и перехватывала управление процессом загрузки.

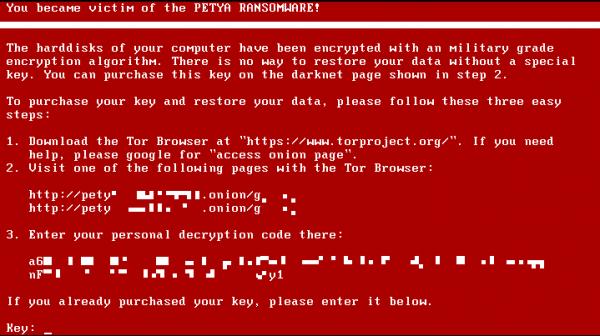

Требование выкупа

После ребута пользователь мог наблюдать имитацию проверки диска (CHKDSK), но, когда она оканчивалась, видел не продолжение загрузки, а сообщение от «Пети». В нем говорилось, что все файлы на жестком диске зашифрованы, любое их восстановление невозможно. В качестве способа вернуть нажитое Petya предлагал пользователю заплатить выкуп в 0,9 биткойна (примерно 380 долларов на 2016 год) в течение семи дней. В противном случае Petya удваивал сумму до 1,8 биткойна.

NotPetya — приемный ребенок Petya

В 2017 году Petya снова дал о себе знать — но уже в модифицированной версии. ИБ-специалисты назвали этот шифровальщик NotPetya (или SortaPetya, ExPetr, Petna, Nyetya). Ведь после детального изучения малвари обнаружилось, что от старого Petya в коде осталось совсем немного.

Для первого преодоления периметра вымогатель использует почтовый спам, скрываясь внутри вредоносных документов Microsoft Office и эксплуатируя уязвимость CVE-2017-0199 — обход защитных механизмов Office для исполнения произвольного кода в системе. Этот эксплоит был найден в 2017 году, в апреле программисты Microsoft закрыли уязвимость патчем.

Проникнув в систему, NotPetya использует технику Mimikatz, которая позволяет получить пароли пользователей Windows из оперативной памяти, чтобы затем атаковать другие машины в локальной сети. Это давний и хорошо известный эксплоит, открытый французским исследователем еще в 2011 году.

Следующий инструмент в наборе «Не-Пети» сильно напоминает эксплоит ETERNALBLUE, который был похищен у АНБ и выложен в открытый доступ хакерской группой The Shadow Brokers. «Лаборатория Касперского» отметила, что авторы малвари использовали также ETERNALROMANCE — еще один инструмент, украденный у спецслужб.

ETERNALBLUE позволяет эксплуатировать уязвимость в протоколе SMB: отправка специально сформированных пакетов дает возможность выполнять произвольный код на удаленной машине.

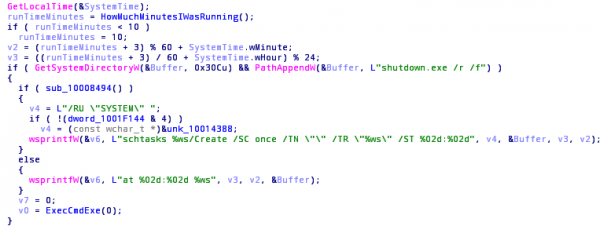

Закрепившись в системе и заразив все соседние компьютеры, NotPetya шифрует MFT (Master File Table) разделов NTFS и перезаписывает Master Boot Record своим загрузчиком, который показывает типичное вымогательское сообщение. Это одна из немногих вещей, которые были позаимствованы у Petya.

Выдержка из кода NotPetya

В отличие от Petya и WannaCry, который также эксплуатировал ETERNALBLUE, NotPetya — это не настоящий вымогатель. Авторы вируса явно не собирались зарабатывать на нем деньги. Запрошенную сумму можно было отправить на указанный кошелек, но это ни к чему не вело. Не известно ни одного случая, когда кому-то пришел бы ключ для расшифровки.

Еще одна интересная примета заключается в том, что NotPetya всегда предлагал один и тот же номер кошелька. Мошенники обычно стараются заметать следы, делая как можно больше кошельков, чтобы потом было легче отмывать полученные в качестве выкупа деньги.

Подробнее о ходе заражения читай в нашем отчете «Petya, NotPetya или Petna? Все, что нужно знать о новой эпидемии»

ИБ-специалист, известный как The Grugg, высказал предположение о том, что NotPetya — это не обычный вирус-шифровальщик, созданный с целью вымогательства. По его мнению, модернизированная версия Petya — это кибероружие, нацеленное на дестабилизацию крупных компаний.

Белый дом поддержал мнение эксперта и обвинил Россию в создании NotPetya для дестабилизации обстановки в Украине, пообещав доказать причастность Кремля к распространению шифровальщика и наказать всех виновных. Многие зарубежные эксперты также считают, что NotPetya был создан российскими хакерами для скрытия следов вмешательства России в американские выборы 2016 года.

- © ЦРУ назвало создателем вируса NotPetya российскую разведку - «Интернет и связь»

- © Из-за уязвимости в составе Symfony в опасности оказались сайты на Drupal - «Новости»

- © Ботнет Necurs атакует банки, распространяя малварь FlawedAmmyy - «Новости»

- © Критическая уязвимость исправлена в Packagist - «Новости»

- © Малварь для криптовалютных банкоматов продают в даркнете за 25 000 долларов - «Новости»

- © Майнинговый червь WannaMine по-прежнему атакует крупные компании - «Новости»

|

|

|