Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Рекомендуем почитать:

Xakep #238. Забытый Android

- Содержание выпуска

- Подписка на «Хакер»

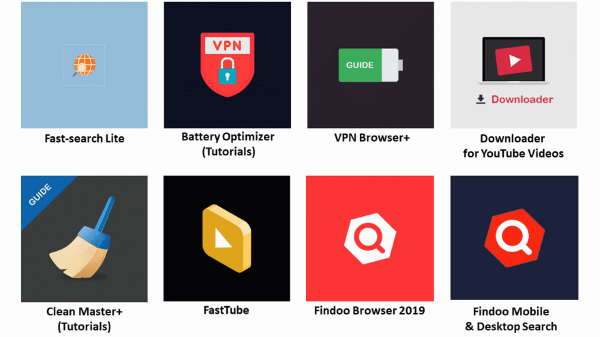

Специалисты компании Symantec обнаружили в официальном Microsoft Store сразу восемь приложений для Windows 10, добывающих криптовалюту Monero за спиной пользователей. В настоящее время все они удалены из каталога: Fast-search Lite, Battery Optimizer (Tutorials), VPN Browsers+, Downloader for YouTube Videos, Clean Master+ (Tutorials), FastTube, Findoo Browser 2019, а также Findoo Mobile & Desktop Search.

Хотя эти продукты были созданы тремя разными разработчиками (DigiDream, 1clean и Findoo), исследователи пришли к выводу, что все восемь приложений были делом рук одного человека или группы людей. На это указывают сходство исходных кодов и одинаковые домены, использовавшиеся для разных продуктов.

По данным экспертов, все приложения работали по одной схеме: содержали библиотеку Google Tag Manager (GTM) внутри своих исходных кодов, чтобы позже с ее помощью скачать и выполнить пейлод майнинговой малвари.

Пейлоадом выступала «пиратская» версия известного криптоджекингового решения Coinhive (jаvascript, который владельцы многих сайтов или хакеры добавляют на страницы ресурсов, чтобы при открытии веб-страницы браузер посетителя добывал криптовалюту).

Аналитики Symantec объясняют, что приложения подпадали под категорию Progressive Web Applications, то есть работали в Windows 10 независимо от браузера, используя отдельный процесс (WWAHost.exe), что и позволяло запускать скрипт Coinhive на машинах жертв. Хуже того, майнер был настроен таким образом, что поглощал 100% ресурсов CPU, то есть после открытия приложения майнер «съедал» все свободные мощности процессора.

Так как в Microsoft Store нет счетчиков количества установок, исследователи не знают, сколько пользователей могли пострадать от замаскированных майнеров. Однако исследователи отмечают, что у вредоносных приложений были тысячи отзывов, что свидетельствует о немалой популярности. Впрочем, отзывы могли быть и фальшивыми, а операторы малвари просто пытались таком образом продвинуть свои продукты.

- © В Google Play нашли еще 9 вредоносных приложений, установленных миллионы раз - «Новости»

- © В Google Play обнаружили как минимум 25 приложений со встроенными майнерами - «Новости»

- © Apple удалила тысячи приложений из китайского App Store - «Новости»

- © Устройства QNAP под атакой, но патчей пока нет - «Новости»

- © Microsoft призывает отказаться от использования Internet Explorer - «Новости»

- © В Google Play опять нашли банковские трояны, из каталога удалено 29 приложений - «Новости»

- © Эксперты обнаружили новые атаки хак-группы Chafer - «Новости»

- © Опубликован эксплоит для уязвимостей в SystemD - «Новости»

- © В феврале Microsoft исправила более 70 уязвимостей в своих продуктах - «Новости»

- © GitHub-аккаунт разработчиков криптовалюты Denarius взломан, в ПО внедрили малварь AZORult - «Новости»

|

|

|