Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Spectra. Пентестим WordPress и повышаем привилегии в Unix - «Новости»

Hack The Box под названием Spectra. Мы будем пентестить сайт под управлением WordPress, продвигаться на хосте благодаря автологину и повысим привилегии за счет команды

initctl.warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

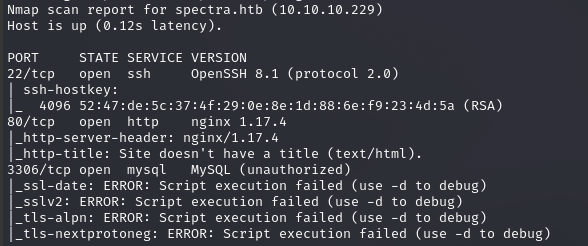

Сканирование портов

Первым делом добавляем IP машины в /:

10.10.10.229 spectra.htb

И сканируем порты.

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1

По результатам сканирования имеем три открытых порта:

- порт 22 — служба SSH;

- порт 80 — веб‑сервер nginx 1.17.4;

- порт 3306 — СУБД MySQL.

SSH и MySQL для нас пока закрыты, поэтому начнем с веба. Внимательно изучим сайт и соберем информацию.

Сканирование веб-контента

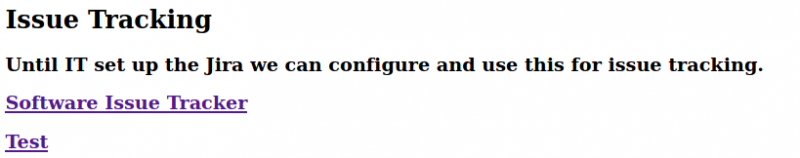

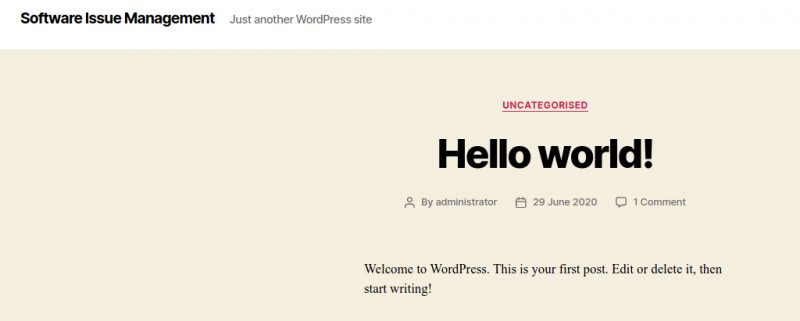

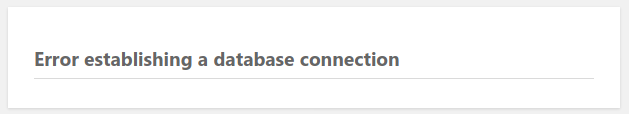

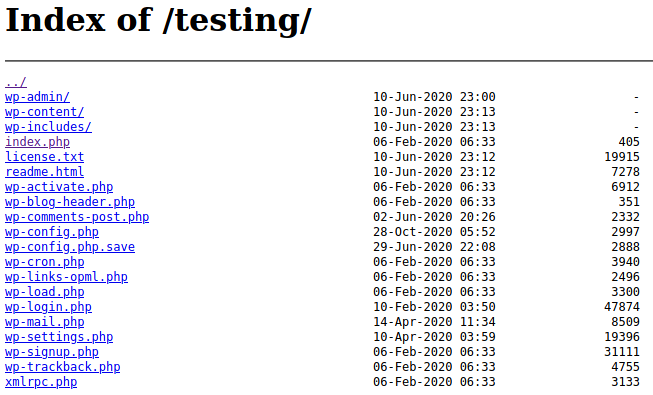

Сайт представляет собой просто страницу с двумя ссылками. Первая ведет к каталогу, где развернут сайт Software Issue Management на WordPress, а по второму адресу просто получим сообщение об ошибке при подключении к базе данных.

Главная страница сайтаСтраница сайта Software Issue Management

Точка входа

Интересен адрес тестового сайта:

http://10.10.10.229/testing/index.php

Мне показалось подозрительным прямое указание индекс‑файла index., поэтому я проверил, что вернет сервер при обращении к http://. И сервер вдруг вернул все содержимое этой директории! Простейшая ошибка в настройках веб‑сервера, которая иногда может помочь.

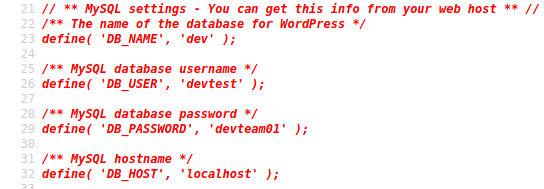

Быстро пересмотрев файлы, я нашел в wp-config. (бэкап wp-config.) учетные данные для подключения к базе данных.

Уже что‑то имеем, но подключиться к базе данных у меня не вышло, поскольку либо запрещена удаленная авторизация, либо в настройках службы указан только определенный адрес, с которого разрешено подключение. Так что продолжим изучать веб и перейдем к WordPress.

WordPress

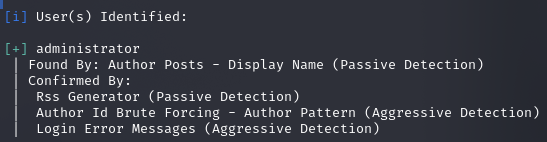

Для тестирования сайтов на WordPress мне не раз пригождалась утилита WPScan. С ее помощью можно обнаружить уязвимые версии самого WordPress, тем и плагинов, а также собрать список пользователей и перебрать учетные данные — в общем, все, что нужно.

Чаще всего уязвимости кроются в плагинах, поэтому я зарядил перебор в агрессивном режиме (занимает около получаса).

wpscan --urlhttp://spectra.htb/main/--plugins-detectionaggressive

К сожалению, ничего обнаружено не было. Но вспомним, что у нас есть один пароль, который можно спреить (Password Spraying) по всем найденным пользователям. Давай поищем их в CMS. Запускаем WPScan с опцией -e .

wpscan --urlhttp://spectra.htb/main/-e u

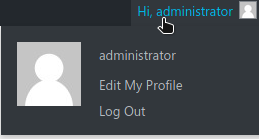

И у нас получается авторизоваться от имени пользователя administrator с паролем, найденным в бэкапе файла конфигураций WordPress.

Точка опоры

Администратор WordPress имеет право загружать на сервер файл, поэтому мы можем загрузить шелл и выполнить бэкконнект к своему хосту. В данном случае это легче всего сделать с помощью модуля exploit/ в Metasploit Framework. В опциях модуля следует указать адрес и порт локального хоста для подключения (LHOST и LPORT), целевой хост (RHOSTS), данные администраторской учетки и путь к домашнему каталогу WordPress (TARGETURI).

- © HTB Tentacle. Захватываем машину на Linux при помощи Kerberos - «Новости»

- © HTB Ready. Эксплуатируем дыру в GitLab и совершаем побег из Docker - «Новости»

- © HTB Delivery. Крадем данные чата Mattermost и применяем правила hashcat - «Новости»

- © HTB Reel2. Захватываем машину через Outlook и разбираемся с технологией Just Enough Administration - «Новости»

- © HTB Bucket. Взламываем сайт через Amazon S3 и похищаем пароль рута через PDF - «Новости»

- © HTB Passage. Эксплуатируем RCE в CuteNews и поднимаем привилегии через gdbus - «Новости»

- © HTB ScriptKiddie. Атакуем Metasploit при помощи Metasploit, чтобы захватить хост - «Новости»

- © HTB Cereal. Сканируем сайт в обход ограничений, эксплуатируем XSS в Markdown и подделываем системную учетку Windows - «Новости»

- © HTB CrossFit. Раскручиваем сложную XSS, чтобы захватить хост - «Новости»

- © HTB Time. Захватываем машину с Linux через уязвимость в парсере JSON - «Новости»

|

|

|