Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Visa: новая версия JsOutProx атакует финансовые учреждения - «Новости»

Visa предупреждает о росте активности новой версии малвари JsOutProx, нацеленной на финансовые учреждения и их клиентов.

Впервые JsOutProx был обнаружен в декабре 2019 года. Этот вредонос представляет собой троян удаленного доступа (RAT) и сильно обфусцированный jаvascript-бэкдор, позволяющий выполнять шелл-команды, скачивать дополнительные полезные нагрузки, выполнять файлы, делать скриншоты, закрепляться на зараженном устройстве, а также управлять клавиатурой и мышью.

Как сообщает издание Bleeping Computer, в распоряжении которого оказалось предупреждение Visa, разосланное эмитентам карт, процессорам и эквайерам, 27 марта 2024 года компании стало известно о новой фишинговой кампании, распространяющей троян удаленного доступа.

Эта кампания нацелена на финансовые учреждения в Южной и Юго-Восточной Азии, на Ближнем Востоке и в Африке.

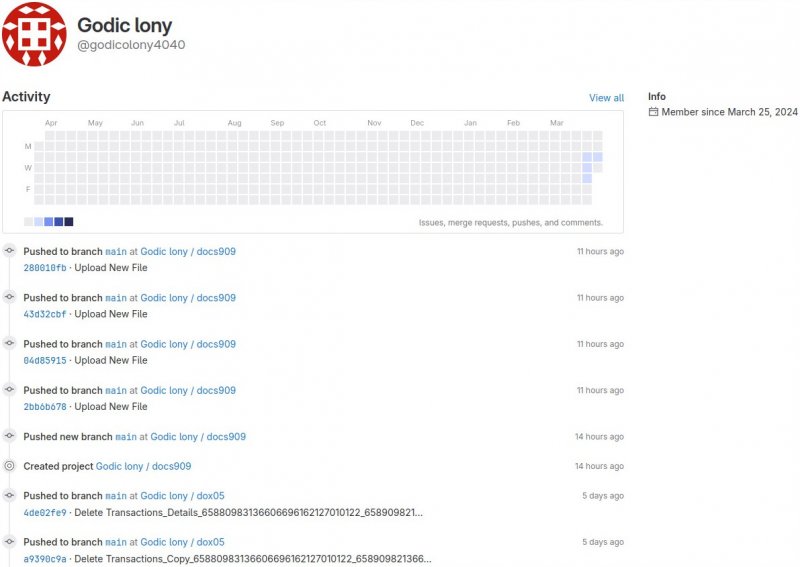

Более подробно фишинговые операции JSOutProx рассматриваются в свежем отчете Resecurity, где говорится, что обновленная малварь более эффективно уклоняется от обнаружения и теперь использует GitLab для размещения своих полезных нагрузок.

В ходе изученных атак специалисты заметили поддельные финансовые уведомления, которые отправлялись клиентам по электронной почте. В них злоумышленники выдавали себя за легитимные учреждения, рассылая фейковые платежные уведомления от лица SWIFT или MoneyGram. К письмам атакующих прилагались ZIP-архивы, содержащие файлы .js, которые при выполнении загружали вредоносную полезную нагрузку JSOutProx из репозитория на GitLab.

На первом этапе атаки JSOutProx поддерживает ряд команд, которые позволяют выполнять лишь базовые функции, например, обновлять малварь, управлять временем ожидания, запускать процессы и завершать работу малвари при необходимости.

На втором этапе атаки внедряются дополнительные плагины, которые значительно расширяют спектр возможных вредоносных действий для злоумышленников:

- настройка активных коммуникаций и операций RAT, что позволяет избегать обнаружения, оставаясь в спящем режиме;

- изменение настроек прокси для манипулирования интернет-трафиком и обхода защитных мер;

- кража или подмена содержимого буфера обмена, что позволяет получить доступ к конфиденциальным данным (например, паролям);

- изменение настроек DNS для перенаправления трафика, что помогает в фишинге и скрытой коммуникации с управляющим сервером;

- извлечение данных и контактов из Outlook для фишинговых атак или распространения вредоносного ПО;

- обход UAC и внесение изменений в реестр для более глубокого доступа к системе;

- изменение настроек DNS и прокси для контроля или маскировки интернет-трафика;

- автоматизация вредоносных действий или обеспечение постоянства путем создания и изменения файлов ярлыков;

- восстановление и отправка данных из зараженной системы злоумышленникам, в том числе с целью кражи информации или вымогательства;

- кража одноразовых паролей (OTP) для обхода двухфакторной аутентификации для целевой учетной записи.

По данным Resecurity, ранние операции JSOutProx связывали с активностью хакерской группировки Solar Spider, но для новой кампании атрибуция отсутствует. Основываясь на сложности атак, профилях целей и географии атак, аналитики предполагают, что JSOutProx может быть связан с Китаем.

- © HTB Unobtainium. Учимся работать с Kubernetes в рамках пентеста - «Новости»

- © Дырявый лист. Как работают уязвимости в библиотеке SheetJS - «Новости»

- © «Лучшая видеокарта начального уровня»: вышли обзоры AMD Radeon RX 7600 XT - «Новости сети»

- © Полезные секреты: что не нужно хранить в холодильниках и как правильно размещать в них продукты - «Интернет и связь»

- © Скрестить Toyota и БМП-1: война пикапов на Ближнем Востоке - «Интернет и связь»

- © HTB CrossFit. Раскручиваем сложную XSS, чтобы захватить хост - «Новости»

- © Скриншоты Skype UWP для Windows 10 Mobile - «Windows»

- © Малярия, змеи и переговоры с местными: история белорусского вертолетчика в Африке - «Интернет и связь»

- © Исходники Coldroot RAT загрузили на GitHub два года назад, но вредонос все еще «не видят» антивирусы - «Новости»

|

|

|