Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Тысячи доменов распространяют малварь под видом взломанного софта - «Новости»

Эксперты компании FACCT обнаружили масштабную кампанию по распространению малвари, замаскированной под взломанные программы. Сеть, состоящая более чем из 1300 доменов, предлагает пользователям малварь под видом популярных утилит и офисных приложений (вместе с ключами активации или кряками).

Все началось с вредоносного файла, загруженного на рабочее устройство сотрудника неназванной российской компании, инцидент в которой расследовали специалисты FACCT. Малварь в файле относилась к семейству Vidar — шпионскому ПО, собирающему информацию с компьютера жертвы, которое также может применяться для загрузки дополнительных модулей.

Как оказалось, вредоносный архив был скачан с файлообменника MediaFire, а перед этим пострадавший пользователь посещал ресурс, на котором предлагались для скачивания популярные утилиты и офисные приложения (как уже взломанные версии, так и отдельные активаторы).

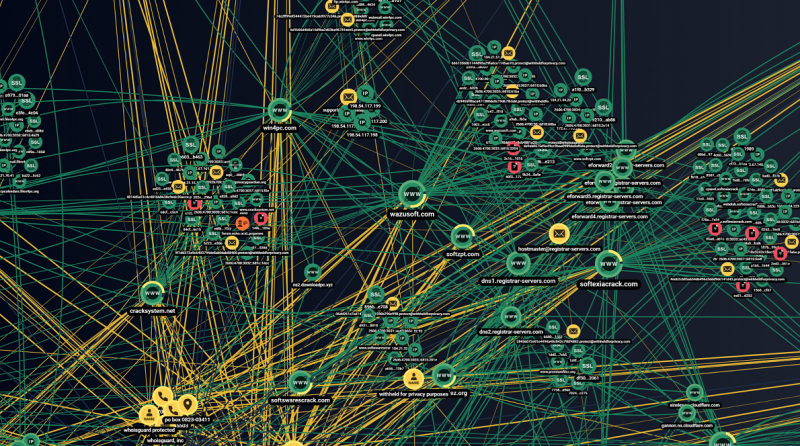

Дальнейшее расследование выявило реальный масштаб этой кампании. С помощью системы графового анализа исследователи изучили сетевую инфраструктуру вредоносного сайта из упомянутого инцидента и обнаружили более 1316 уникальных доменов, распространяющих малварь.

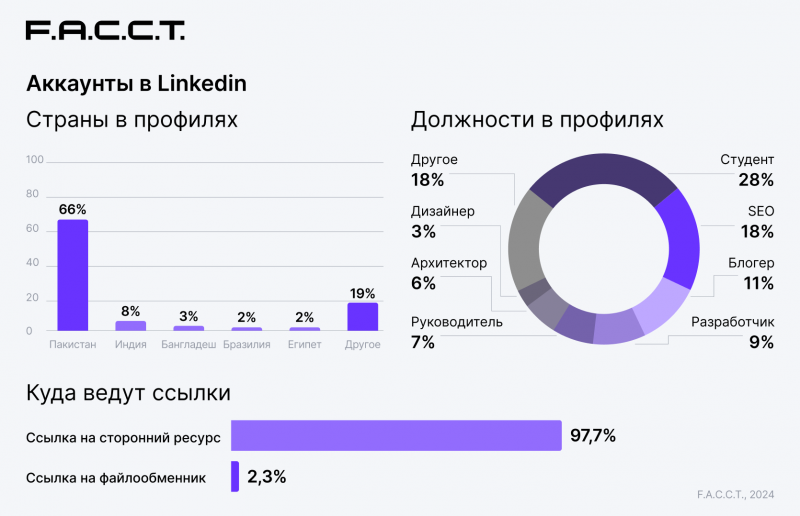

Специалисты отмечают интересный способ продвижения таких сайтов. Злоумышленники создали целую сеть поддельных аккаунтов в различных социальных сетях, где массово размещали сообщения и посты рекламного характера (в том числе на площадках с видеоконтентом и образовательных порталах).

Например, только в LinkedIn было обнаружено более 300 уникальных аккаунтов, рекламирующих сайты со взломанным ПО.

Таким образом хакеры пытались масштабировать свою кампанию и мотивировать пользователей воспользоваться мнимыми преимуществом взломанного софта, который не нужно покупать.

Также целями злоумышленников были пользователи, столкнувшиеся с проблемами использования ПО из-за ограничений.

«В текущей геополитической обстановке, когда многие вендоры ушли из России, пользователям, системным администраторам в организациях становится трудно найти замену программного обеспечения, которое при этом не будет уступать по функциональности и удобству. Поэтому пользователи или администраторы различных организаций прибегают к поиску обходных путей. Часто они ищут в интернете способы активации или просто взломанное ПО, среди которого можно выделить антивирусы, программы для работы с фото и видео, офисные приложения, программы для проектирования и моделирования», — пишут эксперты.

Кроме общей инфраструктуры доменные имена этой сети часто объединяли комбинации схожих ключевых слов, включая crack, software, key, soft и так далее.

При этом на момент проведения анализа часть найденных доменов уже была недоступна (некоторые были просрочены или размещались на доменных парковках, но продолжали иметь инфраструктурную связь с другими активными ресурсами). Специалисты полагают, что неактивные домены тоже создавались для распространения малвари.

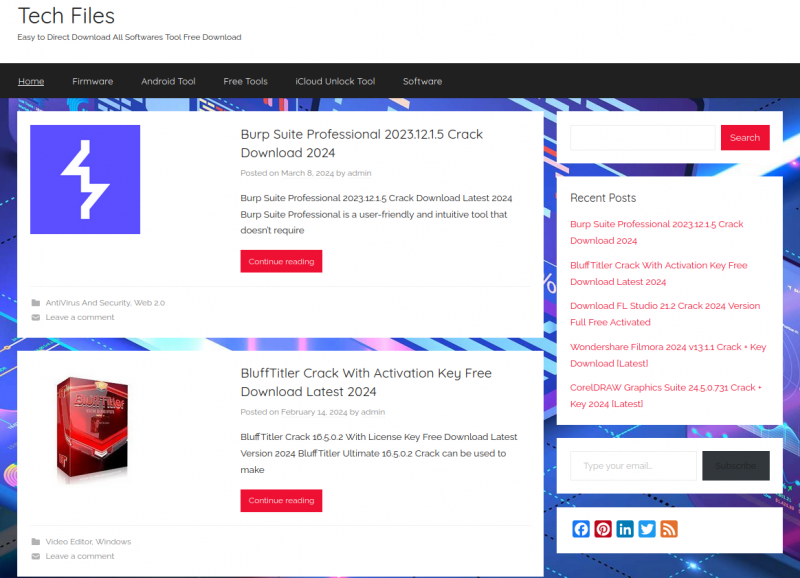

Ресурсы-приманки обычно построены на базе типовых шаблонов и реализованы с помощью WordPress с использованием бесплатных тем. Лишь на одном из таких сайтов был блог, созданный с помощью Blogger. Отмечается, что на некоторых сайтах было две кнопки с URL-адресами: одна ссылка вела на загрузку малвари из файлообменника (Mega, Dropbox или MediaFire), а вторая указывала на официальный сайт ПО.

Что касается самой малвари, большая часть образцов принадлежала к семейству Amadey, которое способно собирать данные со скомпрометированного компьютера и передавать своим операторам, а также по команде загружать дополнительные модули с другой вредоносной функциональностью. К примеру, ранее Amadey использовался для загрузки шифровальщика Lockbit, а в изученных экземплярах обычно загружался майнер Coinminer.

В других случаях вместо взломанного софта пользователи загружали инфостилеры, основная цель которых — кража данных со взломанной машины. Так, были обнаружены стилеры Vidar, RedLine Stealer, CryptBot и Ramnit с дополнительными функциями банковского трояна.

- © Фотокамера для энтузиастов Canon PowerShot G1 X Mark III оценена в $1300 - «Новости сети»

- © Инструкция по удалению антивируса с компьютера - «Вирусы»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © FACCT: больше всего фишинговых писем отправляют по вторникам - «Новости»

- © Полное удаление антивируса ESET NOD32 с компьютера - «Вирусы»

- © Удаляем Касперский с компьютера - «Вирусы»

- © AdminPE – аварийный диск для восстановления системы Windows - «Windows»

- © Лучшие программы для восстановления разделов жесткого диска. Какую из них выбрать? - «Жесткие диски»

- © Как с помощью утилиты ImageX создать резервную копию Windows 10 - «Windows»

- © Как работают белорусские моноблоки: честный тест - «Интернет и связь»

|

|

|