Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Атака RAMBO использует оперативную память для хищения данных с изолированных машин - «Новости»

Израильские исследователи показали атаку RAMBO (Radiation of Air-gapped Memory Bus for Offense), которая основана на электромагнитном излучении оперативной памяти. Этот метод позволяет похищать информацию с компьютеров, которые физически изолированы от любых сетей и потенциально опасной периферии.

Хотя обычно изолированные системы не подключены к сетям, они все равно могут быть скомпрометированы. К примеру, атак может осуществить сотрудник, принеся вредоносное ПО на физическом носителе (USB-накопителе), или такие системы могут подвергнуться сложным атаками на цепочку поставок.

В итоге малварь получит возможность действовать скрытно, управляя оперативной памятью устройства таким образом, чтобы обеспечить передачу секретов находящемуся поблизости получателю.

Именно такую атаку, получившую название RAMBO, продемонстрировал израильский ИБ-специалист, доктор Мордехай Гури (Mordechai Guri), руководитель R&D отдела в центре исследования кибербезопасности в Университета имени Бен-Гуриона.

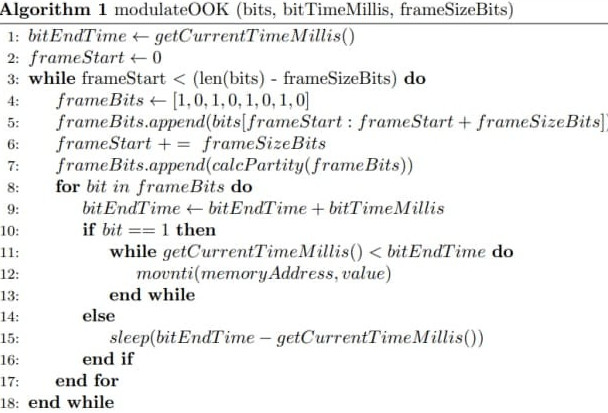

Для проведения атаки злоумышленник должен установить малварь на изолированную машину. Вредонос будет собирать конфиденциальные данные и готовить их к передаче. Разработанная экспертами малварь передает данные, манипулируя шаблонами доступа к памяти (операциями чтения/записи на шине памяти) для создания контролируемых паттернов электромагнитных излучений.

Такие излучения, по сути, являются побочным эффектом от быстрого переключения электрических сигналов (OOK, On-Off Keying) в оперативной памяти. За этим не могут активно следить защитные продукты, и такой процесс нельзя заметить или остановить.

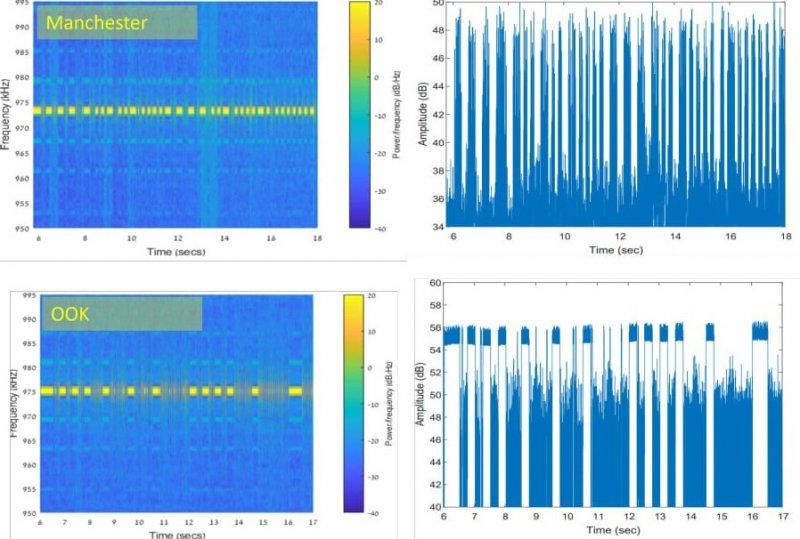

Передаваемые из изолированной системы данные кодируются в нули и единицы. Исследователи предпочли использовать манчестерское кодирование, чтобы улучшить обнаружение ошибок и обеспечить синхронизацию сигнала, снижая вероятность неправильной интерпретации на принимающей стороне.

Злоумышленник может использовать относительно недорогое устройство SDR (Software-Defined Radio) с антенной для перехвата электромагнитных сигналов и преобразования их обратно в бинарные данные.

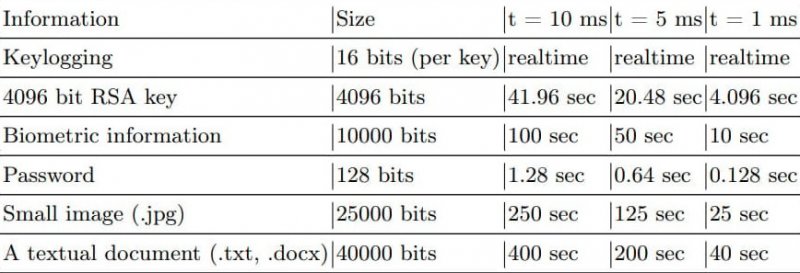

Исследователи пишут, что RAMBO обеспечивает скорость передачи данных до 1000 бит в секунду, то есть около 128 байт в секунду. При такой скорости для хищения 1 МБ данных потребуется примерно 2,2 часа, поэтому RAMBO больше подходит для кражи небольших объемов информации: текста, небольших файлов, перехвата нажатий клавиш.

Передача слова «DATA»

Отмечается, что перехват нажатий клавиш может осуществляться даже в режиме реального времени. Тогда как для кражи пароля требуется от 0,1 до 1,28 секунды, 4096-битного RSA-ключа — от 4 до 42 секунд, а небольшого изображения — от 25 до 250 секунд, в зависимости от скорости передачи данных.

Так, быстрая передача данных ограничена максимальным расстоянием в 300 см, и при этом коэффициент ошибок составляет 2-4%. Среднескоростная передача данных возможна на расстоянии до 450 см с тем же коэффициентом ошибок. Медленные передачи с почти нулевым количеством ошибок могут надежно работать на расстоянии до 7 метров.

В конце своего доклада эксперты приводят несколько рекомендаций по защите от RAMBO и других подобных атак. Среди рекомендаций: строгое определение закрытых зон для усиления физической защиты, создание помех и внешнее глушение электромагнитного излучения, использование клеток Фарадея для полной изоляции защищенных систем.

Среди других атак на защищенные системы, разработанных учеными из Университета имени Бен-Гуриона, следует упомянуть следующие:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- HVACKer и aIR-Jumper: похищение данных при помощи камер видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами), а также использование в качества «мостика» к изолированным сетям систем отопления, вентиляции и кондиционирования;

- MOSQUITO: извлечение данных предлагается осуществлять с помощью обычных наушников или колонок;

- PowerHammer: для извлечения данных предлагается использовать обычные кабели питания;

- CTRL-ALT-LED: для извлечения информации используются диоды Caps Lock, Num Lock и Scroll Lock;

- BRIGHTNESS: извлечение данных через изменение яркости экрана монитора;

- AIR-FI: в качестве импровизированного беспроводного излучателя для передачи данных используется RAM.

- SATAn: роль беспроводных антенн для передачи сигналов выполняют кабели Serial Advanced Technology Attachment (SATA).

Более полный список исследовательских работ экспертов, посвященных компрометации изолированных машин, можно найти здесь.

- © Что делать, если процесс System («Система и сжатая память», ntoskrnl.exe) грузит процессор, диск, оперативную память в Windows 10 или 8.1 - «Windows»

- © Кругом враги: показано, как информация с ПК может утечь через блок питания - «Новости сети»

- © Western Digital грозится заблокировать процесс продажи Toshiba Memory - «Новости сети»

- © Утечка руководства DJI Mavic Air 2 — скорость 68 км/ч, 48-Мп камера и прочее - «Новости сети»

- © Thermaltake X Comfort Air: игровое кресло с активным охлаждением - «Новости сети»

- © Вредонос Ramsay предназначен для атак на ПК, изолированные от внешнего мира - «Новости»

- © Xiaomi подготовила новый ноутбук Mi Notebook Air с 13,3" экраном и чипом Kaby Lake - «Новости сети»

- © SK Hynix выделила средства на покупку акций Toshiba Memory - «Новости сети»

- © Китай разрешил продажу Toshiba Memory, сделка закроется 1 июня - «Новости сети»

- © Акции Toshiba Memory выставят на биржу в течение трёх лет - «Новости сети»

|

|

|