Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Ботнет эксплуатирует 0-day уязвимость в устройствах GeoVision - «Новости»

Специалисты The Shadowserver Foundation обнаружили ботнет, который атакует уязвимость нулевого дня в устаревших устройствах GeoVision, чтобы впоследствии использовать их для DDoS-атак и майнинга криптовалюты.

По словам исследователей, замеченный ботнет использует вариацию малвари Mirai, которая обычно применяется для создании DDoS-платформ или майнинга.

Проблема получила идентификатор CVE-2024-11120 (9,8 балла по шкале CVSS) и была обнаружена специалистами The Shadowserver Foundation. Критический баг связан с возможностью инъекций команд, что позволяющая неаутентифицированным злоумышленникам выполнять произвольные команды на уязвимом устройстве.

При этом тайваньский CERT подтверждает, что свежую проблему уже активно эксплуатируют хакеры.

Сообщается, что CVE-2024-11120 затрагивает следующие устройства:

- GV-VS12 — двухканальный видеосервер H.264, преобразующий аналоговые видеосигналы в цифровые для передачи по сети;

- GV-VS11 — одноканальный видеосервер, предназначенный для оцифровки аналогового видео для передачи по сети;

- GV-DSP LPR V3 — Linux-система, предназначенная для распознавания автомобильных номеров;

- GV-LX4C V2 / GV-LX4C V3 — DVR для мобильных систем видеонаблюдения.

Так как все эти модели уже не поддерживаются производителем, выхода патчей можно не ждать.

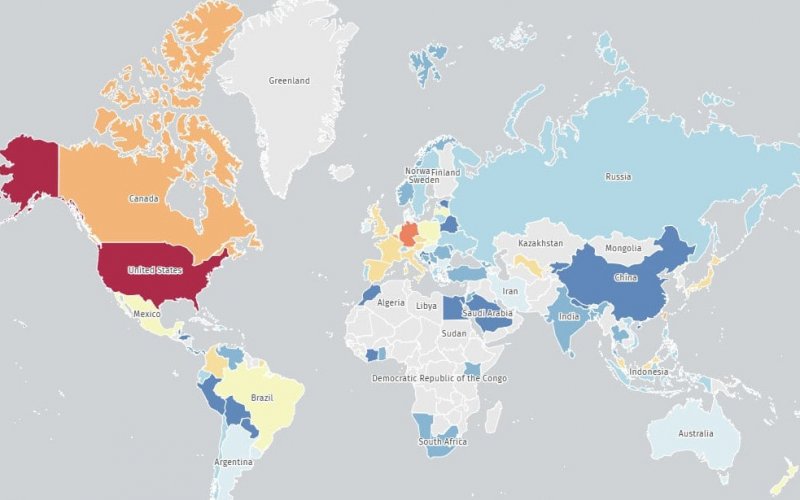

По данным The Shadowserver Foundation, в настоящее время сети можно обнаружить около 17 000 устройств GeoVision, которые уязвимы перед CVE-2024-11120. Большинство из них находятся в США (9100), а за ними следуют Германия (1600), Канада (800), Тайвань (800), Япония (350), Испания (300) и Франция (250).

- © International Investor Day в Вильнюсе: уникальная платформа для развития европейской экосистемы - «Интернет и связь»

- © Создатели малвари Mirai признали себя виновными - «Новости»

- © Новая вариация Mirai использует 27 эксплоитов - «Новости»

- © Новый водородный автомобиль Toyota Mirai удивляет внешностью - «Новости сети»

- © «Это безумие»: для «идеальных» полётов в Microsoft Flight Simulator 2024 на ПК понадобится больше ОЗУ, чем места на диске - «Новости сети»

- © Июльские патчи Microsoft исправляют сразу четыре 0-day уязвимости - «Новости»

- © Обнаружена версия Mirai, использующая сразу 13 эксплоитов - «Новости»

- © Водородный седан Toyota Mirai признан лучшим экологичным автомобилем в мире - «Новости сети»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © Создатели малвари Mirai работают с ФБР и не получат тюремных сроков - «Новости»

|

|

|