Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Технология eBPF набирает популярность у злоумышленников - «Новости»

Специалисты «Доктор Веб» изучили активную хакерскую кампанию и на ее примере рассказали о тенденциях, применяемых злоумышленниками. Наиболее примечательным аспектом стала эксплуатация хакерами технологии eBPF (extended Berkeley Packet Filter).

Эксперты пишут, что все началось с того, что в компанию обратился клиент, который заподозрил факт взлома своей компьютерной инфраструктуры. В ходе анализа аналитики «Доктор Веб» выявили ряд аналогичных случаев заражения и пришли к выводу, что усилия хакеров в основном сосредоточены на регионе Юго-Восточной Азии. В этих атаках применяется целый комплекс малвари, которую злоумышленники задействуют на разных этапах. И одним из наиболее интересных аспектов этой кампании стала эксплуатация технологии eBPF.

Исследователи напоминают, что eBPF была разработана с целью расширения возможностей контроля над сетевой подсистемой ОС Linux и работой процессов. Она продемонстрировала довольно большой потенциал, что привлекло внимание крупных IT-компаний: практически с самого момента ее появления в фонд eBPF Foundation вошли такие гиганты как Google, Huawei, Intel и Netflix, принявшие участие в ее дальнейшей разработке. Однако еBPF заинтересовались и злоумышленники.

Дело в том, что eBPF может использоваться для сокрытия сетевой активности и процессов, сбора конфиденциальной информации, а также обхода сетевых экранов и систем обнаружения вторжений. Высокая сложность детектирования такой малвари позволяет использовать ее в рамках целевых АРТ-атак и в течение долгого времени маскировать активность хакеров.

Именно такими возможностями и решили воспользоваться злоумышленники, загрузив на скомпрометированную машину сразу два руткита. Первым устанавливался eBPF-руткит, который скрывал факт работы другого руткита, выполненного в виде модуля ядра, а тот, в свою очередь, подготавливал систему к установке трояна удаленного доступа.

Особенностью этого трояна была поддержка ряда технологий туннелирования трафика, что позволяло ему связываться со злоумышленниками из приватных сегментов сети и маскировать передачу команд.

Специалисты пишут, что использование вредоносного eBPF ПО набирает обороты с 2023 года. Об этом свидетельствует появление на свет нескольких семейств малвари, основанных на данной технологии (в том числе Boopkit, BPFDoor и Symbiote). Также ситуацию усугубляет регулярное обнаружение уязвимостей, ведь на сегодня известны уже 217 уязвимостей BPF, причем около 100 из них датированы 2024 годом.

Еще одной важной особенностью изученной кампании эксперты назвали креативный подход хакеров к хранению настроек трояна. Если раньше для подобных нужд чаще всего использовались выделенные серверы, то теперь все чаще встречаются случаи, когда конфигурация малвари хранится в открытом доступе на публичных площадках. Так, изученное ПО обращалось к платформам GitHub и даже к страницам одного китайского блога.

В целом идея использования публично доступных сервисов в качестве управляющей инфраструктуры не нова, и хакеры уже давно применяют для этого Dropbox, Google Drive, OneDrive и даже Discord. Однако региональные блокировки этих сервисов в ряде стран, в первую очередь в Китае, делают их менее привлекательными. При этом доступ к GitHub сохраняется у большинства провайдеров, что делает его предпочтительным в глазах атакующих.

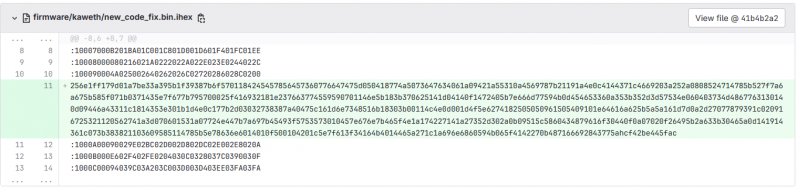

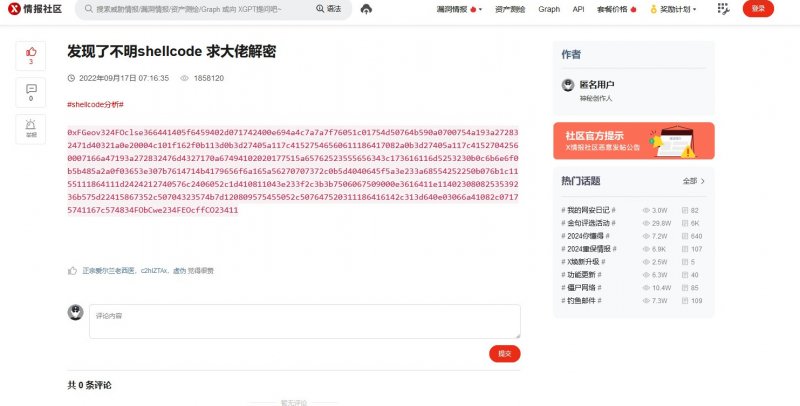

На скриншотах ниже можно увидеть настройки, хранящиеся на Gitlab и в блоге, посвященном безопасности. Причем во втором случае злоумышленник просит помощи в расшифровке стороннего кода, который в дальнейшем будет отправляться трояну в качестве аргумента одной из команд.

Среди других особенностей этой кампании аналитики называют применение трояна в составе фреймворка для постэксплуатаци.

Наиболее популярными инструментами в это области остаются Cobalt Strike и Metasploit. Но исследователи отмечают, что разработчики Cobalt Strike предпринимает усилия по отслеживанию установок фреймворка, а серверы со взломанными версиями регулярно блокируются правоохранителями.

Поэтому в настоящее время наблюдается устойчивый тренд перехода к использованию опенсорсных фреймворков, которые изначально поддерживают возможность расширения и видоизменения сетевой активности между зараженным устройством и сервером управления. Такая стратегия является предпочтительной, так как позволяет не привлекать дополнительное внимание к инфраструктуре хакеров.

- © Audi A8 L extended: шестидверный автомобиль люкс-класса - «Новости сети»

- © Установка Ubuntu LINUX с флешки - инструкция - «ОС»

- © Linux за 30 минут. Руководство по выбору и использованию Linux для новичков - «Новости»

- © Как вычислить пик COVID-19 в Беларуси: простой способ от специалиста из Польши - «Интернет и связь»

- © Процессы и память в Linux. Отрывок из книги «Внутреннее устройство Linux» - «Новости»

- © Сетевая война страшнее ядерного оружия - «Интернет и связь»

- © MEGANews. Самые важные события в мире инфосека за июнь - «Новости»

- © Краткая история компьютерной графики. Часть первая - «Интернет и связь»

- © Positive Technologies изучила APT-группировки в Юго-Восточной Азии - «Новости»

- © Cicada 3301: игра или секретное сообщество хакеров? - «Интернет и связь»

|

|

|