Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Расширения превратили почти миллион браузеров в ботов для скрапинга - «Новости»

Расширения для Chrome, Firefox и Edge, установленные почти миллион раз, обходят защиту и превращают браузеры в скраперы, которые собирают информацию с сайтов для коммерческих клиентов.

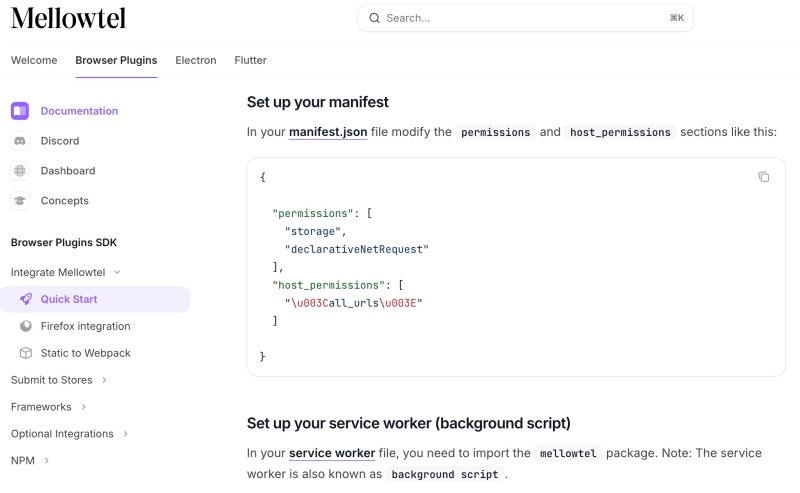

По данным аналитиков компании SecurityAnnex, 245 вредоносных расширений суммарно насчитывают около 909 000 загрузок. Все они предназначены для разных целей, включая управление закладками и буфером обмена, увеличение громкости и генератор случайных чисел. Но их объединяет использование опенсорсной библиотеки MellowTel-js, которая позволяет разработчикам монетизировать свои расширения.

Исследователи рассказывают, что монетизация строится на использовании расширений для скрапинга сайтов в пользу коммерческих клиентов. В их число, по словам основателя MellowTel Арсиана Али (Arsian Ali), входят ИИ-стартапы.

Аналитики SecurityAnnex пришли к этому выводу, обнаружив тесные связи между MellowTel и компанией Olostep, которая позиционирует себя как «самый надежный и экономически эффективный API для скрапинга в мире».

Olostep утверждает, что ее боты «избегают обнаружения и могут параллельно обрабатывать до 100 000 запросов за несколько минут». Так, клиенты компании платят деньги, указывают местоположение браузеров, через которые они хотят получить доступ к определенным веб-страницам, а Olostep использует свою базу установленных расширений для выполнения запроса.

«У нас есть основания полагать, что запросы на скраппинг от Olostep распределяются между всеми активными расширениями, в которых используется библиотека MellowTel», — говорят эксперты.

Создатель MellowTel, в свою очередь, утверждает, что его библиотека предназначена для «совместного использования интернет-соединений [пользователей] (без вставки партнерских ссылок, несвязанной рекламы или необходимости сбора персональных данных)». Также он заявляет, что «основная причина, по которой компании платят за трафик, — это надежный и экономически эффективный доступ к общедоступным данным с сайтов». По словам разработчика, авторы расширений получают 55% дохода, а MellowTel — все остальное.

Однако в SecurityAnnex предупреждают, что расширения, в которых используется MellowTel, представляют опасность для пользователей. Одна из причин этого заключается в том, что MellowTel заставляет расширения активировать веб-сокет, который подключается к серверу AWS, собирающему информацию о местоположении, доступной пропускной способности, активности и состоянии пользователей расширений.

Помимо нарушения конфиденциальности, веб-сокет также внедряет в просматриваемые страницы скрытый iframe, который подключается к сайтам из списка, полученного с сервера AWS. И пользователи никак не могут «увидеть», какие сайты открываются в скрытом iframe.

«Но разве для предотвращения такого не должны существовать какие-то средства защиты? Как можно настолько легко загрузить нежелательный контент на любой сайт? Что ж, в большинстве случаев защита действительно существует, — объясняют исследователи. — Обычные защитные заголовки, вроде Content-Security-Policy и X-Frame-Options, должны предотвращать подобное поведение. Но помните, как библиотека просила добавить в манифест declarativeNetRequest и access, если их там еще не было? Эти разрешения позволяют изменять веб-запросы и ответы в процессе выполнения. Библиотека динамически меняет правила, которые удаляют заголовки безопасности из ответов веб-сервера, а затем якобы добавляет их обратно после загрузки веб-страниц.

Такое ослабление всего процесса браузинга может подвергать пользователей риску атак типа межсайтового скриптинга, которые предотвращаются в нормальных обстоятельствах. То есть ваши пользователи не только непреднамеренно становятся ботами, но и сами уязвимы при просмотре веб-страниц».

Также специалисты отмечают, что проблема MellowTel заключается еще и в том, что сайты, которые открывает библиотека, скрыты от конечных пользователей. Фактически людям приходится доверять MellowTel в вопросах проверки безопасности и надежности каждого открываемого ресурса.

Кроме того, MellowTel представляет опасность для корпоративных сетей, где типы кода, разрешенного пользователям, строго ограничены, равно как и сайты, которые они посещают.

В настоящее время статус расширений, использующих MellowTel, таков:

- 12 из 45 обнаруженных расширений для Chrome уже неактивны. Некоторые из них были удалены по причине обнаружения вредоносного ПО, а в других случаях разработчики сами отказались от использования библиотеки;

- только 8 из 129 расширений Edge были отключены;

- из 71 опасного расширения для Firefox деактивированы всего 2.

Полный список расширений можно найти здесь.

После обвинений со стороны исследователей и многочисленных сообщений в СМИ, создатель MellowTel Арсиан Али опубликовал развернутый ответ, в котором утверждает, что лишь пытается «создать опенсорсную альтернативу рекламным механизмам, а также движок для монетизации в мире ИИ».

«Вместо сбора данных пользователей, отслеживающих их по всему интернету, и бесконечных показов рекламы, мы создаем систему монетизации для разработчиков, основанную на совместном использовании интернет-соединения и ресурсов. Пользователи, которые хотят поддержать свободное ПО или его авторов, могут добровольно согласиться делиться своим своим подключением. Это предоставляет доступ к вебу ИИ-компаниям, которым нужно скрапить данные с общедоступных сайтов (вроде ChatGPT search, deep research или Perplexity, которые получают информацию из интернета по каждому запросу). Эти компании платят за доступ к сайтам, а мы делимся доходом с разработчиками, чьи пользователи решили их поддержать. Разработчики могут использовать эти деньги, чтобы предоставить пользователям дополнительные функции и контент, или просто сохранить продукт бесплатным и доступным. Мы считаем, что сейчас подходящее время для создания новой модели монетизации, которая позволит ПО оставаться бесплатным, а авторам — продолжать творить», — заявляет Али.

Фото: SecurityAnnex

- © Картинка дня: фотограф нашел в соцсетях случайных попутчиков из метро - «Интернет и связь»

- © MWC | Samsung анонсировала Galaxy S7 и Edge - «Новости сети»

- © Способы удаления спутника @mail ru из Chrome - «Браузеры»

- © Как сделать визуальные закладки в Firefox - «Браузеры»

- © Варианты установки Google поиском по умолчанию в Mozilla Firefox - «Браузеры»

- © Что делать, зависает Mozilla Firefox - «Браузеры»

- © Вскрытие Samsung Galaxy S7 Edge: что скрывает смартфон с загнутым дисплеем - «Новости сети»

- © Как удалить поиск Mail ru из Firefox Mozilla - «Браузеры»

- © Удаляем визуальные закладки Яндекс из Mozilla Firefox - «Браузеры»

- © Что лучше Google Chrome или Mozilla Firefox: на чьей стороне правда? - «Windows»

|

|

|