Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Группировка Cavalry Werewolf атакует российские госучреждения - «Новости»

В июле 2025 года специалисты «Доктор Веб» расследовали инцидент в государственном учреждении РФ, где была зафиксирована рассылка нежелательных сообщений с корпоративного почтового ящика. Анализ показал, что организация стала жертвой целевой атаки хакерской группы Cavalry Werewolf, целью которой был сбор конфиденциальной информации и данных о конфигурации сети.

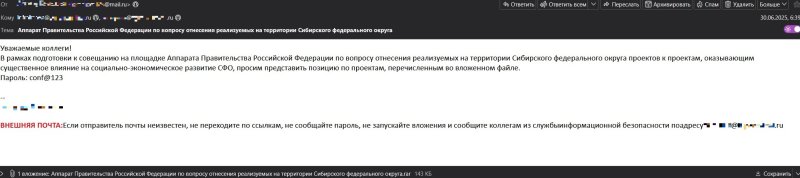

Атака началась с классической фишинговой рассылки. Злоумышленники рассылали письма якобы от имени государственных структур с использованием скомпрометированных email-адресов. Такие послания содержали архивы, защищенные паролем, внутри которых находился ранее неизвестный бэкдор BackDoor.ShellNET.1 (основанный на опенсорсном Reverse-Shell-CS), замаскированный под документы с названиями вроде «Служебная записка от 16.06.2025» или «О проведении личного приема граждан список участников».

После запуска вредонос обеспечивал удаленное подключение к зараженным компьютерам через обратный шелл, позволяя выполнять команды. Используя его, хакеры загрузили дополнительные инструменты через легитимную Windows-утилиту Bitsadmin.

Первым загруженным компонентом стал стилер Trojan.FileSpyNET.5, похищавший документы в форматах .doc, .docx, .xlsx, .pdf, текстовые файлы и изображения. Затем атакующие установили бэкдор BackDoor.Tunnel.41 (основан на опенсорсном ReverseSocks5) для создания SOCKS5-туннелей и незаметного подключения к зараженной системе.

Исследователи пишут, что группировка использует разнообразные точки входа — от скриптов (BAT.DownLoader.1138) до исполняемых файлов с бэкдорами. Многие инструменты основаны на опенсорсных решениях или представляют собой троянизированные версии легитимных программ.

Отдельно стоит выделить использование Trojan.Packed2.49862 — вредоносных модификаций популярных приложений вроде WinRar, 7-Zip, Visual Studio Code, AkelPad и даже Sumatra PDF Reader, выдаваемого за мессенджер MAX.

При запуске такие программы теряют основную функциональность и инициализируют только вредоносную часть, которая может содержать различную малварь, включая: BackDoor.ReverseProxy.1 (ReverseSocks5), BackDoor.Shell.275 (AdaptixC2), BackDoor.AdaptixC2.11 (AdaptixC2), BackDoor.Havoc.16 (Havoc), BackDoor.Meterpreter.227 (CobaltStrike) и клиперы для кражи криптовалюты.

Также сообщается, что злоумышленники активно используют Telegram API для управления зараженными системами через боты — такую функциональность имеют бэкдоры BackDoor.Siggen2.5463, BackDoor.ShellNET.2 и Trojan.Clipper.808.

После успешного получения первоначального доступа хакеры собирают информацию о системе жертвы, используя команды whoami, ipconfig /all, net user, проверяют конфигурацию сети и прокси-серверов через curl и PowerShell. Для загрузки дополнительных инструментов применяются легитимные средства Windows (PowerShell, Bitsadmin и curl).

Закрепление в системе происходит через модификацию реестра Windows и создание автозапуска. Вредоносные файлы размещаются в директориях C:serspublicpictures, C:serspubliclibraries и C:serspublicdownloads.

В своем отчете эксперты выделили ряд характерных для Cavalry Werewolf особенностей. Так, группа предпочитает использовать опенсорсное ПО (как в исходном виде, так и в качестве основы для собственных разработок), а основной инструментарий злоумышленников составляют бэкдоры с функциональностью обратного шелла для удаленного выполнения команд.

Хакеры активно встраивают вредоносный код в легитимные приложения для сокрытия активности и часто используют Telegram API для управления зараженными системами. Фишинговые рассылки ведутся от имени госструктур через скомпрометированные почтовые ящики. При этом группировка постоянно расширяет свой арсенал, адаптируя инструменты под конкретные цели.

Эксперты заключают, что Cavalry Werewolf проводит спланированные целевые атаки на российский госсектор с целью долгосрочного кибершпионажа и сбора конфиденциальных данных.

- © Вышли обзоры GeForce RTX 5070 Ti — аналог GeForce RTX 4080 Super с более мощным ИИ-генератором кадров - «Новости сети»

- © HTB Unobtainium. Учимся работать с Kubernetes в рамках пентеста - «Новости»

- © Грозный ананас. Собираем и применяем свой Wi-Fi Pineapple - «Новости»

- © Android: уязвимости PendingIntent и трекинговые библиотеки - «Новости»

- © Сильный лебедь. Делаем VPN на strongSwan и автоматизируем подключение в iOS - «Новости»

- © Тенденции и тренды веб-дизайна сайтов 2017 - «Веб-дизайн»

- © Шелл-код для ARM. Пишем на ассемблере свой реверс-шелл для устройств на ARM - «Новости»

- © Sticky Werewolf применяет стеганографию против российских компаний - «Новости»

- © Господин Микротиков. Автоматизируем сбор и обработку данных с оборудования MikroTik - «Новости»

- © Злая сетевуха. Разбираем в деталях атаку BadUSB-ETH - «Новости»

|

|

|