Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

High-Tech Bridge: более 90% криптовалютных приложений для Android содержат как минимум три уязвимости - «Новости»

В настоящее время в Google Play представлено множество различных приложений, предназначенных для управления криптовалютами. Специалисты швейцарской компании High-Tech Bridge провели исследование данной области рынка, которое показало, что подавляющее большинство таких решений плохо защищены и уязвимы даже перед самыми банальными и известными проблемами.

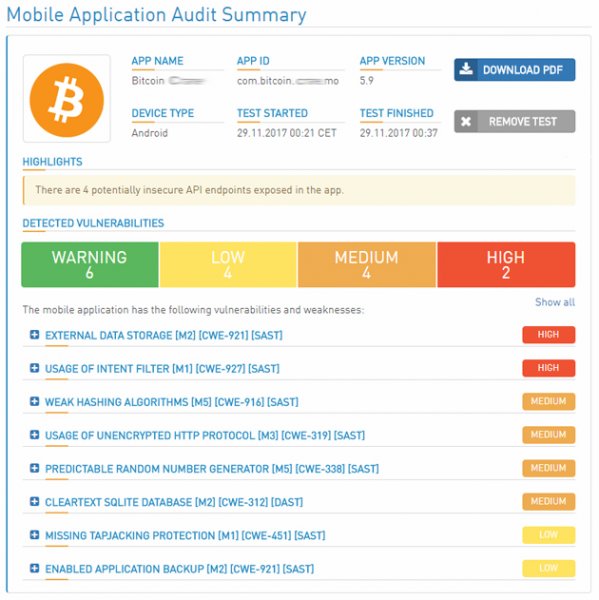

Для изучения приложений специалисты использовали собственную разработку, веб-сканер Mobile X-Ray, который осуществляет статическое и динамическое тестирование, а также проводит проверки на уязвимости перед известными багами, ищет потенциальные утечки данных, вредоносную функциональностью и так далее.

Таким образом, исследователи изучили 90 наиболее популярных криптовалютных приложений для Android и установили, что более 90% из них подвергают своих пользователей различным рискам. К примеру, в приложениях обнаружились жестко закодированные ключи API и пароли, отсутствие какого-либо шифрования, уязвимости перед MitM-атаками и так далее.

Аналитики предупреждают, что некоторые из найденных ими уязвимостей могут взять на вооружение авторы банковских троянов, так как криптовалюты продолжают дорожать и привлекают к себе все больше внимания.

«К сожалению, выводы, полученные в ходе данного исследования, меня не удивляют, — говорит Илья Колоченко, CEO и основатель High-Tech Bridge. — На протяжении многих лет ИБ-компании и независимые эксперты предупреждали мобильных разработчиков о рисках, которые влечет за собой agile-девелопмент, обычно подразумевающий отсутствие фреймворков, подкрепляющих безопасный дизайн, отсутствие безопасного кодинга и техник отказоустойчивости, а также тестирования безопасности приложений».

В таблице ниже приведены все обнаруженные специалистами проблемы для разных групп приложений.

| Проблема | 30 приложений, имеющие более 100 тыс. установок | 30 приложений, имеющие 100-500 тыс. установок | 30 приложений, имеющие более 500 тыс. установок |

| Приложения содержат как минимум 3 уязвимости уровня medium | 93% | 66% | 94% |

| Приложения содержат как минимум 2 опасных уязвимости | 90% | 87% | 77% |

| Приложения уязвимы перед MitM-атаками | 87% | 37% | 17% |

| Приложения содержат жестко закодированные ключи API, пароли и т.д. | 66% | 34% | 44% |

| Функциональность приложений ставит под угрозу приватность пользователей | 57% | 17% | 66% |

| Приложения не имеют решений направленных на отказоустойчивость и защиту на бэкэнде (API или веб-сервисов) | 70% | 77% | 94% |

| Приложения пересылают потенциально конфиденциальную информацию без шифрования, через HTTP | 80% | 37% | 66% |

| Приложения пересылают потенциально конфиденциальную информацию, используя ненадежные методы шифрования | 37% | 24% | 50% |

| Приложения используют SSLv3 или TLS 1.0 [запрещены PCI DSS] | 77% | 70% | 94% |

| Бэкэнд приложений (API или веб-сервисы) уязвим перед проблемой POODLE | 44% | 14% | 0% |

| Приложения не имеют никакой защиты против реверс-инжиниринга | 100% | 100% | 100% |

- © Windows Mobile и Android дополняют друг друга, считают в HTC - «Интернет»

- © Positive Technologies: 83% сайтов имеют критичные уязвимости - «Интернет»

- © Популярность мобильных приложений превысит популярность интернет-сайтов - «Интернет»

- © Яндекс.Store – новый магазин приложений для Android - «Интернет»

- © Приложения от Google интегрируют в операционную систему gOS Gadgets 3 - «Интернет»

- © А ваш мессенджер защищен от утечек информации? - «Интернет»

- © Adobe упростит разработку веб-приложений на основе AJAX и Flex - «Интернет»

- © Ограничение рекламы криптовалютных проектов во ВКонтакте - «Интернет»

- © Детектор вредоносных Java-приложений от Яндекса - «Интернет»

- © Google выпустила Android SDK 0.9 - «Интернет»

|

|

|