Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Еще больше малвари в Google Play: приложения воруют аккаунты «Вконтакте» и шпионят за пользователями - «Новости»

Сразу несколько ИБ-компаний, наряду со специалистами самой Google, предупредили о распространении новой малвари в Google Play и не только.

Кража учетных данных «Вконтакте»

Эксперты «Лаборатории Касперского» рассказали, что в октябре-ноябре 2017 года компании удалось обнаружить в Google Play сразу 85 приложений, с помощью которых злоумышленники похищали чужие учетные данные социальной сети «ВКонтакте». Компания идентифицирует данное семейство малвари как Trojan-PSW.AndroidOS.MyVk.o.

Специалисты сообщили о 72 обнаруженных приложениях в Google, после чего их убрали из магазина (остальные 13 программ к тому моменту уже были удалены). Кроме того, исследователи передали всю собранную информацию об этих приложениях, включая технические детали, администрации «ВКонтакте».

Исследователи пишут, что масштаб бедствия был немалым: один из вредоносов, маскировавшийся под игру, был установлен (согласно статистике Google Play) более миллиона раз. Другие приложения тоже пользовались популярностью: семь из них было установлено от 10 000 до 100 000 раз, еще девять — от 1000 до 10 000 раз. Остальные могли похвастаться примерно 1000 установок. Как правило, приложения предназначались для прослушивания музыки или отслеживания гостей на странице профиля в социальной сети.

Большинство зараженных программ появились в Google Play в октябре 2017 года, но некоторые были загружены туда еще в июле. Интересно, что самое популярное из них было опубликовано еще в марте и не содержало вредоносного кода — это была обычная игра. Киберпреступники обновили ее до вредоносной версии уже в октябре, выждав более семи месяцев.

Так как приложения такого типа требуют от пользователя входа в учетную запись, они не вызывали подозрений у своих жертв. Никакого отношения к социальной сети «Вконтакте» не имели лишь игры. Так как «Вконтакте» наиболее популярна в странах СНГ, операторы малвари использовали проверку языка системы и запрашивали данные от учетной записи только у тех, кто пользовался русским, украинским, казахским, армянским, азербайджанским, белорусским, киргизским, румынским, таджикским или узбекским интерфейсом.

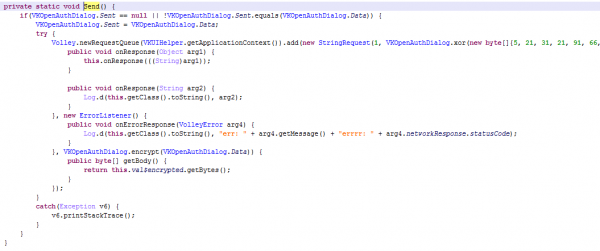

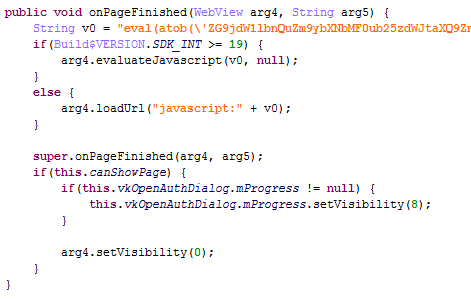

Вредоносные приложения публиковались в Google Play более двух лет, поэтому их авторам приходилось каждый раз менять код, чтобы проходить проверки Google. В этот раз они использовали модифицированный набор средств разработки самого «Вконтакте», но с небольшой «добавкой»: пользователь вводил свои учетные данные на стандартной странице входа VK, но они тут же передавались обратно в зараженное приложение через вредоносный jаvascript:

Затем троян шифровал учетные данные и загружал их на сайт злоумышленников:

Специалисты «Лаборатории Касперского» предполагают, что украденые учетные данные использовались для продвижения определенных групп «Вконтакте», куда незаметно добавляли пользователей. Кроме того, аналитиками удалось обнаружить несколько приложений, представляющие собой неофициальные клиенты для Telegram, которые тоже добавляют пользователей в группы, и были созданы теми же злоумышлениками (идентификатор not-a-virus:HEUR:RiskTool.AndroidOS.Hcatam.a).

Tizi следит за пользователями

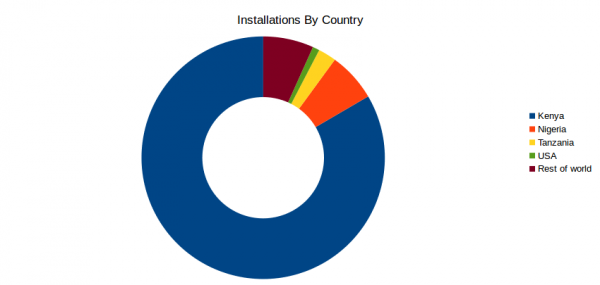

Специалисты самой компании Google представили результат работы защитного сервиса Google Play Protect. С его помощью удалось обнаружить вредоносное семейство Tizi, атакующее пользователей африканских стран (Кения, Нигерия, Танзания). Вредонос был обнаружен в сентябре 2017 года, но когда аналитики копнули глубже, оказалась, что самые старые версии зараженных Tizi приложений и вовсе датированы 2015 годом.

Исследователи пишут, что Tizi – это полноценный бэкдор, который устанавливает на зараженное устройство шпионские решения, которые собирают и похищают «чувствительные» данные из таких приложений, как Facebook, Twitter, WhatsApp, Viber, Skype, LinkedIn, Telegram. Спайварь способна записывать звонки, совершенные через WhatsApp, Viber и Skype, отправлять и принимать SMS-сообщения, похищать ключи шифрования Wi-Fi, записывать все окружающие звуки и незаметно делать фото.

Для получения root-привилегий на устройстве Tizi эксплуатирует сразу ряд известных уязвимостей, включая VE-2012-4220, CVE-2013-2596, CVE-2013-2597, CVE-2013-2595, CVE-2013-2094, CVE-2013-6282, CVE-2014-3153, CVE-2015-3636 и CVE-2015-1805. Если получение прав прошло успешно, Tizi скачивает на устройство дополнительную спайварь. Если же все уязвимости исправлены, малварь предпринимает попытку запросить у пользователя привилегии открыто, к примеру, просит доступ к чтению, отправке и мониторингу SMS-сообщений.

Специалисты сообщили, что зараженные Tizi программы были обнаружены, как в Google Play, так и в сторонних каталогах приложений. Все вредоносы были удалены из официального магазина, а также, благодаря Google Play Protect, с устройств более чем 1300 пользователей.

Фальшивые банковские приложения

Также стоит сказать, что аналитики Центра реагирования на инциденты информационной безопасности (CERT-GIB) Group-IB предупредили о новой волне массового распространения троянов, маскирующихся под мобильные приложения ведущих банков России. Хотя ресурсы, с которых идет распространение фальшивых приложений, регулярно блокируют, их объем постоянно растет.

В данном случае малварь распространяется не через официальный магазин Google Play, но через рекламные объявления в поисковых системах. Пользователи, желающие установить мобильное приложение банка, набирали в поисковике характерный запрос формата «скачать приложение банка ХХХ». После чего на первых страницах поиска им выдавались рекламные сообщения, сопровождавшиеся стандартным текстовым сопровождением: «Установите приложение ХХX банка прямо сейчас, оплачивайте услуги, делайте переводы и открывайте вклады!». При нажатии на ссылку, запускалась переадресация на сторонние ресурсы, где и предлагалось скачать приложение, под которым скрывался банковский троян.

«Большинство пользователей не остановило даже то, что для установки такого рода программ им необходимо разрешить инсталляцию приложений из недоверенных источников в настройках безопасности своих устройств, — считает Александр Калинин, руководитель CERT-GIB. — Как правило, об опасности такого подхода операционная система предупреждает сразу же после получения согласия пользователя. Однако, в данном случае, жертвы фишинг-атаки были согласны взять на себя все риски. Стоит отметить, что качество приложений-подделок, как по дизайну, так и по механике заражения постоянно растет, что сбивает с толку многих пользователей, не обращающих внимание на критичные детали: название домена, переадресацию на сторонний ресурс и так далее».

После получения соответствующих разрешений, в том числе, на чтение и отправку SMS-сообщений, установленное фейковое приложение запрашивает учетные данные от личного кабинета жертвы и реквизиты ее платежной карты. Таким образом, ни о чем не подозревающий пользователь дает злоумышленникам доступ к своим конфиденциальным данным, которые могут быть использованы для любых банковских операций в личном кабинете, включая денежные переводы. При этом подлинный «хозяин» личного кабинета пребывает в неведении: SMS-уведомления о доступе к его счету, транзакциях и любых других операциях перехватываются трояном.

Эксперты Group-IB сообщают, что проведенное расследование выявило связь распространителя этих вредоносных банковских приложений и автора мошеннических ресурсов по продаже авиабилетов, которые были популярны в 2016 и в начале 2017 года (например, letimranshe[.]ru, тогда Group-IB было заблокировано более 30 аналогичных ресурсов).

- © Приложение из Google Play похищало пароли пользователей "ВКонтакте" - «Интернет и связь»

- © Мобильный банкер BankBot снова сумел проникнуть в Google Play - «Новости»

- © «Касперский» сообщил о сотнях тысяч «взломанных» профилей в «ВКонтакте» - «Интернет»

- © Google удалила приложение "ВКонтакте" для Android из Google Play - «Интернет и связь»

- © Интернет-магазины в приложениях ВКонтакте - теперь без ограничений - «Интернет»

- © В облачном сервисе Google нашли уязвимость - «Интернет и связь»

- © "Жги импорт!" В Google Play появилась игра об уничтожении санкционных продуктов - «Интернет и связь»

- © Фальшивые сайты Google Play угрожают российским пользователям - «Интернет»

|

|

|