Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Мобильный банкер BankBot снова сумел проникнуть в Google Play - «Новости»

Специалисты компании ESET предупредили о новой кампании по распространению мобильного банковского трояна BankBot в Google Play.

На протяжении всего 2017 года специалисты обнаруживали в Google Play вредоносные приложения, замаскированные под легитимные. К примеру, в феврале мобильные банкеры предлагались под видом погодных приложений, а в сентябре – под видом игры Jewels Star Classic. Как правило, такие подделки удаляют из официального каталога в течение нескольких дней, но, к сожалению, за это время они успевают заразить тысячи пользовательских устройств.

В октябре и ноябре 2017 года аналитики ESET обнаружили в Google Play новую кампанию, распространяющую мобильного банкера BankBot. Неизвестные злоумышленники разместили в Google Play приложения-дроперы, предназначенные для скрытой загрузки малвари на устройства пользователей.

Так, на первом этапе кампании в Google Play были добавлены приложения-фонарики Tornado FlashLight, Lamp For DarkNess и Sea FlashLight с вредоносными функциями. На втором этапе – приложения для игры в пасьянс и софт для очистки памяти устройства.

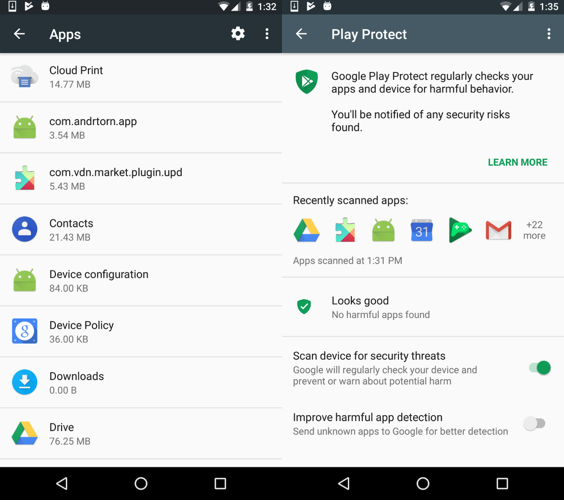

После первого запуска загрузчик сверяет установленные на устройстве программы с жестко закодированным списком из 160 банковских мобильных приложений. Обнаружив одно или несколько совпадений, он запрашивает права администратора. Затем, через два часа после активации прав, стартует загрузка мобильного трояна BankBot, чей установочный пакет замаскирован под обновление Google Play.

После установки BankBot действует типичным для мобильных банкеров образом. Когда пользователь открывает целевое банковское приложение, троян подгружает поддельную форму ввода логина и пароля. Введенные данные будут отправлены злоумышленникам и использованы для несанкционированного доступа к банковскому счету жертвы.

Исследователи пишут, что все обнаруженные загрузчики скачивают одну и ту же версию BankBot с hxxp://138.201.166.31/kjsdf.tmp. Загрузка возможна только в том случае, если на устройстве пользователя разрешена установка приложений из неизвестных источников. Если эта опция не отключена, на экране появится сообщение об ошибке и атака будет прервана.

Google Play Protect не замечает ничего подозрительного

- © "Жги импорт!" В Google Play появилась игра об уничтожении санкционных продуктов - «Интернет и связь»

- © Фальшивые сайты Google Play угрожают российским пользователям - «Интернет»

- © Приложение из Google Play похищало пароли пользователей "ВКонтакте" - «Интернет и связь»

- © Google удалила приложение "ВКонтакте" для Android из Google Play - «Интернет и связь»

- © Facebook откажется от Google Play и модернизирует свои дата-центры - «Интернет»

- © Google представила музыкальный сервис - «Интернет и связь»

- © Еще больше малвари в Google Play: приложения воруют аккаунты «Вконтакте» и шпионят за пользователями - «Новости»

|

|

|