Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

- Медкнижка купить

- медкнижка купить

- ckmo.ru

- Магазины мужских костюма

- Найдите идеальный крой и посадку в наших магазинах

- tmn.kvalitelli.ru

- Пульт вневедомственная охрана юао. Пульт охран-пожарный с-2000м .

- r1a.su

- Медкнижка купить

- медкнижка купить

- ckmo.ru

- Магазины мужских костюма

- Найдите идеальный крой и посадку в наших магазинах

- tmn.kvalitelli.ru

- Пульт вневедомственная охрана юао. Пульт охран-пожарный с-2000м .

- r1a.su

Вымогатель qkG шифрует только документы Word и самостоятельно распространяется с помощью макросов - «Новости»

Совсем недавно мы рассказывали о проблемах, связанных с использованием старой технологии Microsoft Dynamic Data Exchange (DDE). По сути, DDE позволяет встроить в документ кастомное поле, в котором можно задать местоположение данных, которые следует подгружать. Проблема в том, что злоумышленники могут использовать DDE не для открытия других приложений Office, а для запуска командной строки и выполнения вредоносного кода. Такая методика, похоже, является для них отличной альтернативой вредоносным макросам и Object Linking and Embedding (OLE).

Невзирая на тот факт, что эти особенности работы DDE активно уже эксплуатируют хакеры, компания Microsoft до последнего отказывалась признавать это проблемой. Лишь недавно компания все же обнародовала бюллетень безопасности, в котором объяснила, как нужно защищаться от DDE-атак и предотвращать их.

Не успели стихнуть споры вокруг DDE, как ИБ-специалисты обнаружили новую проблему в Office. Так, в середине текущей недели аналитики компании Trend Micro опубликовали отчет о новом шифровальщике qkG. Малварь оказалась не совсем обычной: она шифрует исключительно документы Word. Более того, подобно червю, qkG умеет самостоятельно распространяться и далее, инфицируя другие документы на скомпрометированной машине.

Специалисты Trend Micro рассказали, что впервые qkG был замечен в начале ноября 2017 года: тогда в VirusTotal почти ежедневно загружали подозрительные файлы, которые, как оказалось, были связаны с новым шифровальщиком. Эксперты пишут, что загрузки разных версий вредоноса осуществлялись из Вьетнама.

Работает qkG не совсем обычно. Так, когда пользователь открывает зараженный документ Word, его хитростью вынуждают нажать на кнопку «Enable Editing», которая разрешит выполнение макроскриптов. В случае qkG – это будет VBA-код, которым снабжается документ. Этот аспект уже не совсем обычен, так как обычно макросы используются для загрузки пейлоада, а не сами по себе. Тем не менее, сразу после запуска кода qkG ничего подозрительного не происходит. Дело в том, что малварь использует функцию onClose, то есть вредоносный макрокод срабатывает только после закрытия документа.

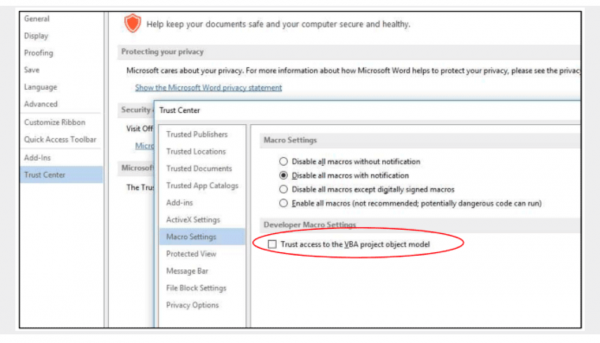

Когда жертва закрывает зараженный документ, происходит следующее. Во-первых, малварь изменяет настройки Office, разрешает программный доступ к VBA object model (AccessVBOM) и деактивирует Protected View, чтобы в дальнейшем выполнение макросов происходило автоматически (для этого малварь редактирует реестр: DisableAttachmentsInPV, DisableInternetFilesInPV и DisableUnsafeLocationsInPV). Во-вторых, вредоносный код qkG внедряется в normal.dot – стандартный шаблон для всех документов Word. В-третьих, содержимое всех уже существующих документов на устройстве жертвы шифруется при помощи XOR, а в конец каждого документа добавляется сообщение с требованием выкупа.

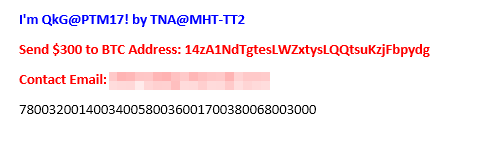

Стоит отметить, что пока вредонос явно находится на стадии разработки и имеет единый, жесткой закодированный пароль «I’m QkG@PTM17! by TNA@MHT-TT2», который позволяет спасти данные без всякого выкупа.

Разумеется, самой интересной особенностью qkG является внедрение в normal.dot. Таким образом вредонос получает возможность самостоятельно распространяться далее. Дело в том, что после заражения normal.dot каждый последующий запуск Word приводит к тому, что зараженный шаблон, содержащий вредоносный код, загружается и выполняется. То есть малварь внедряется в любые файлы, которые открывает, редактирует и создает жертва. Так как пользователь может заметить происходящее не сразу, он может невольно стать ответственным за дальнейшее распространение вредоноса.

Практически одновременно с обнаружением qkG, специалист компании InTheCyber Лино Антонио Буоно (Lino Antonio Buono) описал ту же технику атак, которую уже используют авторы шифровальщика. Исследователь рассказал изданию Hacker News, что, невзирая на все старания Microsoft, которая уже много лет стремится защитить пользователей от вредоносных макросов, защиту легко обмануть. В итоге атакующие могут заставить макросы плодить другие макросы, что и демонстрирует на практике qkG. В качестве proof-of-concept Буоно продемонстрировал журналистам видеоролик, в котором атака показана наглядно.

Исследователь объясняет, что основной трюк заключается в разрешении доверенного доступа к VBA project object model, после чего MS Office будет доверять всем макросам автоматически. В MS Office есть соответствующая настройка, но эксперт обнаружил, что вовсе не обязательно ставить там «галочку», такого же эффекта можно добиться и внеся небольшие изменения в реестр Windows.

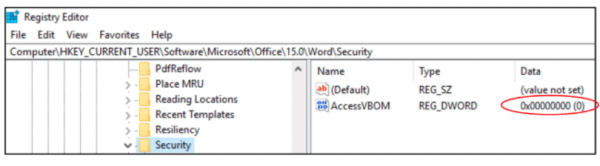

Буоно рассказывает, что связался с разработчиками Microsoft еще в октябре 2017 года, сообщив о своей теории, но, равно как и в случае с DDE, в компании отказались признавать данное поведение проблемой. В итоге специалист советует действовать на опережение и не дожидаться, пока эту технику атак массово начнут использовать хакеры. Он рекомендует переместить AccessVBOM из HKCU и HKLM и строго ограничить права доступа (только для системного администратора).

- © Microsoft сообщила об "огромном" росте числа случаев атак на Internet Explorer - «Интернет»

- © Хакеры всё чаще используют дыры в PHP-приложениях - «Интернет»

- © Внеплановый патч от Microsoft - «Интернет»

- © Приложения Microsoft Office теперь доступны в Windows Store - «Windows»

- © Microsoft так и не закрыла критические уязвимости в Word - «Интернет»

- © IE8 обретет защиту от вредоносного ПО - «Интернет»

- © Microsoft запатентовала сканер отпечатков пальцев на дисплее - «Windows»

- © Выполнение произвольного кода в Microsoft Excel - «Интернет»

- © Выполнение произвольного кода в Microsoft Word - «Интернет»

- © Хакеры атаковали доменные зоны .edu и .gov - «Интернет»

|

|

|