Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Многофункциональный Android-троян Loapi ворует, майнит и может повредить устройство физически - «Новости»

Специалисты «Лаборатории Касперского» предупреждают об опасном мобильном трояне Loapi. Вредонос не только обворовывает своих жертв, он также майнит криптовалюту Monero и буквально засыпает пострадавших рекламой. Хуже того, перегруженное столь разнообразной активностью мобильное устройство может попросту выйти из строя.

Хотя вредоносных приложений хватает и в официальном каталоге Google Play, за его пределами таковых еще больше. «Поймать» малварь можно как в сторонних маркетах, так и через SMS-спам, рекламные рассылки и так далее. Именно среди таких сторонних угроз эксперты и обнаружили Trojan.AndroidOS.Loapi (далее просто Loapi).

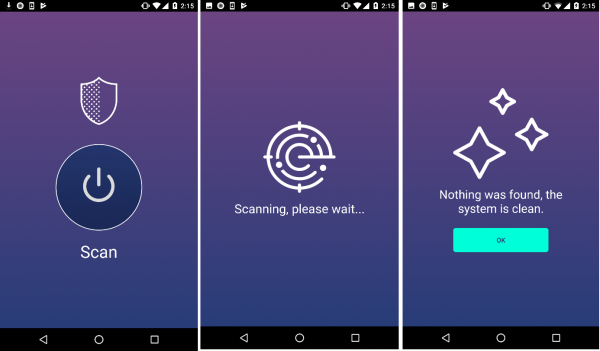

Семейство Loapi распространяется с помощью различных рекламных кампаний, то есть, кликнув по рекламному объявлению, пользователь попадает на сайт злоумышленников. Исследователи сообщают, что им удалось обнаружить более 20 подобных ресурсов, и доменные имена многих из них отсылают к популярных антивирусным решениям и даже к одному известному порносайту. Дело в том, что троян маскируется именно под мобильные защитные решения и приложения «для взрослых».

После установки и запуска малварь запрашивает права администратора устройства. В случае отказа Loapi действует по давно проверенной злоумышленниками схеме: малварь берет пользователя измором. Троян продолжит выводить окно запроса до тех пор, пока пользователь не согласится. Также Loapi интересуется правами root, но пока никак их не использует – возможно, это задел для будущих модулей.

После успешного получения привилегий администратора, в зависимости от того, под какое приложение маскируется троян, он либо скрывает свою иконку, либо имитирует деятельность антивируса.

Эксперты «Лаборатории Касперского» обнаружили, что при этом вредонос активно сопротивляется отзыву прав администратора. Так, если пользователь попытается отобрать у малвари эти права, та заблокирует экран устройства и закроет окно снятия прав.

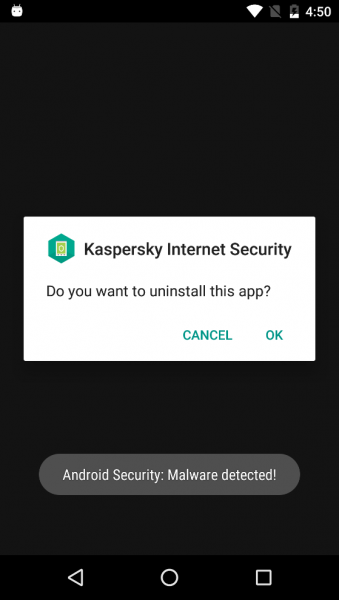

Более того, Loapi способен получать список опасных для себя приложений с управляющего сервера. В случае обнаружения приложений из этого списка на смартфоне, малварь отображает предупреждение об обнаружении вредоносного ПО и предлагает удалить «угрозу». Предупреждение зациклено — если пользователь откажется, оно возникнет снова и будет появляться до тех пор, пока не будет сделан «правильный» выбор.

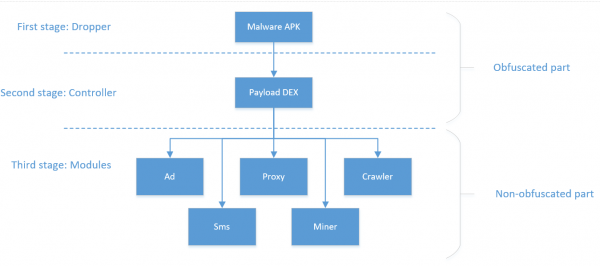

Модульная структура Loapi подразумевает, что троян способен на лету менять функции по команде от удаленного сервера, самостоятельно загружая и устанавливая нужные дополнения. А модули троян использует самые разные.

Структура Loapi

Рекламный модуль используется для агрессивного показа рекламы на зараженном устройстве. Также может применяться для скрытой накрутки сайтов и аккаунтов в социальных сетях. Его возможности весьма широки:

- показ видеорекламы и баннеров;

- открытие URL;

- создание ярлыков на устройстве;

- отображение оповещений;

- открытие страниц в социальных сетях (в том числе Facebook, Instagram, «ВКонтакте»);

- загрузка и установка других приложений.

SMS-модуль используется для выполнения различных операций с текстовыми сообщениями. Периодически он обращается к C&C-серверу за актуальными настройками и командами. В его ведении находятся:

- пересылка входящих SMS (по маскам) злоумышленникам;

- ответ на входящие сообщения по заданным маскам (получает от C&C-сервера);

- отправка SMS (номер телефона и текст сообщения получает от C&C-сервера);

- удаление входящих и отправленных SMS (по маскам, получаемых от C&C-сервера);

- получение от командного сервера URL страницы и jаvascript-кода для выполнения на ней.

Веб-краулер служит для скрытого исполнения jаvascript-кода на страницах WAP-биллинга и оформления платных подписок. При этом Loapi может обойти механизм подтверждения подписки: SMS-модуль скроет сообщение от пользователя, ответит на него нужным образом и затем удалит все «улики». Также данный модуль может использоваться для прокликивания веб-страниц. Так, во время исследования малварь обратилась более чем к 28 000 уникальным адресам только на одном устройстве.

Модуль прокси создает прокси-сервер, который позволяет злоумышленникам выполнять HTTP запросы от имени устройства. Эта функциональность может использоваться и для организации DDoS-атак. Также модуль имеет возможность изменять способ подключения устройства к сети (мобильные сеть или Wi-Fi).

Майнинговый модуль использует Android-реализацию minerd для майнинга криптовалюты Monero (XMR).

Во время изучения Loapi, специалисты «Лаборатории Касперского» заподозрили, что малварь может быть связана с другим мобильным вредоносом, Trojan.AndroidOS.Podec. В пользу этой теории говорят сразу несколько фактов:

- совпадение IP-адресов управляющих серверов.

- совпадающие уникальные поля на стадии начального сбора информации;

- похожая обфускация;

- похожие способы определения наличия на устройстве SU;

- похожая функциональность: оба трояна подписывают своих жертв на платные WAP-сервисы.

Ни один из этих аргументов не является неоспоримым доказательством, тем не менее, эксперты полагают, что Podec и Loapi могут быть делом рук одной той же группы злоумышленников.

«Авторы Loapi воплотили в нем практически все возможные функции мобильного зловреда: жертву можно подписать на платные услуги, отправлять от ее имени сообщения, использовать ее смартфон для генерации трафика и майнинга криптовалюты. Для полноты картины не хватает лишь возможности шпионить за пользователем, но благодаря модульной архитектуре троянца этот «недостаток» достаточно легко исправить», — пишут эксперты.

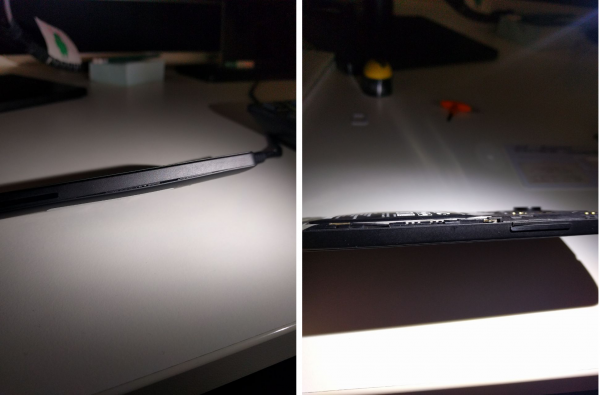

В качестве постскриптума к отчету о Loapi исследователи приложили фотографии, которые можно увидеть ниже. Во время проведения тестов специалисты лишились одного из устройств: модуль генерации трафика и майнер так «нагрузили» смартфон, что через два дня от перегрева у него вздулся аккумулятор.

Фото: «Лаборатория Касперского»

- © Еще больше малвари в Google Play: приложения воруют аккаунты «Вконтакте» и шпионят за пользователями - «Новости»

- © Эксперты предупреждают о волне новогоднего спама - «Интернет»

- © Фальшивые сайты Google Play угрожают российским пользователям - «Интернет»

- © В облачном сервисе Google нашли уязвимость - «Интернет и связь»

- © Появилось приложение для смартфонов, которое ворует пароли от соцсетей и банковские данные - «Интернет и связь»

- © Вредонос Wp-Vcd распространяется через «пиратские» темы для WordPress - «Новости»

- © В июле трояны проявили наибольшую активность - «Интернет»

- © Какую прибыль приносит кибер преступность? - «Интернет»

- © Эпидемия ICQ червя в рунете - «Интернет»

|

|

|