Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Sysmon для безопасника. Расширяем возможности аудита событий в Windows - «Новости»

Содержание статьи

- Аудит сетевого взаимодействия

- Заключение

Сразу оговоримся, что за рамками настоящей статьи останутся вопросы осознанной чистки логов или «кривой» настройки политик аудита в домене (Audit Policy). Здесь мы поговорим только?о том, как повысить информативность и расширить возможности функции аудита событий, используя утилиту System Monitor (Sysmon) в Windows-среде (от Windows 7 для клиентских узлов и от Windows Server 2008 R2 для серверов).

Sysmon

Утилиту можно загрузить с веб-сайта Microsoft Docs, из раздела Windows Sysinternals. В составе Windows Sysinternals от Марка Руссиновича и Со есть еще много полезных утилит, так что?найди время и «пощупай» их. Плюс загляни в подборку материалов на GitHub.

Но для данной статьи мы возьмем специальную готовую сборку с GitHub, включающую файл конфигурации Sysmon Threat Intelligence Configuration от ION-STORM. Она ориентирована именно на выявление инцидентов ИБ и может выступить качественной основой?для создания твоих собственных файлов конфигурации.

Утилиту можно установить точечно на каждое рабочее место либо с использованием групповых политик (Group Policy) в домене. В данном файле конфигурации указываются в большинстве своем полные стандартные?пути для ряда программного обеспечения:

<Image condition="is">C:Program FilesOpenVPNbinopenvpn-gui.exe</Image>

<ImageLoaded condition="contains">C:Program Files (x86)Notepad++</ImageLoaded>

Таким образом, в конкретной ИТ-инфраструктуре это может потребовать определенного тюнинга, так как, например, согласно корпоративной политике программы могут устанавливаться на диск D:, а не на C:. Инструментарий настолько гибкий, что?можно задавать любые конструкции, нацеленные на то, чтобы отслеживать определенные действия или исключать их из твоего поля зрения.

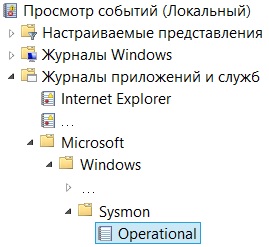

После установки получишь новый журнал (Channel) Microsoft-Windows-Sysmon/Operational, в котором Sysmon выделяет 18 категорий задач (Task Category), среди них: Process Create, Network Connect, Driver Load, ProcessAccess, File Create.

Ты уже пользовался утилитами от Sysinternals?

- Да, и от NirSoft тоже. Прекрасно дополняют друг друга

- Да, изредка выручали

- Нет, не приходилось

Аудит сетевого взаимодействия

Перейдем к практическому применению Sysmon.

Представь сетевое взаимодействие?между двумя узлами сети: узел А обращается к узлу Б, и это обращение не является легальным, то есть возникает подозрение на ИБ-инцидент. Искать следы данного сетевого взаимодействия в операционной системе будут в самый?последний момент, а начнут именно с активного сетевого оборудования. Что нам скажет межсетевой экран или маршрутизатор, если он контролирует это сетевое взаимодействие?

<190>%ASA-6-302014: Teardown TCP connection 2047052539 for outside:IP_1/60307 (DOMAINUSER_NAME) to dmz-0:IP_2/22 duration 0:00:16 bytes 5675 TCP FINs (USER_NAME)

Видим только, кто IP_1 и куда IP_2. По большому счету тут потребуются дополнительные усилия: придется в?полуавтоматическом или ручном режиме анализировать узел А (IP_1), чтобы найти реальный источник сетевой активности. Необходимо помнить, что если сетевая активность не выходит за пределы сегмента сети, контролируемого межсетевым экраном, или на данном?межсетевом экране на регистрируются соответствующие события, что зачастую и бывает, то ничего найти в логах не получится.

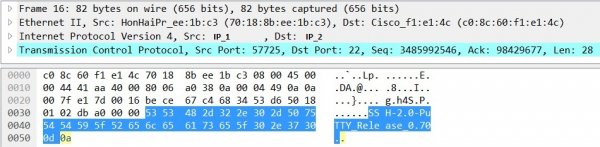

Предположим, тебе удалось применить в этот момент еще и сниффер или заблаговременно ответвить трафик через SPAN-порт и сформировать PCAP-файл. Что это даст?

Мы видим, кто, куда и, если очень повезет, с помощью чего, то есть в данном случае PuTTY. Но здесь нет ни места установки приложения, ни имени исполняемого файла, ни когда он был создан. В случае PuTTY это может показаться надуманными?атрибутами, но если ты ищешь следы несанкционированных действий и/или вредоноса, то это уже важные вещи. Плюс вредонос может «представиться» легальным приложением и подтолкнуть тебя закрыть данный ИБ-инцидент как ложное срабатывание (false positive), приняв решение только на основании?полученного из дампа сетевого трафика имени приложения.

Теперь посмотрим в канал Microsoft-Windows-Sysmon/Operational. В нем есть следующее событие:

- © Windows 2003 Server - одна из самых надежных операционных систем - «Интернет»

- © Уязвимость при обработке анимированного курсора в Microsoft Windows - «Интернет»

- © Windows 10 и Windows 10 Mobile v1607 получают накопительное обновление 14393.693 - «Windows»

- © Критическая уязвимость содержится в Windows 7 - «Интернет»

- © Microsoft больше не будет поддерживать старые версии Windows - «Интернет»

- © В магазине Windows теперь доступны SUSE Linux Enterprise и openSUSE Leap 42 - «Windows»

- © Как в Windows продиагностировать ОЗУ штатными средствами - «Windows»

- © Microsoft предложит выбор из 12 браузеров - «Интернет»

- © Чем отличается Windows 10 S от Windows 10 Home и Pro? - «Windows»

- © Windows 10 близка к 25% доле на рынке настольных ОС - «Windows»

|

|

|