Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Нулевой символ позволяет обойти защиту AMSI в Windows 10 - «Новости»

Независимый ИБ-специалист Сатоши Танда (Satoshi Tanda) обнаружил, что малварь, в коде которой размещен нулевой символ, без труда проходит сканирование Anti-Malware Scan Interface (AMSI) в Windows 10. К счастью, эта проблема была устранена разработчиками Microsoft на прошлой неделе, — патч вошел в состав февральского «вторника обновлений».

Защитный механизм AMSI был представлен вместе с релизом Windows 10, он представляет собой своеобразное промежуточное звено между приложениями и локальными антивирусными решениями. Так, AMSI позволяет приложению отсылать файл на сканирование локальному защитному ПО, а затем возвращает полученный результат. По сути, использовать AMSI можно для проверки файлов, памяти, ссылок, скриптов PowerShell, VBScript и так далее.

В частности, инженеры Microsoft предлагают использовать AMSI для обнаружения атак, которые не распознаются классическим антивирусным ПО, полагающимся на сигнатуры. Механизм призван защитить систему от вредоносной активности, которая происходит уже после выполнения (когда малварь генерирует вредоносную последовательность команд уже после запуска или скачивает что-то из удаленного источника).

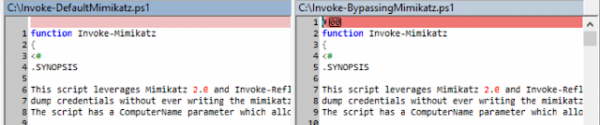

Сатоши Танда пишет, что из-за ошибки в коде Anti-Malware Scan Interface работал некорректно. Специалист обнаружил, что встретив в коде нулевой символ, AMSI обрывает сканирование файла, не обращая внимания на данные, расположенные после «символа преткновения».

Так, если злоумышленник, хочет скрыть вредоносную активность от AMSI, ему достаточно добавить перед началом вредоносного кода нулевой символ, что «ослепит» защитный механизм и заставит прервать сканирование.

В своем блоге Танда приводит несколько примеров эксплуатации бага, в том числе рассматривает загрузку и запуск вредоносного файла PowerShell и выполнение PowerShell-комманд, скрытых нулевым символом.

Теперь специалист настоятельно рекомендует всем установить вышедшее на прошлой неделе исправление, а также отдельно советует производителям антивирусных продуктов проверить свои решения на наличие аналогичного бага и убедиться, что нулевые символы не вызывают проблем в работе.

- © В Skype обнаружена уязвимость, позволяющая получить SYSTEM-привилегии, но патча еще нет - «Новости»

- © Microsoft исправила критический баг в Malware Protection Engine, обнаруженный британскими спецслужбами - «Новости»

- © Windows 10 (1607) получает накопительное обновление KB3201845 - «Windows»

- © Внеплановый патч от Microsoft - «Интернет»

- © Уязвимость при обработке анимированного курсора в Microsoft Windows - «Интернет»

- © Как перерегистрировать меню «Пуск» в Windows 10 - «Windows»

- © Microsoft просит IE-пользователей не нажимать F1 - «Интернет»

- © eTrust Antivirus принял системный процес сlsass.exe за вирус - «Интернет»

- © Эксперты Google опубликовали данные о неисправленной уязвимости в браузере Microsoft Edge - «Новости»

- © Creators Update ускорит Windows Hello - «Windows»

|

|

|