Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Эксперты Google опубликовали данные о неисправленной уязвимости в браузере Microsoft Edge - «Новости»

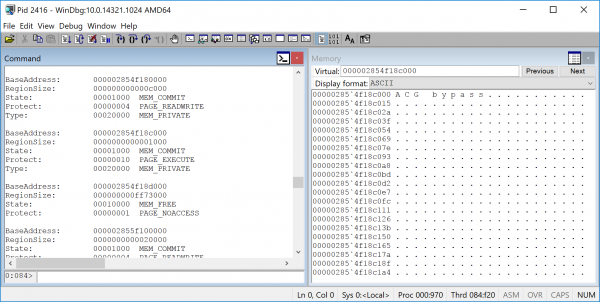

Специалист Google Project Zero раскрыл информацию о баге в браузере Microsoft Edge, который помогает обойти защитный механизм Arbitrary Code Guard (ACG). Эта функциональность появилась еще в апреле 2017 года, с выходом Windows 10 Creators Update, наряду с Code Integrity Guard. Механизм ACG призван не дать потенциальному атакующему загрузить в память машины неподписанный вредоносный код посредством Edge. Более подробное описание этой сравнительно новой защитной функции можно найти в блоге компании.

Эксперт Google Project Zero Иван Фратрик (Ivan Fratric) рассказал, что существует способ обхода защиты ACG, в результате чего злоумышленник может загрузить неподписанный код в память устройства. Фактически атака может осуществляться посредством вредоносного сайта, который жертве достаточно просто открыть в браузере Edge.

Дело в том, что современные Just-in-Time (JIT) компиляторы создают определенные проблемы в работе ACG. Из-за этого разработчики Microsoft были вынуждены сделать JIT-компилятор в Edge отдельным процессом, изолировав его в собственной песочнице. Обнаруженный Фратриком баг связан с тем, как данный JIT-процесс записывает исполняемые данные в контентный процесс.

Исследователь пишет, что уведомил разработчиков Microsoft о проблеме еще в ноябре 2017 года, однако исправления для уязвимости по-прежнему нет. Невзирая на этот факт, специалист выждал положенные 90 дней и обнародовал информацию о баге публично.

Представители Microsoft уже сообщили, что исправление не вошло в состав февральского «вторника обновлений», так как обнаруженная проблема оказалась «более комплексной», чем предполагалось изначально. Теперь выход патча запланировал на следующий месяц, то есть на 13 марта 2018 года.

Стоит отметить, что это далеко не первый случай, когда специалисты Google Project Zero обнародуют информацию о проблемах в ПО Microsoft до релиза исправления. К примеру, в феврале 2017 года все тот же Иван Фратрик опубликовал данные о проблеме CVE-2017-0037, найденной в составе Edge и IE. А еще раньше эксперты Google точно так же сообщили об обнаружении серьезной уязвимости в компоненте Windows GDI (Graphics Device Interface).

- © Microsoft улучшила Журнал изменений Microsoft Edge - «Windows»

- © В Microsoft Edge может появиться встроенный блокировщик рекламы - «Windows»

- © AdBlock и AdBlock Plus доступны для Microsoft Edge - «Windows»

- © Intel выпустила расширение True Key для Microsoft Edge - «Windows»

- © Конференция Edge Web от Microsoft: названа дата проведения - «Windows»

- © Браузер Microsoft Edge для ОС Android и iOS - «Windows»

- © Вышло официальное расширение Pocket для Microsoft Edge - «Windows»

- © Flash-реклама в браузере Edge будет по умолчанию ставиться на паузу - «Windows»

- © Новые сборки Windows 10 Insider Preview: 16188 для ПК + 15210 для мобильных устройств - «Windows»

- © Microsoft Edge: новое в Windows 10 Build 14316 - «Windows»

|

|

|