Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Множественные уязвимости в 4G LTE позволяют следить за абонентами и подделывать данные - «Новости»

Объединенная группа специалистов из Университета Пердью и Университета Айовы представила доклад (PDF), посвященный множественным уязвимостям в составе 4G LTE и десяти атакам, которые можно реализовать при помощи этих багов.

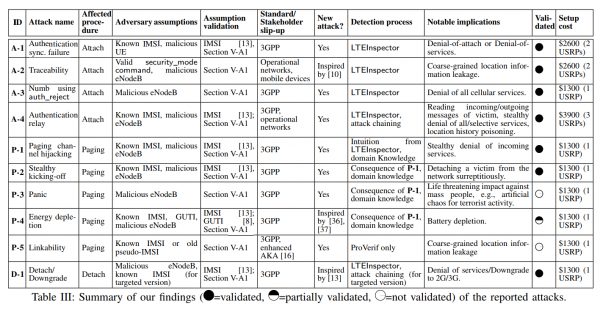

Исследователи выявили проблемы в трех ключевых процедурах, использующихся в LTE-сетях: attach (подключение и регистрация в сети), detach (отключение от сети) и paging (помогает поддерживать соединение, передает системные данные).

Эксплуатируя обнаруженные уязвимости, злоумышленник сможет подключиться сети 4G LTE под видом другого абонента, отправлять сообщения от лица другого человека, перехватывать сообщения, предназначенные другим пользователям, подделать информацию о местонахождении устройства. Преступники даже могут вынудить другие устройства отключиться от мобильной сети или подделать извещение о чрезвычайной ситуации, посеяв панику.

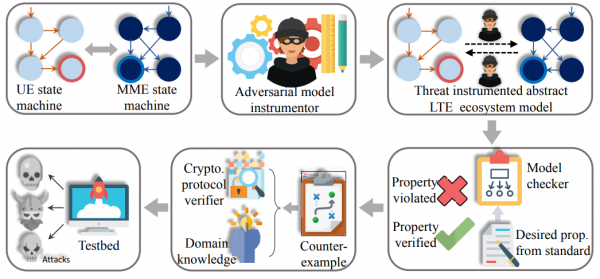

Опубликованный экспертами документ описывает создание инструмента LTEInspector, который использовался для обнаружения уязвимостей. Код инструмента уже был опубликован на GitHub. Впрочем, стоит отметить, что о девяти проблемах из десяти уже было известно ранее, и сами по себе атаки на LTE-сети не так уж новы (1, 2). Плохая новость заключается в том, что данные векторы атак до сих пор можно использовать против многих сетей по всему миру.

Архитектура LTEInspector

Исследователи не ограничились лишь теоретической частью, и провели испытания, эксплуатировав восемь из десяти уязвимостей на практике в сетях операторов AT&T, Verizon, T-Mobile и Sprint. Специалисты подчеркивают, что для тестового стенда они использовали только ПО и оборудование, доступное в свободной продаже. То есть злоумышленники могут проделать то же самое, потратив на оборудование около 1300-3900 долларов США.

Доклад гласит, что баги в 4G LTE, например, могут использоваться злоумышленниками для создания алиби. Ведь если человек совершит преступление на территории одной страны, и произведет атаку на 4G LTE, обставив все так, будто его мобильное устройство в момент совершения преступления находилось в другом месте или даже в другой стране (было подключено к определенным вышкам сотовой связи), он вполне может ввести правоохранительные органы в заблуждение.

Исследователи пишут, что не намерены обнародовать свои proof-of-concept эксплоиты, пока уязвимости не будут исправлены. Впрочем, судя по всему, больше надежд специалисты возлагают на 5G сети.

«Попытки задним числом улучшить безопасность уже существующего протокола, не нарушив обратную совместимость, часто приводят к появлению различных “костылей”, которые не выдерживают тщательных проверок. Критически важно иметь возможность протестировать имплементации протокола заранее, прежде чем их начнут применять на практике», — заключают специалисты.

- © Протокол 4G взломали - «Интернет и связь»

- © Множественные уязвимости в Mozilla SeaMonkey - «Интернет»

- © Множественные уязвимости в Mozilla Firefox - «Интернет»

- © Множественные уязвимости в PHP > 4.4.0 - «Интернет»

- © Несколько уязвимостей в Opera - «Интернет»

- © Множественные уязвимости в Microsoft Internet Explorer - «Интернет»

- © Обход ограничений безопасности в PHP - «Интернет»

- © Мобильные приложения ряда крупных банков уязвимы перед MitM-атаками - «Новости»

- © Акустическая атака может вызвать перебои в работе HDD, систем видеонаблюдения и других устройств - «Новости»

- © Атака SgxSpectre может использоваться для извлечения данных из анклавов Intel SGX - «Новости»

|

|

|