Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Мобильные приложения ряда крупных банков уязвимы перед MitM-атаками - «Новости»

Исследователи из университета Бирмингема опубликовали доклад (PDF), в котором предупредили, что некоторые мобильные приложения крупных банков, как для iOS, так и для Android, представляют угрозу для пользователей.

Из-за проблемы, обнаруженной специалистами, уже были обновлены приложения банков HSBC, NatWest, Co-op, Santander, а также Allied Irish.

В своем докладе группа исследователей рассказала, что все проблемные приложение были уязвимы перед атаками man-in-the-middle (MitM) из-за проблемы в реализации механизма привязки сертификатов (certificate pinning). По сути, атакующие, находящиеся в той же сети, что и их жертва, могли перехватывать и дешифровать SSL-соединения, а вместе с ними банковские учетные данные (пароли, логины, PIN-коды), даже если в приложении реализован механизм SSL pinning, который должен напротив защищать от MitM-атак.

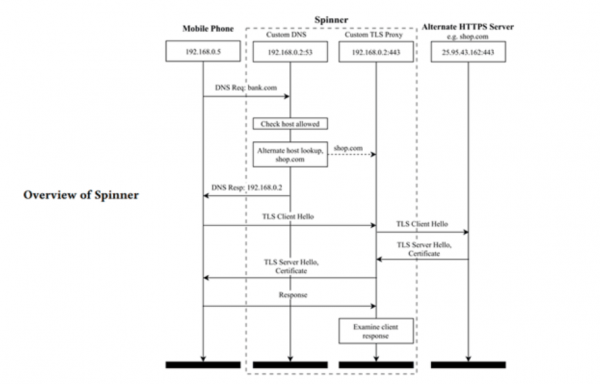

Специалисты пишут, что создали для проверки приложений специальный инструмент, получивший название Spinner. Инструмент использует в работе движок IoT-поисковика Censys.

Тестирование показало, что из-за неверной реализации верификации имени хоста многие банковские приложения можно ввести в заблуждение: в сущности, они не проверяли, что соединяются с доверенным источником.

Кроме того, в приложениях банков Santander и Allied Irish была обнаружена уязвимость перед так называемым in-app фишингом. То есть злоумышленники имели возможность «подделать» часть экрана приложения и таким обманом выманить у пользователя учетные данные.

- © High-Tech Bridge: более 90% криптовалютных приложений для Android содержат как минимум три уязвимости - «Новости»

- © Facebook, Apple и Twitter обвиняют в воровстве личных данных через мобильные приложения - «Интернет»

- © Беларусь попала в топ-5 стран по атакам мобильных приложений, ворующих деньги - «Интернет и связь»

- © Предложена новая методика для борьбы с DoS-атаками - «Интернет»

- © Twitter обновил приложения для iPhone и Android - «Интернет»

- © Фишеры все чаще используют поддельные SSL сертификаты - «Интернет»

- © Еще больше малвари в Google Play: приложения воруют аккаунты «Вконтакте» и шпионят за пользователями - «Новости»

- © Разработчики Keybase предупредили, что приложение для Android сохраняло приватные ключи - «Новости»

- © Во время крупнейшей атаки на банки хакеры украли огромные суммы денег - «Интернет»

- © Появилось приложение для смартфонов, которое ворует пароли от соцсетей и банковские данные - «Интернет и связь»

|

|

|