Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Эксперты ESET рассказали о новом шпионском ПО Hacking Team - «Новости»

Эксперты компании ESET обнаружили ранее неизвестные образцы кибершпионского ПО Remote Control System (RCS), разработкой и продажей которого занимается итальянская компания Hacking Team. Исследователи пишут, что шпионский софт используется для слежки за пользователями в 14 странах мира.

Напомню, что компания Hacking Team продает шпионский софт и инструменты для взлома спецслужбам и полиции по всему миру, в том числе в России. Remote Control System (RCS), флагманский продукт компании, позволяет скачивать файлы с зараженного компьютера, перехватывать письма и сообщения, удаленно управлять веб-камерой и микрофоном.

Но широкую известность Hacking Team получила в 2015 году, когда стала жертвой взлома, в результате которого в сеть утекло более 400 Гб информации, включая исходный код шпионского софта и внутренние документы компании. Тогда Hacking Team была вынуждена просить клиентов приостановить использование RSC.

Теперь специалисты ESET обнаружили и изучили новые образцы программы. Анализ позволяет с уверенностью утверждать, что разработку продукта продолжает сама Hacking Team. Впрочем, эксперты уже давно заметили, что Hacking Team, похоже, оправилась после взлома и вернулась в строй.

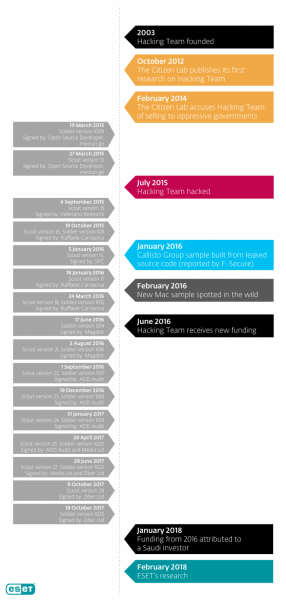

Хронология событий

Исследователи ESET пишут, что новые версии RCS поддерживают те же функции, что и до утечки исходного кода. При этом они модифицированы в сравнении с прежними образцами. Специалисты отмечают, что изменения соответствуют собственному стилю программирования Hacking Team и указывают на глубокое понимание кода. Образцы скомпилированы в период с сентября 2015 по октябрь 2017 года. По данным телеметрии ESET, практическое применение этих образцов зафиксировано через несколько недель после компиляции. Все они подписаны новыми цифровыми сертификатами.

Изученные в ESET образцы RCS распространялись с помощью фишинговых рассылок. Исполняемый файл маскировался под документ PDF с использованием двойного расширения файла. Названия документов-приманок, вероятно, ориентированы на потенциальных жертв из числа сотрудников дипломатических представительств. Проведенный анализ образцов позволил сделать вывод о том, что их создал один и тот же разработчик (или группа разработчиков). Это определенно не написанные изолированно друг от друга версии разных авторов, воспользовавшихся слитым в интернет исходным кодом.

Одним из аргументов в пользу этой точки зрения в частности являлись вышеупомянутые цифровые сертификаты, которыми подписаны образцы малвари. Исследователи обнаружили шесть сертификатов, выпущенных один за другим. Четыре из них выданы центром сертификации Thawte четырем различным компаниям, два – персональные сертификаты на имя Валериано Бедеши (соучредителя Hacking Team) и некоего Рафаэля Карнасина, как показано на иллюстрации ниже.

Более подробный анализ новых образцов шпионского ПО можно найти в официальном блоге ESET.

- © Зловредным ПО "заразили" ролики YouTube - «Интернет и связь»

- © Frontend Team Lead о работе в крупной компании - «Видео уроки - CSS»

- © Ёмкость накопителей Team Group T-Force Cardea Zero M.2 PCIe SSD достигает 480 Гбайт - «Новости сети»

- © В Ford создано подразделение Team Edison для ускорения разработки электромобилей - «Новости сети»

- © Выпущена версия Happy Hacking Keyboard с интерфейсом Bluetooth - «Новости сети»

- © Модули DDR4-памяти Team Group Delta снабжены LED-подсветкой - «Новости сети»

- © Team Night Hawk RGB DDR4: «крылатая» память с подсветкой - «Новости сети»

- © Microsoft официально анонсировала Visual Studio 2010 и платформу разработки .NET Framework 4.0 - «Интернет»

- © Team Group L5 LITE-3D: твердотельные накопители для потребительского рынка - «Новости сети»

- © Эксперт по безопасности покидает команду PHP - «Интернет»

|

|

|