Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Для Chrome создали расширение, защищающее от гомографических атак - «Новости»

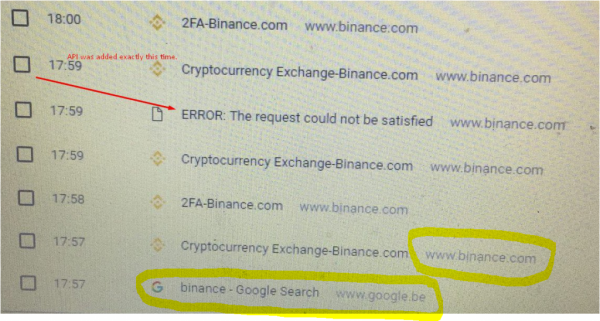

На сегодняшний день так называемые гомографические атаки по-прежнему остаются весьма популярной методикой среди киберпреступников. К примеру, в середине марта 2018 года неизвестные злоумышленники предприняли попытку атаки на пользователей крупной криптовалютной биржи Binance. Как оказалось, перед атакой преступники провели серию успешных фишинговых кампаний, в результате которых собрали учетные данные от аккаунтов множества пользователей. Для этой цели в основном использовались поддельные домены, имитирующие настоящий домен Binance при помощи Punycode.

Подобные инциденты, к сожалению, совсем не редкость. Так, летом 2017 года обнаружилось, что неизвестные мошенники развернули кампанию, направленную против пользователей мессенджера WhatsApp. Злоумышленники присылали жертвам ссылки, якобы ведущие на официальный сайт WhatsApp (whatsapp.com), тогда как на самом деле ссылки вели на поддельный домен ш?атѕарр.com.

В 2016 году таким же образом google.com превращали в ?oogle.com, а в конце апреля 2017 года китайский исследователь Сюдун Чжен (Xudong Zheng) предупреждал, что браузеры Chrome, Firefox и Opera уязвимы перед практически необнаружимыми фишинговыми атаками, с помощью которых злоумышленники могут регистрировать поддельные домены, практически неотличимые от настоящих ресурсов Apple, Google, eBay, Amazon и многих других компаний.

Корень данной проблемы лежит в использовании Punycode — стандартизированного метода преобразования последовательностей Unicode-символов в ACE-последовательности, которые состоят только из алфавитно-цифровых символов, как это разрешено в доменных именах. Punycode был разработан для однозначного преобразования доменных имен в последовательность ASCII-символов.

Из-за подобных подмен клик на pаypal.com может привести жертву на сайт xn--pypal-4ve.com, а домен coinbase.com на самом деле окажется xn--conbse-zc8b7m.com. Увы, до сих пор не все браузеры отображают такие URL очевидным для пользователя образом. Так, Edge или Vivaldi покажут в адресной строке честное xn--conbse-zc8b7m.com, тогда как Chrome и Firefox по умолчанию «борются» с Punycode менее активно. Так, настоящий адрес можно увидеть не в строке адреса, а в заголовке, чем и пользуются многочисленные мошенники.

На интересный вариант решения данной проблемы обратили внимание специалисты BleepingComputer. Издание сообщило о появлении специального расширения для Chrome, разработанного командой Phish.ai. Данное решение обнаруживает имена доменов, в которых используются какие-либо символы, помимо стандартных. В таком случае расширение показывает пользователю большое красное предупреждение, сообщая, что сайт может быть опасен и, вероятнее всего, принадлежит фишерам.

Исходный код Phish.AI IDN Protect опубликован на GitHub, а также расширение доступно для скачивания в официальном Chrome Web Store.

- © Представители биржи Binance рассказали, что следы недавней атаки ведут в Восточную Европу - «Новости»

- © Биржа Binance объяснила, что пользователей скомпрометировали фишеры, и объявила награду за информацию о них - «Новости»

- © Обнаружена новая схема мошенничества в WhatsApp - «Интернет и связь»

- © Интернет-мошенники атакуют пользователей сервиса Apple MobileMe - «Интернет»

- © WhatsApp запустил веб-версию популярного мессенджера - «Интернет и связь»

- © Неизвестные преступники скомпрометировали официальные ссылки для загрузки phpBB - «Новости»

- © В Сеть попала база из пяти миллионов паролей от аккаунтов Google - «Интернет и связь»

- © Adobe предупредила о распространении в сети поддельного Flash Player - «Интернет»

- © WhatsApp стал частью Facebook - «Интернет»

- © SMS-троян атакует смартфоны под видом мессенджера WhatsApp - «Интернет и связь»

|

|

|