Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Патч для уязвимости Meltdown подорвал безопасность Windows 7 - «Новости»

Проблемы с патчами для «процессорных» уязвимостей Meltdown и Spectre преследуют производителей с самого января 2018 года. К примеру, компания Microsoft, по сути, выпускала исправления для уязвимости Meltdown (CVE-2017-5754) дважды. Дело в том, что изначально обнаружилось, что исправления Microsoft несовместимы со многими антивирусными решениями, а также обновления оказали неожиданный эффект на процессоры AMD (в частности, серии Athlon 64 X2). Оказалось, что иногда после установки обновлений (а именно KB4056892) системы на базе CPU AMD просто перестают загружаться, показывают «синий экран смерти» и так далее. В итоге Microsoft приостановила распространение патчей и позже представила доработанные версии «заплаток».

Шведский ИБ-специалист Ульф Фриск (Ulf Frisk) сообщил, что на вышеописанном проблемы Microsoft не закончились. Как оказалось, в ходе мартовского «вторника обновлений» разработчики тайно «поправили» патч для Meltdown еще раз, так как исправление в его изначальном виде провоцировало крайне опасную ситуацию, сложившуюся вокруг доступа к памяти ядра.

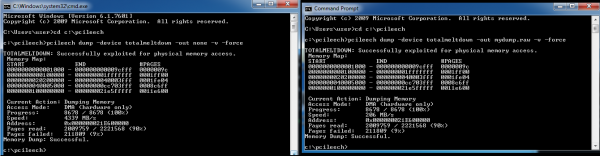

Как оказалось, исправление, предназначенное для 64-разрядных версий Windows 7 и Server 2008 R2, случайно перевернуло один бит в PML4, что оставляло критически важные таблицы системной памяти доступными для чтения и записи для любого обычного пользовательского процесса. Фактически это означает, что любой залогиненный пользователь и любой вредонос в системе имели возможность манипулировать картой распределения памяти, получить привилегии администратора, а также извлечь или модифицировать практически любые данные в RAM.

По словам специалиста, который не только детально описал проблему, но и опубликовал proof-of-concept эксплоит, мартовское обновление вернуло все на круги своя, и единственный бит, случайно нарушивший порядок распределения прав, перевернули обратно.

Проблема не затрагивала Windows 10 и 8.1, а вот пользователям Windows 7 и Server 2008 R2, ранее устанавливавшим патчи для проблемы Meltdown, настоятельно рекомендуется установить мартовские обновления, если они еще этого не сделали.

- © Патчи для Meltdown и Spectre вызывают проблемы у пользователей Ubuntu 16.04 - «Новости»

- © Патчи для Meltdown и Spectre вызывают частые перезагрузки машин на базе Broadwell и Haswell - «Новости»

- © Intel и Microsoft признали, что патчи для Meltdown и Spectre замедляют работу компьютеров - «Новости»

- © Microsoft выпустила внеплановый патч, отключающий защиту от уязвимости Spectre - «Новости»

- © Microsoft поможет Intel распространить патчи для устранения уязвимости Spectre - «Новости»

- © Компания Intel выпустила новые патчи для уязвимости Spectre, но только для процессоров Skylake - «Новости»

- © Компания Intel выпустила обновленные патчи против Spectre для Skylake, Kaby Lake, Coffee Lake - «Новости»

- © Microsoft выпустила новые патчи для Meltdown и Spectre, а Intel рассказала о защите новых процессоров - «Новости»

- © Intel, Microsoft и другие объяснили властям, почему возникли проблемы с исправлением Spectre и Meltdown - «Новости»

- © Большинство производителей обозначили свои позиции относительно патчей для Meltdown и Spectre - «Новости»

|

|

|