Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Сетевое оборудование компании DrayTek находится под атакой - «Новости»

Тайваньский производитель сетевого оборудования DrayTek предупредил о том, что злоумышленники эксплуатируют уязвимость нулевого дня в роутерах компании и подменяют настройки DNS.

Компания признала проблему после того, как пользователи Twitter стали массово жаловаться на изменение настроек DNS на своих устройствах, которые после атак начинали указывать на неизвестный сервер, расположенный по адресу 38.134.121.95. Вероятнее всего, таким образом атакующие пытались осуществить атаку man-in-the-middle, к примеру, для перенаправления пострадавших на фальшивые версии легитимных сайтов.

Anyone out there with DrayTek CPE's want to check that the DNS resolvers on them havn't been set to 38 dot 134 dot 121 dot 95 for me? (If they have been, what device/FW version/remote management enabled/cred strength?) #infosec

— Plore GrumpSec Spottycat ? (@kyhwana) May 18, 2018

@GossiTheDog — I can confirm this is a thing; router compromise and DNS redirect to 38.134.121.95

— ps66uk (@ps66uk) May 18, 2018

Представители DrayTek опубликовали сразу два бюллетеня безопасности, немного отличающихся друг от друга. Первым стал бюллетень, размещенный на британском сайте компании. Он подробно рассказывает, как изменить настройки DNS на правильные, а также гласит, что разработчики уже готовят новую прошивку, защищающую от атак. Вторым стал более детальный бюллетень, размещенный на международной версии сайта. Здесь представители DrayTek обнародовали полный список уязвимых устройств и их прошивок, сообщив, что патчи выйдут в ближайшие дни:

- Vigor2120, прошивка 3.8.8.2;

- Vigor2133, прошивка 3.8.8.2;

- Vigor2760D, прошивка 3.8.8.2;

- Vigor2762, прошивка 3.8.8.2;

- Vigor2832, прошивка 3.8.8.2;

- Vigor2860, прошивка 3.8.8;

- Vigor2862, прошивка 3.8.8.2;

- Vigor2862B, прошивка 3.8.8.2;

- Vigor2912, прошивка 3.8.8.2;

- Vigor2925, прошивка 3.8.8.2;

- Vigor2926, прошивка 3.8.8.2;

- Vigor2952, прошивка 3.8.8.2;

- Vigor3200, прошивка 3.8.8.2;

- Vigor3220, прошивка 3.8.8.2;

- VigorBX2000, прошивка 3.8.1.9;

- Vigor2830nv2, прошивка 3.8.8.2;

- Vigro2830, прошивка 3.8.8.2;

- Vigor2850, прошивка 3.8.8.2;

- Vigor2920, прошивка 3.8.8.2.

Изначально ИБ-эксперты предполагали, что злоумышленники попросту брутфорсят роутеры DrayTek или используют учетные данные по умолчанию, которые пользователи могли не поменять. Эти теория оказалась неверной, так как многие владельцы пострадавших девайсов сообщили, что меняли логины и пароли от своих устройств. К тому же на Reddit пострадавшие пользователи рассказывали о том, что в логах вообще нет данных о каких-либо входах в систему, то есть эксплоит атакующих не требует даже этого.

The running theme so far is remote admin (WAN mgmt) is enabled (on by default) but password had been changed. Either going to be brute force or exploit.

— Kevin Beaumont (@GossiTheDog) May 18, 2018

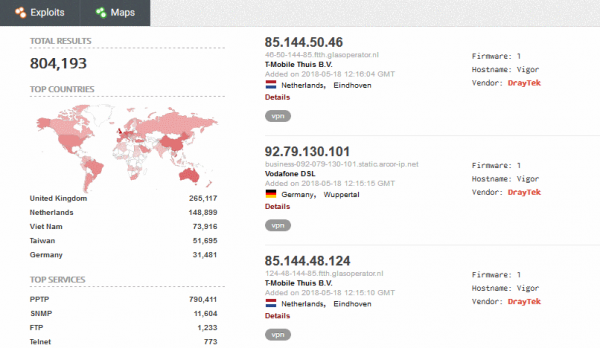

Издание Bleeping Computer отмечает, что, согласно информации с форума Sky Community, атаки на роутеры DrayTek длятся уже около двух недель. По данным Shodan, в интернете можно обнаружить порядка 800 000 устройств DrayTek, однако неизвестно, какой процент от этого количества уязвим перед эксплоитом атакующих.

- © 0-day уязвимость в Bitmessage уже используется для атак и хищения средств из криптовалютных кошельков - «Новости»

- © В роутерах MikroTik обнаружена RCE-уязвимость - «Новости»

- © Специалисты Check Point обнаружили 0-day уязвимость в роутерах Huawei - «Новости»

- © Специалисты Check Point нашли уязвимости в предустановленной клавиатуре смартфонов LG - «Новости»

- © Ботнет Satori массово ищет устройства для майнинга Ethereum - «Новости»

- © Вымогатель StorageCrypt атакует хранилища NAS, эксплуатируя проблему SambaCry - «Новости»

- © Symantec выявила новый вид сетевых атак - «Интернет»

- © Хакеры всё чаще используют дыры в PHP-приложениях - «Интернет»

- © Microsoft сообщила об "огромном" росте числа случаев атак на Internet Explorer - «Интернет»

- © Проблема в Windows Remote Assistance позволяла похитить файлы пользователей - «Новости»

|

|

|