Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Самое крутое с мировых ИБ-конференций. Десять мощных докладов о взломе и реверсинге микроэлектроники - «Новости»

Содержание статьи

- Взлом аппаратных биткойн-кошельков

- Атака на шифрованные USB-ключи: аппаратный подход

- EvilSploit — универсальный пакет инструментов для аппаратного взлома

- Считываем защищенную от считывания прошивку

- Взлом современной ОСевой защиты посредством атак на прошивку

Не заслуживающее доверия железо и как его реабилитировать

0ctane. Untrustworthy Hardware and How to Fix It // DEF CON. 2017

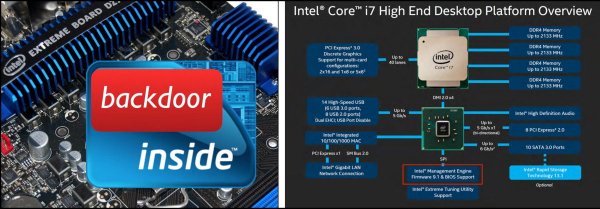

Современные вычислительные платформы предоставляют своему пользователю больше свободы, чем когда-либо. Бум свободного и open source софта привел к созданию более безопасных крипторешений, однако под поверхностью open source ОС расположена категорически закрытая прошивка и столь же закрытые коды устройств. У устройств у этих, в свою очередь, закрытая архитектура. В результате код таких ОС испещрен «бинарными блямбами» (блоками бинарного кода, представляющими собой вкрапление закрытого кода в открытый).

Данные обстоятельства не позволяют нам исследовать системы, в которых мы ведем свои приватные вычисления, и доверять им. Встроенные технологии, такие как Intel ME, представляют собой значительную угрозу, поскольку злоумышленник может легко получить к ним доступ, эксплуатировать их. У продвинутых злоумышленников на руках есть криптографические ключи, которыми подписывается прошивка, и даже потенциально есть доступ к технологическому процессу изготовления микросхем. Такие продвинутые злоумышленники могут подвергнуть наши криптографические устройства, на которые мы полагаемся в своей работе, в грандиозный хаос.

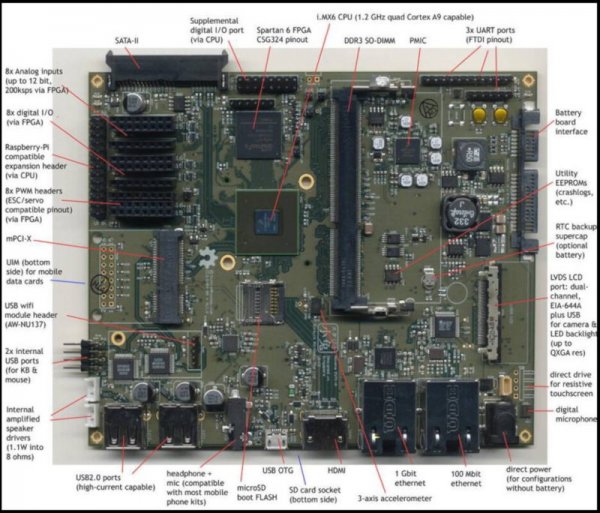

После описания всевозможных низкоуровневых атак на критические системы докладчик представляет альтернативное решение с открытым исходным кодом — для уверенной криптографии и приватных вычислений. Устройство построено на базе FPGA-чипов и представляет собой опенсорсную систему, более открытую, чем какая-либо другая доступная на сегодняшний день вычислительная система. Никаких «бинарных блямб», никакой скрытой функциональности прошивки и никаких секретных процессоров с закрытым исходным кодом.

Однако не стоит думать, что, придерживаясь такой концепции, можно на 100% защититься от хакеров. Ее преимущество в другом — она дает теоретическую возможность исправлять проблемы, если они возникнут. Тогда как системы, содержащие закрытые архитектурные компоненты, такой возможности не дают в принципе.

Взлом аппаратных биткойн-кошельков

Josh Datko, Chris Quartier, Kirill Belyayev. Breaking Bitcoin Hardware Wallets // DEF CON. 2017

Безопасность твоих биткойнов целиком и полностью зависит от секретности криптографического ключа. Аппаратные биткойн-кошельки помогают защитить от атак программного уровня, которые стремятся скомпрометировать криптографический ключ. Однако аппаратные атаки на эти ключи изучены не так хорошо.

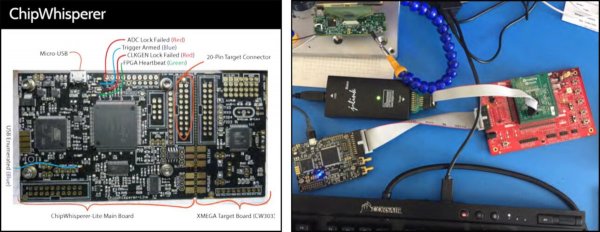

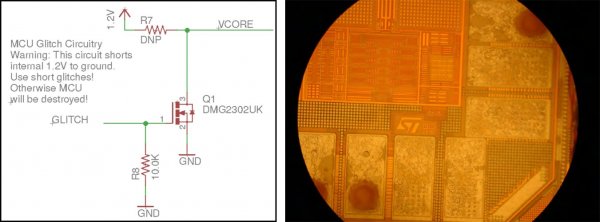

В 2015 году впервые было продемонстрировано, как извлечь секретный ключ из TREZOR, используя простую технику анализа потребляемой мощности. Хотя эта уязвимость была вскоре исправлена, микроконтроллер, на базе которого построен TREZOR (который, к слову говоря, тот же самый, что и у KeepKey), уязвим и для других атак по обходным каналам. В докладе представлен краткий обзор метода анализа потребляемой мощности и некоторых других полезных для аппаратного взлома техник, с использованием аппаратного опенсорсного инструмента ChipWhisperer. Затем докладчик объясняет, как разворачивать эти аппаратные атаки против STM32F205 — того самого микроконтроллера, на базе которого построены TREZOR и KeepKey. Наконец, докладчик представляет собственные находки, которые позволяют сделать новые модификации атаки по обходным каналам.

Докладчик демонстрирует используемые в своих исследованиях инструменты и методы и предоставляет их всем заинтересованным лицам, чтобы те могли изучить возможности взлома своих собственных биткойн-кошельков.

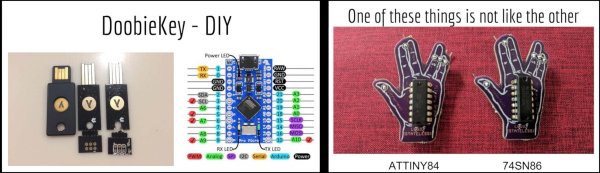

Защитный токен и Doobiekeys: как взламывают аппаратные защитные девайсы

Joe FitzPatrick, Michael Leibowitz. Secure Tokin’ and Doobiekeys: How to roll your own counterfeit hardware security devices // DEF CON. 2017

Посмотрим правде в глаза: безопасность софта по-прежнему находится в очень плачевном состоянии. Мы, конечно, можем, прикрываясь умными словами, говорить, что у нас все в порядке, но в глубине души мы знаем, что мир находится в огне. Даже если ты хакер — невозможно быть уверенным, что твой компьютер, мобильник или защищенный мессенджер не взломаны.

Конечно, есть традиционные «эффективные» решения — аппаратные защитные девайсы. Мы сегодня используем токены аутентификации не только для защиты наших систем банкинга или VPN-соединений, но и для доступа ко всему остальному: от облачных сервисов до социальных сетей. Хотя мы изолировали эти «надежные» аппаратные компоненты от наших уязвимых для взлома систем, чтобы они были более надежными, возможность их компрометации все же остается.

В докладе представлены атаки против двух популярных токенов. После создания наших модифицированных и контрафактных устройств мы можем использовать их для того, чтобы обойти предполагаемые предпосылки безопасности, на которые рассчитывали разработчики этих аппаратных защит и их пользователи.

- © Не следует доверять утверждениям о безопасности программного обеспечения с открытым исходным кодом. - «Интернет»

- © Microsoft открыто будет освещать деятельность своей внутренней Linux-лаборатории - «Интернет»

- © Мастер веб-дизайна #4: Open Source Web Design (Inkscape + Gimp) - «Видео уроки - CSS»

- © Microsoft готова "протянуть руку помощи" Mozilla - «Интернет»

- © Gartner: Будущее за open source на Windows - «Интернет»

- © Oracle пыталась купить MySQL - «Интернет»

- © Разработчики аппаратных кошельков Ledger обнаружили уязвимость во всех своих продуктах - «Новости»

- © Оптимизаторы скоро лишатся работы? - «Интернет»

- © Microsoft делится исходным кодом с разработчиками ПО - «Интернет»

- © Установка | Open Server - «Видео уроки - CSS»

|

|

|