Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Adobe экстренно патчит Flash Player: критическую уязвимость нулевого дня уже применяют для атак - «Новости»

Разработчики компании Adobe в очередной раз выпустили внеплановый патч для Flash Player. Дело в том, что во Flash Player опять нашли 0-day уязвимость, которую уже используют для атак злоумышленники.

Независимо друг от друга уязвимость обнаружили специалисты сразу трех ИБ-компаний: ICEBRG, Tencent и Qihoo 360. Проблеме присвоен идентификатор CVE-2018-5002 и она представляет опасность для Adobe Flash Player 29.0.0.171 и ниже. Баг был исправлен с релизом Flash Player 30.0.0.113.

По данным экспертов Qihoo 360, новая уязвимость используется для таргетированных атак на пользователей из стран Ближнего Востока (в частности, затронуты Катар и Доха). Также исследователи полагают, что за этими атаками стоит кибершпионская группировка правительственных хакеров, готовившаяся к этой операции не менее трех месяцев.

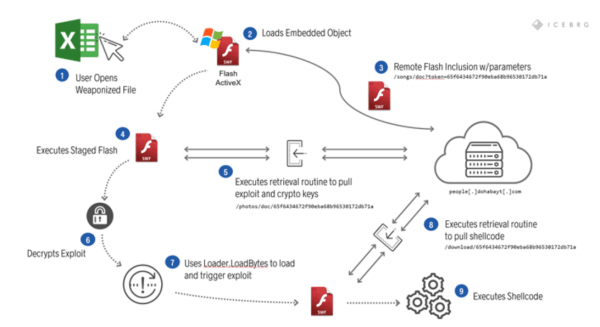

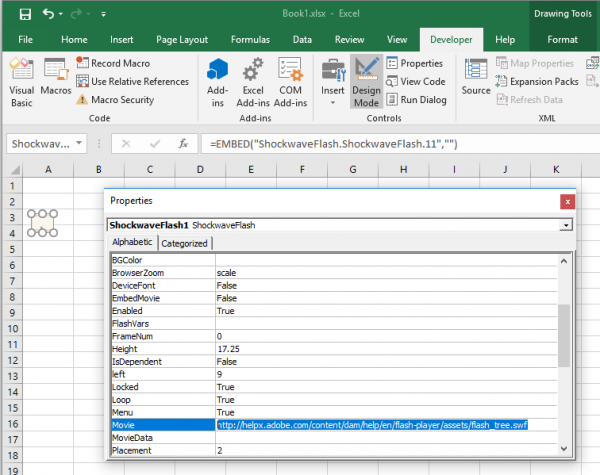

Для эксплуатации бага злоумышленники используют вредоносные файлы Office. После открытия такие документы подгружают вредоносный файл SWF с удаленного сервера и выполняют его непосредственно внутри документа. SWF эксплуатирует проблему CVE-2018-5002, что позволяет атакующим выполнить на машине жертвы произвольный код и заразить систему какой-либо малварью. В сущности, эксплуатация проблемы не требует практически никакого взаимодействия с пользователем, не считая необходимости открыть сам документ.

Специалисты компании ICEBRG подчеркивают, что обнаружить атаки на эту уязвимость весьма сложно, так как сами файлы Office никакого вредоносного кода не содержат, и защитные решения упускают их из виду.

Эксперты CERT/CC отмечают, что наряду с патчем компания Adobe добавила в свою продукцию и специальное диалоговое окно, которое будет запрашивать разрешение пользователя на загрузку удаленных файлов SWF в документах Office.

It looks like today's update for the Flash vulnerability CVE-2018-5002 introduces a new prompt before loading remote content. Seems like a good idea, for those of you who still have Flash installed on your system for some reason. pic.twitter.com/cGd3iFZpLW

— Will Dormann (@wdormann) June 7, 2018

Помимо CVE-2018-5002, разработчики Adobe исправили еще две «важных» (Important) и одну критическую уязвимости:

- CVE-2018-4945 — критический баг, связанный с Type Confusion и приводящий к выполнению произвольного кода;

- CVE-2018-5000 — важный баг, связанный с переполнением целочисленного типа и приводящий к раскрытию данных;

- CVE-2018-5001 — важный баг, связанный с out-of-bounds операциями чтения и так же приводящий к раскрытию данных.

- © Новую 0-day уязвимость в Adobe Flash используют хакеры, но патча пока нет - «Новости»

- © Adobe предупредила о распространении в сети поддельного Flash Player - «Интернет»

- © В популярном флэш-плеере критическая уязвимость - «Интернет»

- © Поддержка Flash будет прекращена в 2020 году - «Интернет»

- © Хак-группа Turla распространяет бэкдор вместе с установщиком Flash Player - «Новости»

- © Апрельский вторник обновлений: Adobe и Microsoft исправили десятки уязвимостей - «Новости»

- © Intel патчит уязвимость в SPI Flash, через которую можно удалить или подменить BIOS/UEFI - «Новости»

- © Adobe представила Creative Suite 4 - «Интернет»

- © Adobe придумывает мобильный супер-Flash - «Интернет»

- © Набор эксплоитов RIG взял на вооружение свежую уязвимость в Internet Explorer - «Новости»

|

|

|