Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Ботнет Satori эксплуатирует новые уязвимости в роутерах D-Link и веб-серверах Xiongmai - «Новости»

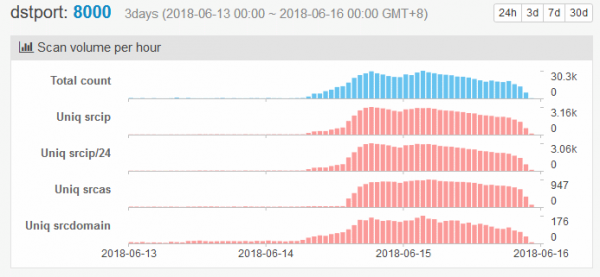

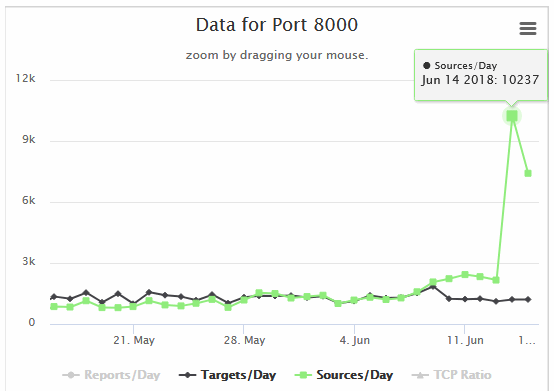

Эксперты Qihoo 360 Netlab предупредили об обнаружении массовой волны сканирований 8000 портов, за которой стоит IoT-ботнет Satori. Из-за публикации в сети новых эксплоитов операторы ботнета получили возможность расширить список атакуемых устройств.

Разработчики Satori адаптировали для своего ботнета эксплоит для уязвимости CVE-2018-10088 в составе Xiongmai uc-httpd 1.0.0, простого веб-сервера, который китайские производители часто встраивают в прошивки роутеров и других устройств интернета вещей. Эксплоит позволяет атакующим отправлять вредоносные пакеты, адресованные портам 80 и 8000, с их помощью выполняя на уязвимом девайсе свой код и перехватывая над ним контроль.

Исследователи сообщают, что сканирования начались 14 июня 2018 года, через день после публикации кода PoC-эксплоита в открытом доступе. В итоге неожиданная активность, обращенная к портам 8000, привлекла внимание многих специалистов, отслеживающих активность ботнетов.

What's up with all the 8000/tcp traffic?

— Bad Packets Report (@bad_packets) June 14, 2018

Here's a link to the pcap file (traffic to & from port 8000). Definitely captured some traffic but nothing jumped out to me as malicious. Unusual, but not malicious. Always possible that I missed something, though.https://t.co/Ktooo5tryc

— ExecuteMalware (@executemalware) June 14, 2018

port 8000 scan is also jumping up now…stay tuned for more update https://t.co/GiJhJRKMkA https://t.co/CI3afTOQha

— 360 Netlab (@360Netlab) June 15, 2018

Однако злоумышленники взяли на вооружение не только проблему CVE-2018-10088. Аналитики Qihoo 360 Netlab и SANS ISC обратили внимание, что интерес к портам 8000 уже начал спадать, но, к сожалению, это происходит не из-за того что Satori не удается найти новых жертв и заразить устройства.

Дело в том, что операторы ботнета переключились на использование еще одного нового эксплоита, основанного на proof-of-concept коде, опубликованном в прошлом месяце. Второй эксплоит предназначен для роутеров D-Link DSL-2750B, которые можно скомпрометировать через порты 80 и 8080. Соответственно, теперь стремительно растет количество сканирований, обращенных к этим портам.

- © Ботнет Satori массово ищет устройства для майнинга Ethereum - «Новости»

- © Специалисты обнаружили новый ботнет Satori, насчитывающий более 280 000 активных ботов - «Новости»

- © Специалисты Check Point обнаружили 0-day уязвимость в роутерах Huawei - «Новости»

- © Обнаружены сразу два новых IoT-ботнета: Masuta и Hide ‘N Seek - «Новости»

- © Сразу пять ботнетов эксплуатируют уязвимости роутеров Dasan GPON - «Новости»

- © Ботнет Hajime «охотится» на уязвимые роутеры MikroTik - «Новости»

- © IoT-ботнет DoubleDoor обходит защитные решения с помощью комбинации двух эксплоитов - «Новости»

- © Активность ботнетов на основе Mirai возросла после публикации нового PoC-эксплоита - «Новости»

- © Атаки на роутеры Dasan GPON продолжаются, злоумышленники используют новую 0-day уязвимость - «Новости»

- © Новый IoT-ботнет атакует финансовые учреждения с января 2018 года - «Новости»

|

|

|