Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Злоумышленники используют для исполнения произвольного кода файлы ярлыков SettingContent-ms - «Новости»

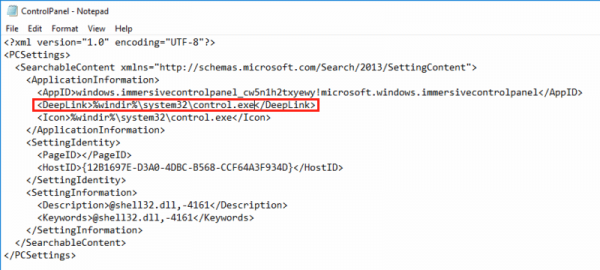

В начале июня 2018 года специалисты компании SpecterOps обнаружили, что файлы SettingContent-ms могут использоваться для исполнения произвольного кода в системе. Такие файлы появились сравнительно недавно, в 2015 году, после релиза Windows 10. Они позволяют создавать ярлыки для страниц настроек, пришедших на смену классической «Панели управления». В сущности, файлы SettingContent-ms представляют собой простые документы XML, содержащие тег < DeepLink >, который указывает на местоположение страниц настроек Windows 10 на диске. В итоге страницы открываются по двойному клику по ярлыку.

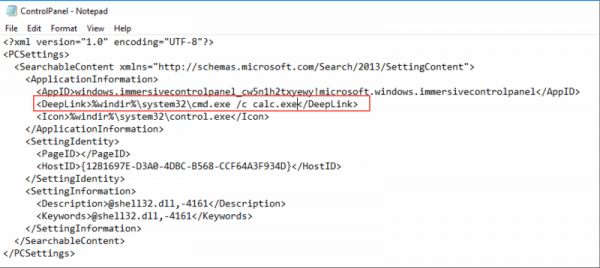

Исследователи SpecterOps обнаружили, что тег DeepLink можно заменить на произвольные исполняемые файлы в локальной системе, включая ссылки на cmd.exe или PowerShell.exe. Более того, бинарники можно объединить в цепочку, чтобы те выполнялись один за другим. Фактически это означало, что злоумышленники могут создавать файлы SettingContent-ms, запускающие вредоносный код на фоне, а затем демонстрирующие пользователи страницу настроек Windows 10, как ни в чем не бывало.

Ярлыки SettingContent-ms могут также могут быть объединены с другими техниками атак, к примеру, встроены в документы Office при помощи Object Linking and Embedding (OLE).

Специалисты подчеркивали, что даже загрузка и выполнение файла SettingContent-ms с удаленного сервера не вызывает у Windows 10 и Windows Defender никаких подозрений. Никаких уведомлений или предупреждений пользователю не демонстрируется. Хуже того, такой способ атак может обойти даже защитные правила Attack Surface Reduction (ASR). Демонстрацию подобной атаки можно увидеть ниже.

К сожалению, инженеры Microsoft сообщили, что не рассматривают обнаруженные специалистами SpecterOps особенности файлов SettingContent-ms как уязвимость. Вероятнее всего, ярлыки SettingContent-ms просто пополнят черные списки OLE, и на этом все закончится.

Прошло всего три недели с момента публикации отчета и proof-of-concept кода SpecterOps, и эксперты обнаружили, что злоумышленники уже пытаются приспособить файлы SettingContent-ms для своих нужд. С каждым днем на VirusTotal загружают все больше и больше эксплоитов. Специалист FireEye Ник Карр (Nick Carr) отслеживает такие загрузки на протяжении двух недель и исправно рассказывает о них в своем Twitter (1, 2, 3, 4, 5).

yawn.SettingContent-ms ?

Exploring POCs and attacker usage of a particular method like @enigma0x3's responsibly-disclosed #DeepLink technique is mostly uneventful. We'll try to keep sharing some interesting public samples as the technique trickles downstream. pic.twitter.com/zeKQdtTUpQ

— Nick Carr (@ItsReallyNick) July 3, 2018

Если первые образцы явно были «сырыми» и тестовыми, то в последние дни уже можно заметить работающие цепочки эксплоитов, в состав которых входят файлы SettingsContent-ms. Они успешно скачивают и устанавливают малварь на устройства жертв. К примеру, Карр пишет, что этот файл SettingContent-ms загрузит и выполнит файл EXE, содержащий трояна Remcos.

"Quotation_Request_Sheet.SettingContent-ms"#DeepLink @enigma0x3 method

0 static AV detections in VTUses PowerShell to download & launch hxxps://lanitida[.]net/LAW231.exe

as %APPDATA%Rundll32.exeUploaded just now (2 min ago): https://t.co/2OC6vzrXyw pic.twitter.com/84oTsnE7dm

— Nick Carr (@ItsReallyNick) July 2, 2018

Хотя можно было бы предположить, что с оригинальным PoC-эксплоитом SpecterOps пока экспериментируют лишь другие ИБ-специалисты, исследователи не согласны с этим. И Ник Карр, и специалист Malwarebytes Джером Сегура (Jerome Segura) уверяют, что файлы SettingContent-ms уже пытаются применять злоумышленники, и совсем скоро мы увидим данную технику атак в реальных вредоносных кампаниях.

Происходящее вновь дало пищу для извечного спора, который регулярно возникает в ИБ-сообществе. Эксперты спорят о том, стоит ли вообще открыто публиковать информацию о проблемах и PoC-эксплоиты, которые могут быть легко адаптированы и использованы преступниками в реальной жизни. Мнения традиционно разделились: одни считают принцип «безопасность через неясность» основополагающим в таких вопросах, но другие убеждены, что замалчивание проблем будет работать лишь на руку злоумышленникам.

- © Выполнение произвольного PHP кода в PHPizabi - «Интернет»

- © Обход ограничений безопасности в PHP - «Интернет»

- © Ботнет Necurs распространяет спам, содержащий файлы IQY - «Новости»

- © Обновление Launcher позволит синхронизировать файлы между телефоном и ПК - «Windows»

- © Microsoft “открывает Америку”, не предлагая новинок - «Интернет»

- © Уязвимость Zip Slip представляет угрозу для тысяч приложений на разных платформах - «Новости»

- © Как в меню Пуск Windows 10 закрепить любой ярлык - «Windows»

- © Что делать, если после обновления Windows 10 пропали личные файлы - «Windows»

- © Троянец шифрует файлы и вымогает деньги у пользователей - «Интернет»

- © Уязвимость в WordPress 2.1.1 - «Интернет»

|

|

|