Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Ботнет Necurs распространяет спам, содержащий файлы IQY - «Новости»

Necurs – один крупнейших спамерских ботнетов мира, активный как минимум с 2012 года. В его состав которого входят порядка 6 млн зараженных хостов. На протяжении 2017 года ботнет использовали для распространения вредоносных программ? включая шифровальщиков Locky и Scarab, неоднократно попадавших в рейтинги наиболее активной малвари.

Теперь специалисты Trend Micro предупреждают, что владельцы спамерской сети вновь изменили тактику атак. Еще в апреле текущего года Necurs использовал для обмана пользователей файлы .URL с модифицированными иконками, заставляя жертв поверить, что они открывают файл совсем другого типа. В итоге эти файлы задействовали протокол Server Message Block (SMB), исполняли пейлоад с удаленного сервера и обходили антиспамерские фильтры.

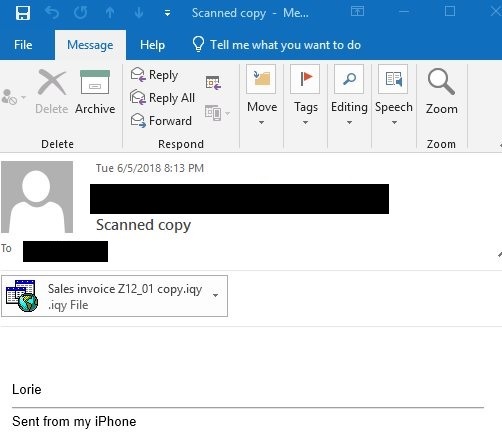

Недавно операторы Necurs перешли к другой схеме атак. Теперь они стали использовать файлы IQY (Internet Query), замаскированные под предложения скидок, маркетинговые акции и так далее. При открытии такие файлы позволяют пользователю импортировать данные из внешних источников в таблицу Excel. Причем полученная информация может быть и формулой Excel, которую программа автоматически выполнит после получения.

Именно этим и пользуются злоумышленники: загруженные из внешних источников данные, содержат скрипт, который злоупотребляет функциональностью Dynamic Data Exchange (DDE) для запуска командной строки и старта процесса PowerShell. В итоге удаленный скрипт PowerShell осуществляет «бесфайловую» атаку на систему жертвы и загружает финальный пейлоад — бэкдор FlawedAMMYY. Судя по всему, малварь построена на базе утекшего исходного кода Ammyy Admin, легитимного инструмента для удаленного администрирования.

FlawedAMMYY не только предоставляет злоумышленниками неавторизованного доступа к системам жертв, но также может использоваться для исполнения различных команд, полученных от своих операторов. К примеру, малварь может обеспечивать доступ к менеджеру файлов, показать экран, отключить визуальные эффекты ОС, использовать RDP SessionsService, аудиочат и так далее.

Эксперты Trend Micro отмечают, что использование файлов IQY значительно усложняет обнаружение вредоносных писем и их фильтрацию. Дело в том, что файлы IQY представляют собой обычные текстовые файлы, их структура соответствует обычным Web Queries, то есть фильтрам крайне трудно распознать в них угрозу. Аналитики пишут, что в таком случае остается либо признать все файлы IQY потенциально опасными, либо использовать защитные продукты, которые способны распознавать и блокировать вредоносные URL.

В начале июня 2018 года мы уже рассказывали о том, что операторы Necurs не единственные, кто взял на вооружение данную тактику. Первые спамерские послания с вложениями .IQY были обнаружены еще в конце мая текущего года. Тогда эксперты акцентировали внимание на том, что во время открытия файлов IQY Excel неоднократно предупреждает пользователя о потенциальной опасности и запрашивает подтверждения. Специалисты Trend Micro так же обращают внимание на этот аспект, но, к сожалению, пользователи зачастую игнорируют такие предупреждения и не читают написанного вовсе.

- © Ботнет Necurs распространяет нового шифровальщика Scarab - «Новости»

- © Check Point: ботнет Necurs снова вернулся в список самых активных угроз - «Новости»

- © Шифровальщик Scarabey продолжает дело Scarab и атакует российских пользователей - «Новости»

- © Dridex распространяется через скомпрометированные FTP - «Новости»

- © Ботнеты атакуют устройства для майнинга и переключают свое внимание на криптовалюту - «Новости»

- © Спамеры используют файлы IQY для обхода почтовых фильтров - «Новости»

- © Шифровальщик XiaoBa «перепрофилировали» в майнера, но он все равно повреждает файлы - «Новости»

- © Вредонос WannaMine скрыто добывает Monero и использует эксплоты АНБ - «Новости»

- © Проблема в Windows Remote Assistance позволяла похитить файлы пользователей - «Новости»

- © Авторы банкера Dridex создали шифровальщик FriedEx (он же BitPaymer) - «Новости»

|

|

|