Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Шифровальщик XiaoBa «перепрофилировали» в майнера, но он все равно повреждает файлы - «Новости»

Специалисты Trend Micro обнаружили, что авторы шифровальщика XiaoBa изменили свою малварь и превратили ее в криптовалютного майнера. Однако из-за нескольких багов в коде вредоноса он по-прежнему повреждает пользовательские файлы.

XiaoBa — один из тех шифровальщиков, что существуют уже довольно давно, однако они неизвестны широким массам. Дело в том, что угроза никогда не становилась центром крупных эпидемий и не привлекала к себе большого внимания, атакуя в основном китайских пользователей. К примеру, ИБ-специалисты писали о XiaoBa в октябре и ноябре 2017 года.

Однако теперь специалисты Trend Micro сообщат, что малварь изменилась. Им удалось обнаружить новую версию XiaoBa, которая создана не для шифрования данных, а для распространения майнера криптовалюты. Однако эксперты обнаружили, что новый вариант малвари написан с ошибками, из-за чего представляет собой даже большую угрозу, чем оригинальный шифровальщик.

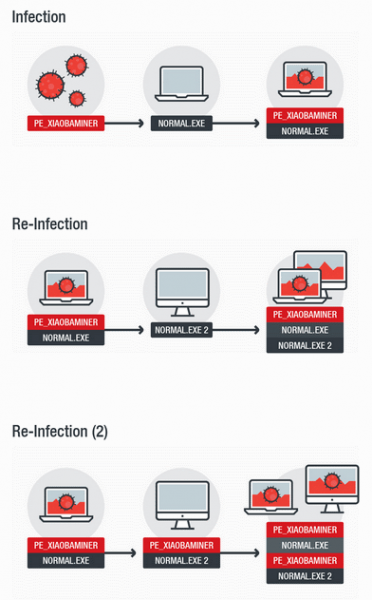

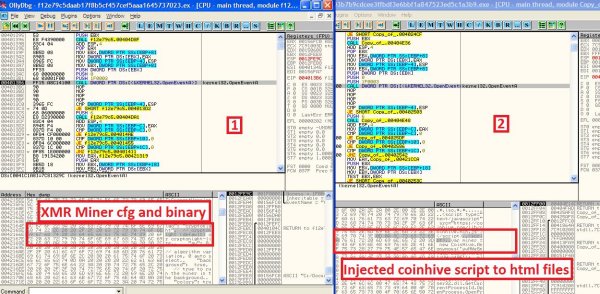

Дело в том, что новый XiaoBa должен заражать уже существующие пользовательские файлы, внедряя в них малварь. Так, майнер XMRig должен интегрироваться во все файлы EXE, COM, SCR и PIF, обнаруженные на компьютере жертвы. Авторы вредоноса хотели, чтобы запуск любого приложения также запускал и майнер. Однако из-за багов в коде XiaoBa работает некорректно. Он внедряет в каждый исполняемый файл по нескольку «копий» себя, а порой и вовсе берет одни легитимные файлы и многократно внедряет их в состав других легитимных файлов.

Исследователи Trend Micro пишут, что все описанное приводит к печальным последствиям. Так, иногда легитимные приложения перестают работать вовсе (вместо них запускается только майнер). Кроме того, XiaoBa не делает исключений для системных директорий ОС, так что важные системные файлы тоже оказываются заражены и повреждены, из-за чего компьютер попросту перестает загружаться, так как ключевые компоненты Windows оказываются заменены майнером.

Если компьютер пользователя все же каким-то чудом сохранит работоспособность, позже можно обнаружить, что XiaoBa внедряет скрипты Coinhive во все найденные на жестких дисках файлы HTML и HTM, а также по какой-то неизвестной причине удаляет файлы GHO и ISO.

Исследователи с сожалением констатируют, что равно как и в случае с заражением шифровальщиком, восстановить информацию после атаки майнера XiaoBa, скорее всего, удастся только при наличии бэкапов.

- © Мобильный вредонос HiddenMiner может вывести зараженное устройство из строя - «Новости»

- © Шифровальщик Zenis удаляет резервные копии пользовательских файлов - «Новости»

- © Шифровальщик Scarabey продолжает дело Scarab и атакует российских пользователей - «Новости»

- © Новая вариация Mirai атакует устройства, оснащенные ARC-процессорами - «Новости»

- © Краденые профили Facebook продаются на черном рынке - «Интернет»

- © Trend Micro: вымогатели будут использовать «Общий регламент по защите данных» в своих целях - «Новости»

- © Обнаружена первая малварь для Android, написанная на языке Kotlin - «Новости»

- © Шифровальщик маскируется под несуществующую криптовалюту SpriteCoin - «Новости»

- © Фотографии Скарлетт Йоханссон используются для атак на PostgreSQL и распространения майнера - «Новости»

- © Банковский троян FakeBank переадресует мошенникам пользовательские звонки в банк - «Новости»

|

|

|