Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Авторы банкера Dridex создали шифровальщик FriedEx (он же BitPaymer) - «Новости»

Аналитики компании ESET обнаружили связь между известным банковским трояном Dridex (который давно распространяет ботнет Necurs) и вымогателем FriedEx, также известным как BitPaymer.

Исследователи рассказывают, что банкер Dridex известен ИБ-специалистам с 2014 года, и он до сих пор является одной из наиболее сложных вредоносных программ в своей категории. Разработка трояна продолжается по сей день: регулярно появляются новые версии бота, а периодически выходят и крупные обновления. Например, в начале 2017 года вышла обновленная версия Dridex с поддержкой техники «атомной бомбардировки» (AtomBombing), а весной 2017 года банкер стал эксплуатировать уязвимости нулевого дня в Microsoft Word. По данным ESET, последняя версия Dridex (4.80) датирована 14 декабря 2017 года.

Шифровальщик FriedEx, в свою очередь, привлек внимание исследователей в июле 2017 года. В конце прошлого лета именно этот вымогатель атаковал сразу несколько медицинских учреждений в Шотландии. Также малварь использовалась в ходе атак на крупные компании и финансовые организации. FriedEx доставляется на конечные машины путем RDP-брутфорса и шифрует каждый файл с помощью случайно сгенерированного ключа RC4.

Еще в декабре 2017 года эксперты ESET изучили один из образцов FriedEx и обнаружили сходство исходного кода шифровальщика с Dridex. Более детальное исследование показало, что FriedEx использует те же методы сокрытия информации, что подтвердило гипотезу специалистов: два семейства вредоносных программ созданы одними и теми же авторами.

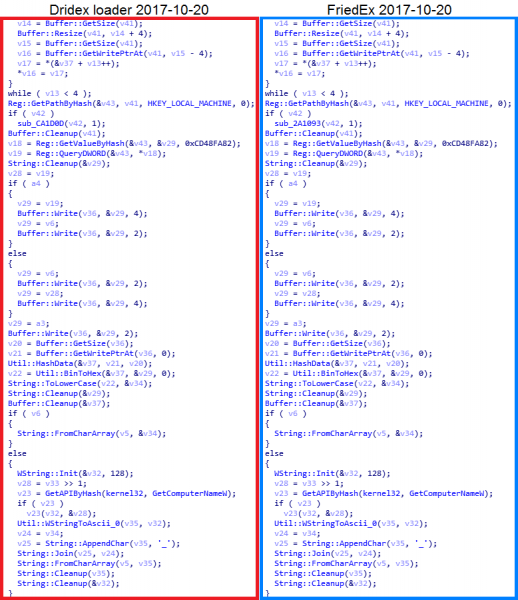

Исследователи ESET объясняют, что во всех бинарных файлах Dridex и FriedEx совпадает функция, используемая для генерации UserID – строки из нескольких атрибутов зараженной машины. Далее UserID выступает в качестве идентификатора компьютера жертвы в составе ботнета Dridex или для шифратора FriedEx.

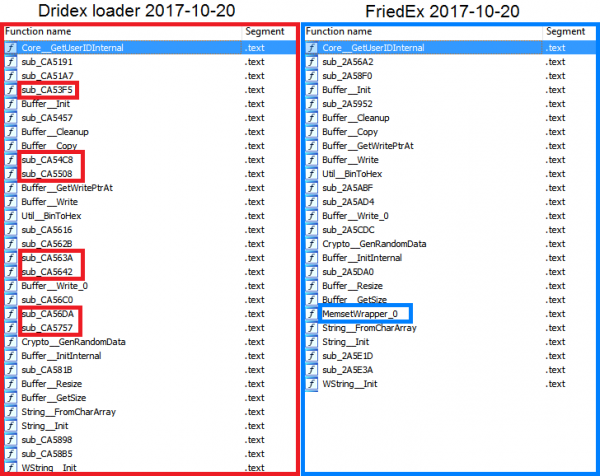

Еще одна общая черта – одинаковая последовательность функций в бинарных файлах Dridex и FriedEx. Это может быть результатом использования в обоих проектах единой кодовой базы или статической библиотеки.

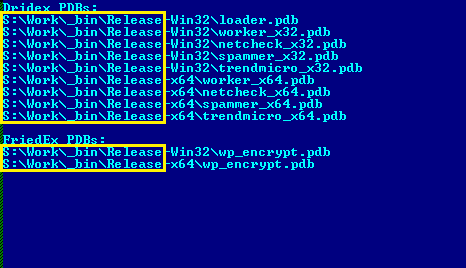

Некоторые изученные образцы Dridex и FriedEx содержат путь PDB. На его основе можно увидеть, что бинарные файлы Dridex и FriedEx собраны в одном и том же каталоге.

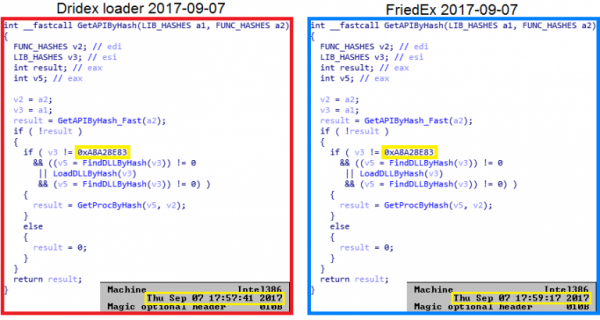

Кроме того, специалисты ESET обнаружили несколько образцов Dridex и FriedEx с одной и той же датой компиляции. Различие во временных метках составляет всего несколько минут, что позволяет предположить, что авторы одновременно компилировали оба проекта.

Наконец, Dridex и FriedEx используют один и тот же вредоносный упаковщик. Но сам по себе этот факт не может служить «уликой», поскольку данный упаковщик замечен и в других семействах малвари, включая QBot, Emotet и Ursnif.

Помимо очевидного сходства с Dridex, исследователи выявили новую, ранее не задокументированную 64-битную версию FriedEx.

По мнению специалистов ESET, авторы Dridex сохраняют высокую активность, обновляя свой банковский троян, но теперь пополнили «портфолио» шифровальщиком. Группировка легко адаптируется к новым трендам и разрабатывает новые инструменты, которые могут конкурировать с наиболее продвинутыми в своей категории.

- © Dridex распространяется через скомпрометированные FTP - «Новости»

- © Ботнет Necurs распространяет нового шифровальщика Scarab - «Новости»

- © Мобильный банкер BankBot снова сумел проникнуть в Google Play - «Новости»

- © Ботнеты атакуют устройства для майнинга и переключают свое внимание на криптовалюту - «Новости»

- © Специалисты Check Point обнаружили 0-day уязвимость в роутерах Huawei - «Новости»

- © Специалисты обнаружили новый ботнет Satori, насчитывающий более 280 000 активных ботов - «Новости»

- © Шифровальщик Scarabey продолжает дело Scarab и атакует российских пользователей - «Новости»

- © Check Point: ботнет Necurs снова вернулся в список самых активных угроз - «Новости»

- © ESET предупредила о продолжении кибершпионской операции, к которой причастен интернет-провайдер - «Новости»

- © Хакеры впервые заразили компьютеры Apple вирусом-вымогателем - «Интернет и связь»

|

|

|