Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Dridex распространяется через скомпрометированные FTP - «Новости»

Банковский троян Dridex известен ИБ-специалистам на протяжении нескольких лет, и все это время малварь развивается, обрастает новыми техниками, адаптирует новые методы распространения и не стоит на месте.

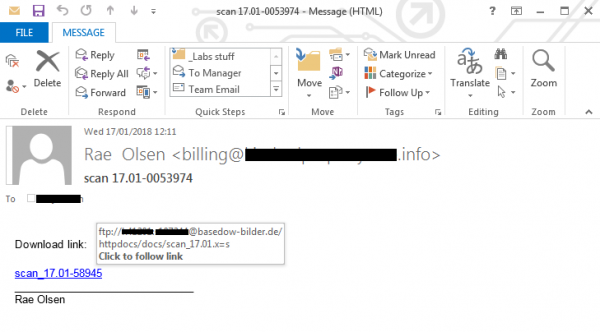

Теперь специалисты компании Forcepoint обнаружили, что Dridex взял на вооружение новый способ распространения и использует скомпрометированные FTP-серверы.

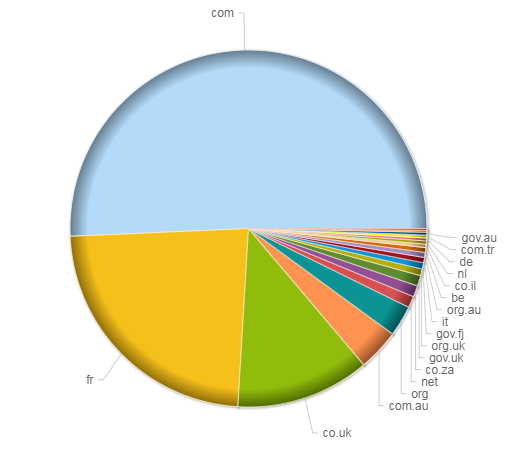

17 января 2018 года исследователи заметили новую кампанию по распространению банкера, — вредоносные письма рассылаются со скомпрометированных аккаунтов на домены верхнего уровня (преимущественно .com) и направлены против пользователей Франции, Великобритании и Австралии. Письма традиционно исходят от ботнета Necurs, который уже долгое время является одним из главных каналов распространения Dridex.

Для доставки банкера в этой кампании задействованы два метода. Злоумышленники используют вредоносные документы Word и функцию Dynamic Data Exchange (DDE), а также файлы XLS для загрузки малвари.

Исследователи пишут, что эта кампания необычна тем, что для скачивания вредоносных документов преступники используют FTP вместо привычных HTTP-ссылок. При этом злоумышленники совершенно не тревожатся из-за того, что в письмах раскрывают данные скомпрометированных FTP, задействованных для раздачи малвари. Аналитики Forcepoint полагают, что у группировки есть хороший запас таких FTP-серверов, и они используют адреса как расходный материал.

Эксперты пишут, что письма со ссылками на скомпрометированные FTP пока составляют лишь малую часть спама, исходящего от Necurs. Пока исследователи зафиксировали лишь 9500 писем, тогда как обычно Necurs рассылает миллионы.

- © Ботнет Necurs распространяет нового шифровальщика Scarab - «Новости»

- © Установка майнинговой малвари на серверы Oracle WebLogic принесла преступникам более 220 000 долларов - «Новости»

- © Ботнеты атакуют устройства для майнинга и переключают свое внимание на криптовалюту - «Новости»

- © Банковский троян Catelites Bot атакует российских пользователей - «Новости»

- © Автор Exobot продает исходный код своего банкера - «Новости»

- © Троян Linux.ProxyM теперь используется для взлома сайтов - «Новости»

- © Мобильный банкер BankBot снова сумел проникнуть в Google Play - «Новости»

- © Wikipedia была использована неизвестными хакерами для распространения вирусов - «Интернет»

- © Check Point: ботнет Necurs снова вернулся в список самых активных угроз - «Новости»

- © Компания Microsoft приняла решение отключить DDE в Word - «Новости»

|

|

|