Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Троян Linux.ProxyM теперь используется для взлома сайтов - «Новости»

Еще в июне 2017 года специалисты компании «Доктор Веб» рассказали об обнаружении Linux-трояна, который поднимал на зараженном устройстве прокси-сервер. Троян получил название Linux.ProxyM.

Напомню, что данная малварь запускает на инфицированном устройстве SOCKS-прокси сервер и умеет обнаруживать ханипоты. Соединившись с управляющим сервером и получив от него подтверждение, Linux.ProxyM загружает адреса двух ресурсов: с первого он получает список логинов и паролей, а второй необходим для работы SOCKS-прокси. Существуют сборки этого трояна для устройств с архитектурой x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 и SPARC. То есть малварь способна работать практически на любом устройстве под управлением Linux, включая роутеры, телевизионные приставки и другое оборудование.

В сентябре аналитикам «Доктор Веб» стало известно, что злоумышленники приспособили Linux.ProxyM для рассылки спама. Так, с каждого зараженного устройства распространялось около 400 спам-сообщений в сутки. Письма рекламировали ресурсы «для взрослых» и сомнительные финансовые услуги.

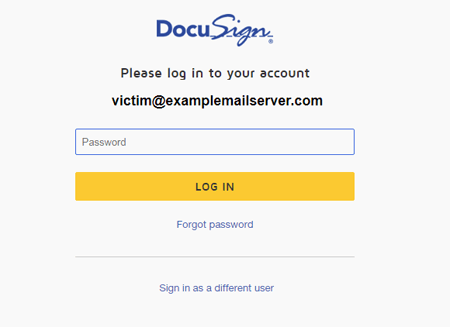

Вскоре операторы малвари также стали использовать трояна для распространения фишинговых сообщений. Подобные послания отправлялись якобы от имени DocuSign — сервиса, позволяющего загружать, просматривать, подписывать и отслеживать статус электронных документов. Если пользователь переходил по такой ссылке в письме, он попадал на поддельный сайт DocuSign с формой авторизации. После ввода пароля жертва мошенников перенаправлялась на настоящую страницу авторизации DocuSign, а содержимое фишинговой формы отправлялось злоумышленникам.

В декабре 2017 года преступники нашли новое применение Linux.ProxyM и зараженным устройствам. Реализованный в малвари прокси-сервер теперь используется для сохранения анонимности, а инфицированные девайсы стали предпринимать многочисленные попытки взлома веб-сайтов.

Исследователи сообщают, что злоумышленники используют несколько различных методов взлома: это SQL-инъекции, XSS и Local File Inclusion. Среди подвергшихся атакам сайтов замечены игровые серверы, форумы, а также ресурсы другой тематической направленности, в том числе российские.

Специалисты «Доктор Веб» продолжают следить за активностью ботнета Linux.ProxyM. График зафиксированных атак можно увидеть ниже.

- © Консорциум Linux Foundation приобрел домен Linux.com - «Интернет»

- © В магазине Windows теперь доступны SUSE Linux Enterprise и openSUSE Leap 42 - «Windows»

- © OpenCart 3: Установка на локальныи сервер в системе macOS и Linux - «Видео уроки - CSS»

- © Purism Librem 10 и Librem 11: планшеты под управлением Linux-системы - «Новости сети»

- © Как установить Linux-оболочку bash в Windows 10 - «Windows»

- © Установка Linux на некоторые ноутбуки Lenovo с Windows 10 невозможна - «Windows»

- © В Сети появился новый вирус для Linux - «Интернет»

- © Китай ориентируется на Linux - «Интернет»

- © "Доктор Веб" обнаружил новую версию трояна-вымогателя - «Интернет»

- © SMS-троян атакует смартфоны под видом мессенджера WhatsApp - «Интернет и связь»

|

|

|