Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

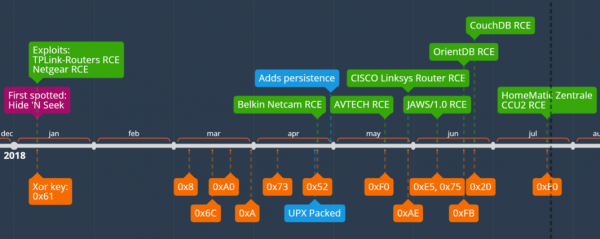

Впервые IoT-ботнет Hide ‘N Seek (HNS) был замечен ИБ-специалистами в январе 2018 года. Тогда аналитики компании Bitdefender предупреждали, что новая угроза, атакующая IoT-девайсы, скомпрометировала более 24 000 устройств и продолжает разрастаться.

В мае 2018 года стало известно, что HNS активно развивается. Исследователи обнаружили, что новые версии малвари стали первыми из всех известных IoT-угроз, которые научились «переживать» перезагрузку зараженных устройств и продолжают работать даже после этого.

В начале июле эксперты Qihoo 360 представили обновленный отчет о деятельности HNS. Выяснилось, что ботнет уже нельзя считать чистой IoT-угрозой, так как вредонос научился атаковать уязвимые БД-решения, помимо роутеров и DVR. Так, малварь представляет угрозу для OrientDB и CouchDB, устройств AVTECH, Cisco Linksys, TP-Link и Netgear.

Теперь аналитики компании Fortinet сообщили, что HNS пополнил свои списки целей еще и «умными» домами. По данным исследователей, наиболее свежая версия вредоноса использует сразу 9 различных эксплоитов, включая эксплоит для удаленного исполнения произвольного кода на устройствах Belkin NetCam и HomeMatic Zentrale CCU2.

Схема развития ботнета и добавления новых эксплоитов

Специалисты пишут, что операторы малвари взяли последний эксплоит на вооружение на прошлой неделе, сразу же после того, как он появился в открытом доступе. То же самое произошло ранее и с эксплоитом для Apache CouchDB.

| Эксплоит | Дата публикации эксплоита |

| Роутеры TP-Link RCE | 2013-03-12 |

| Роутеры Netgear DGN1000 RCE | 2017-10-25 |

| Belkin NetCam RCE | 2017-07-17 |

| AVTECH IP-камеры/NVR/DVR RCE | 2016-10-11 |

| Роутеры CISCO Linksys Router RCE | 2014-02-16 |

| JAWS/1.0 RCE | 2016-02-10 |

| OrientDB RCE | 2017-10-09 |

| Apache CouchDB RCE | 2018-06-20 |

| HomeMatic Zentrale CCU2 RCE | 2018-07-18 |

Компания HomeMatic – это поставщик различных решений для «умных» домов от немецкого производителя eQ-3. Hide ‘N Seek научился атаковать центральный элемент платформы автоматизации, который используется для контроля, мониторинга и настройки всех устройств HomeMatic.

«Hide ‘N Seek оперативно добавляет новые эксплоиты и атакует все больше платформ и устройств, чтобы увеличить свою область распространения. Пополнение арсенала свежими PoC-эксплоитами увеличивает шансы того, что HNS первым заразит эти устройства», — пишут исследователи.

- © Ботнет Hide ‘N Seek эволюционировал из IoT-угрозы в кроссплатформенную - «Новости»

- © Малварь Hide ‘N Seek «выживает» на IoT-устройствах даже после перезагрузки - «Новости»

- © Обнаружены сразу два новых IoT-ботнета: Masuta и Hide ‘N Seek - «Новости»

- © Ботнет VPNFilter все еще активен и ищет новые устройства для заражения - «Новости»

- © Новый IoT-ботнет атакует финансовые учреждения с января 2018 года - «Новости»

- © Обнаружилось, что малварь VPNFilter способна заражать устройства ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE - «Новости»

- © Малварь VPNFilter заразила 500 000 роутеров и IoT-устройств. Ее, предположительно, создали российские хакеры - «Новости»

- © IoT-ботнет DoubleDoor обходит защитные решения с помощью комбинации двух эксплоитов - «Новости»

- © ФБР и производители объяснили пользователям, что делать с малварью VPNFilter - «Новости»

- © Компания Symantec представила инструмент для обнаружения малвари VPNFilter - «Новости»

|

|

|