Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

Вредоносная реклама распространяется через 10 000 взломанных сайтов на WordPress - «Новости»

Компания Check Point рассказала об обнаружении масштабной кампании по распространению вредоносной рекламы. Более 10 000 взломанных сайтов на WordPress еженедельно генерируют более 40 000 попыток заражения. Исследователи присвоили обнаруженной схеме название Master134, «в честь» URL главного сервера злоумышленников (134[.]249[.]116[.]78).

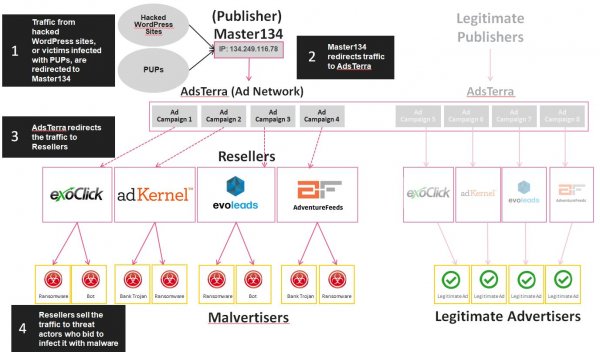

Схема, которой пользуются злоумышленники

Все началось с того, что операторы Master134 взломали более 10 000 сайтов, работающих под управлением WordPress. По данным исследователей, взлому подвергались сайты на WordPress 4.7.1, — эта версия CMS печально известна наличием RCE-уязвимости, с помощью которой преступники могут перехватить управление ресурсом.

Злоумышленники внедряют на скомпрометированные сайты вредоносный код, который отвечает за показ посетителям рекламы и перенаправляет их к «официальному» хакерскому сервису редиректов. Кроме того, на портал редиректов Master134 могут привести и ппотенциально нежелательные программы (например, софт, изменяющий домашнюю страницу браузера), которые тоже распространяют злоумышленники.

Основным способом монетизации всей этой системы является продажа рекламных слотов. Так, хакеры размещают свои предложения в крупной рекламной сети AdsTerra, от лица аккаунта Publisher («Издателя»), — такие учетные записи доступны владельцам сайтов, на которых есть свободные места для рекламы.

Затем рекламные слоты у преступников перекупает один из четырех крупных реселлеров: AdKernel, AdventureFeeds, EvoLeads или ExoClick. Эксперты пишут, что потом рекламные места у реселлеров покупают самые разные преступные группы. Так, услугами этой системы перепродажи рекламы через AdsTerra пользовались операторы наборов эксплоитов (RIG, Magnitude, GrandSoft, FakeFlash), операторы систем распределения трафика (Fobos, HookAds, Seamless, BowMan, TorchLie, BlackTDS, Slyip), а также многочисленные скамеры и владельцы ресурсов фальшивой техподдержки.

Рекламные цепочки Master134: рекламные слоты продаются через AdsTerra от лица «Издателя»

Специалисты Check Point считают, что всё это не является совпадением: преступники не случайно скупают рекламные места и трафик именно у авторов Master134.

«Похоже, здесь имеет место некое масштабное сотрудничество между сразу несколькими группами злоумышленников, которое успешно поддерживается посредством сторонних рекламных сетей, крупнейшей из которых является AdsTerra», — пишут аналитики.

Эксперты полагают, что злоумышленники оплачивают услуги Master134 напрямую, а операторы Master134, в свою очередь, оплачивают услуги рекламных сетей, покупая таким образом перенаправление трафика и, вероятно, даже маскировку его источников.

«Данный сценарий делает Master134 уникальным представителем киберпреступного мира. Они получают доходы от рекламы, работая напрямую с AdsTerra, и успешно следят за тем, чтобы этот трафик попадал в нужные (или скорее “в ненужные”) руки».

- © Более 2000 сайтов на WordPress заражены кейлоггером и браузерным майнером - «Новости»

- © Вредонос Wp-Vcd распространяется через «пиратские» темы для WordPress - «Новости»

- © Кейлоггер обнаружен на 5500 сайтов, работающих под управлением WordPress - «Новости»

- © Проблемы на WordPress вывели из строя свыше 9 млн. блогов - «Интернет»

- © Хакеры научились устанавливать на сайты с WordPress плагины с бэкдорами - «Новости»

- © Вредоносный PHP-скрипт спамерского ботнета обнаружен на 5000 сайтов - «Новости»

- © 28 фальшивых рекламных агентств использовались для распространения вредоносной рекламы - «Новости»

- © Прессуем WordPress. Как работает новый метод «класть» сайты на WordPress - «Новости»

- © WordPress.com отключает сайты, не обновившие Jetpack - «Интернет»

- © Зафиксированы массовые брутфорс-атаки на WordPress. Неизвестные атакуют 190 000 сайтов в час - «Новости»

|

|

|