Учебник CSS

Невозможно отучить людей изучать самые ненужные предметы.

Введение в CSS

Преимущества стилей

Добавления стилей

Типы носителей

Базовый синтаксис

Значения стилевых свойств

Селекторы тегов

Классы

CSS3

Надо знать обо всем понемножку, но все о немногом.

Идентификаторы

Контекстные селекторы

Соседние селекторы

Дочерние селекторы

Селекторы атрибутов

Универсальный селектор

Псевдоклассы

Псевдоэлементы

Кто умеет, тот делает. Кто не умеет, тот учит. Кто не умеет учить - становится деканом. (Т. Мартин)

Группирование

Наследование

Каскадирование

Валидация

Идентификаторы и классы

Написание эффективного кода

Самоучитель CSS

Вёрстка

Изображения

Текст

Цвет

Линии и рамки

Углы

Списки

Ссылки

Дизайны сайтов

Формы

Таблицы

CSS3

HTML5

Новости

Блог для вебмастеров

Новости мира Интернет

Сайтостроение

Ремонт и советы

Все новости

Справочник CSS

Справочник от А до Я

HTML, CSS, JavaScript

Афоризмы

Афоризмы о учёбе

Статьи об афоризмах

Все Афоризмы

| Помогли мы вам |

");

}else{

$('#mpu1-desktop').remove();

console.log('mpu1-desktop removed');

}

});

Весной 2018 года исследователи уже предупреждали, что банковский троян Buhtrap распространяется с помощью watering-hole атак: тогда злоумышленники заразили русскоязычные новостные сайты.

Преступники внедрили вредоносный скрипт на главные страницы ряда русскоязычных новостных сайтов, которые могли посещать их цели. Основное назначение Buhtrap — воровать деньги со счетов юридических лиц, так что в данном случае киберпреступники «охотились» на сотрудников финансовых отделов каких-либо организаций.

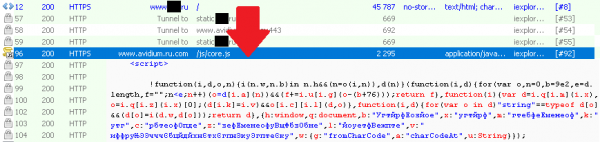

Теперь эксперты «Лаборатории Касперского» сообщили, что зафиксировали повторную атаку на сайт одного из известных российских СМИ (название ресурса не раскрывается). Ее результатом стало размещение на всех страницах сайта вредоносного кода, который перенаправляет посетителей на лендинг эксплоит-пака. Исследователи отмечают, что вредоносный скрипт вставляется не в результате работы вредоносного рекламного скрипта, а на стороне сервера, что может сигнализировать о компрометации веб-сервера, используемого новостным агентством.

По сравнению с предыдущей атакой операторы кампании улучшили свой арсенал, в используемый пак входят эксплоиты для уязвимостей CVE-2018-8174 (баг в Internet Explorer) и CVE-2018-8120 (эскалация привилегий в Windows).

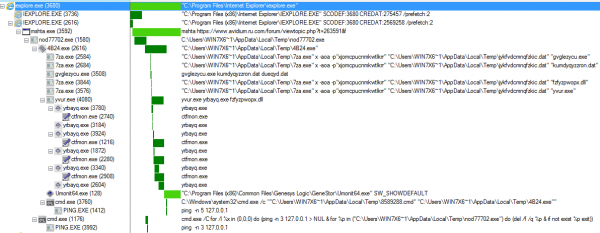

В качестве полезной нагрузки последней стадии по-прежнему выступает банковский троян Buhtrap. Полная цепочка эксплуатации выглядит следующим образом:

Помимо обновленного набора уязвимостей киберпреступники применили обфускацию скрипта, что затрудняет анализ и позволяет снизить детектирование со стороны некоторых защитных решений.

Как и в прошлый раз, все домены, использованные в watering-hole атаке, работают поверх HTTPS. Используются бесплатные SSLTLS сертификаты Let’s Encrypt.

Исследователи заключают, что стоящие за Buhtrap злоумышленники совершенствуют свой арсенал. Так, впервые был применен эксплоит для свежей уязвимости в Internet Explorer. В совокупности с эксплоитом для повышения привилегий это позволяет им значительно повысить шансы на успешную доставку банковского трояна. Что особенно опасно, если учесть, что источником распространения малвари являлся крупный российский новостной ресурс.

- © Троян Buhtrap распространялся через русскоязычные сайты новостей - «Новости»

- © Из-за уязвимости в составе Symfony в опасности оказались сайты на Drupal - «Новости»

- © Группировка LuckyMouse атакует ЦОД для реализации watering hole атак - «Новости»

- © Специалисты Group-IB обнаружили сеть фальшивых бухгалтерских сайтов - «Новости»

- © Разработчики HP исправили два опасных бага, угрожавших более чем 200 моделям принтеров - «Новости»

- © Фишеры атаковали более 400 промышленных компаний - «Новости»

- © Преступники добрались до сервиса RawGit и использовали его для распространения майнеров - «Новости»

- © Автор вымогателя GandCrab атаковал ИБ-специалистов, создавших «вакцину» против его малвари - «Новости»

- © Вредоносный PHP-скрипт спамерского ботнета обнаружен на 5000 сайтов - «Новости»

- © Хакеры заразили вирусом сайт Далай-ламы - «Интернет и связь»

|

|

|